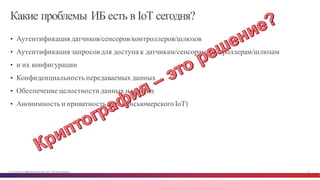

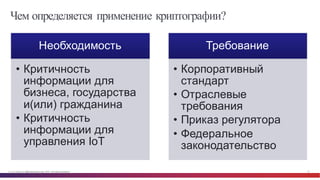

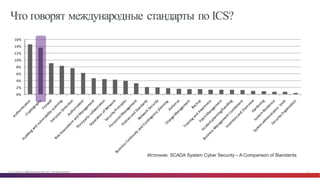

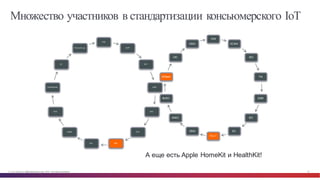

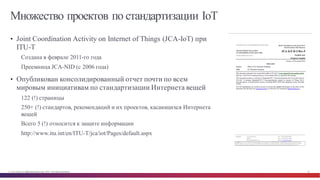

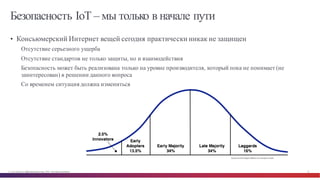

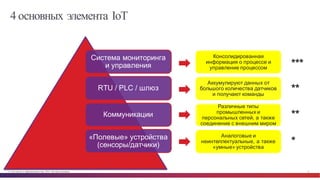

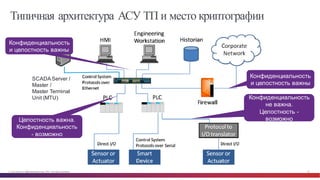

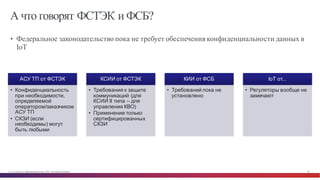

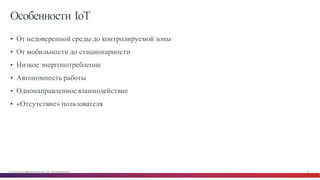

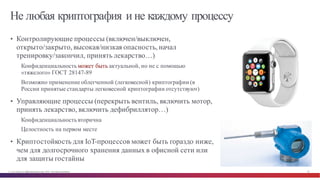

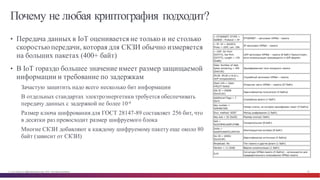

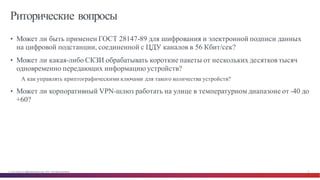

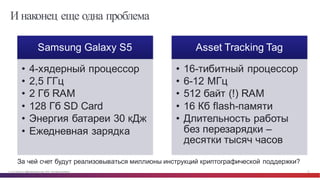

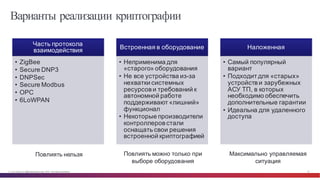

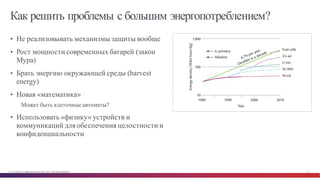

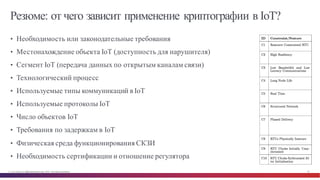

Документ обсуждает роль криптографии в контексте Интернета вещей (IoT), обрисовывая ключевые проблемы безопасности и необходимость применения криптографических методов. Рассматриваются современные требования к безопасности, сложности стандартизации и взаимодействия в рамках IoT, а также потенциальные угрозы защиты данных. Обсуждается, что выбор криптографических решений зависит от ряда факторов, включая законодательные требования, критичность данных и особенности технологии.