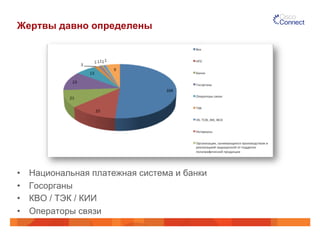

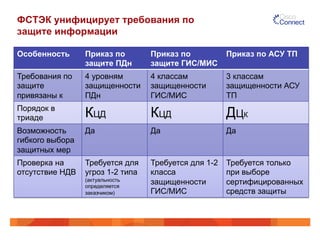

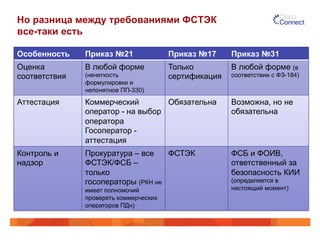

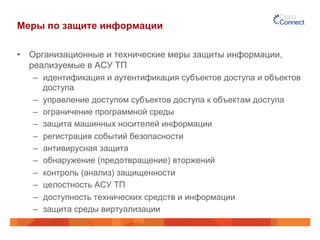

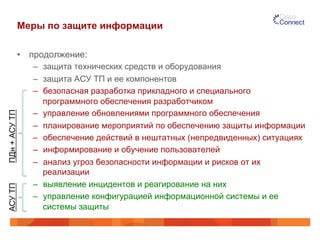

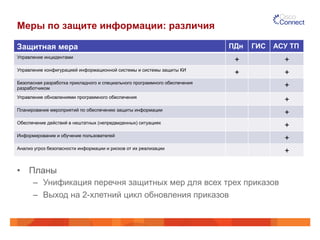

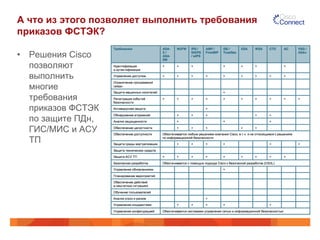

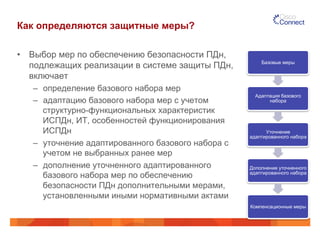

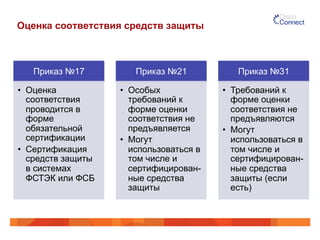

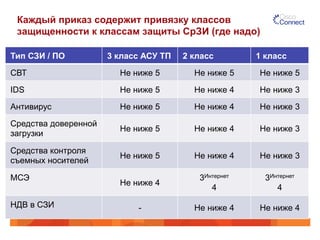

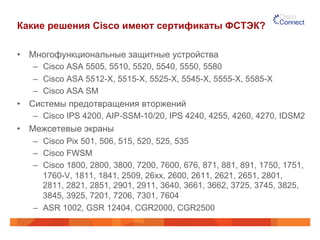

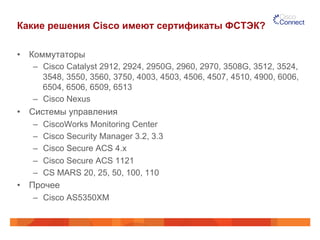

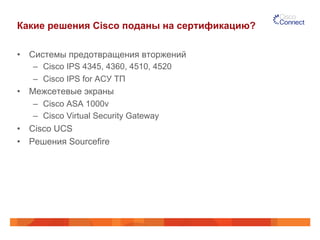

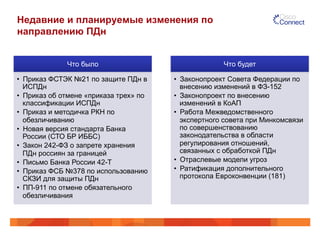

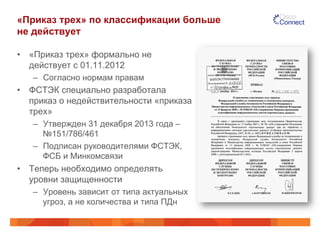

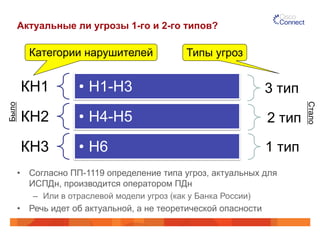

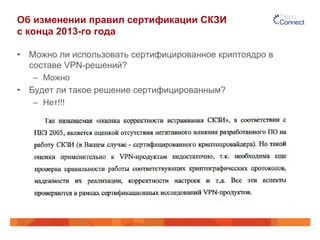

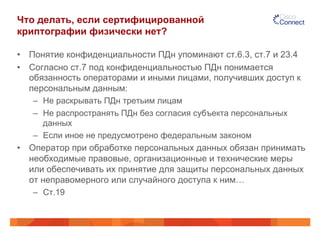

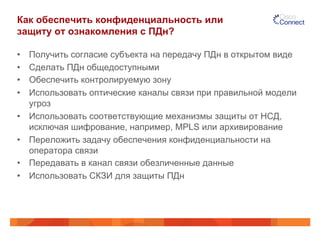

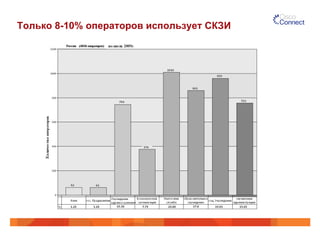

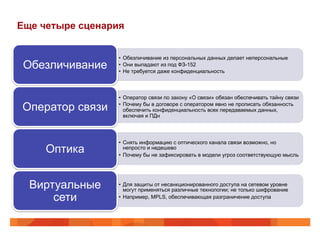

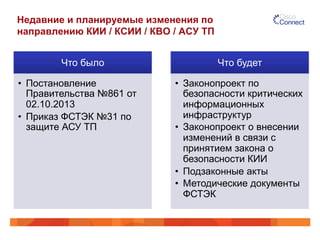

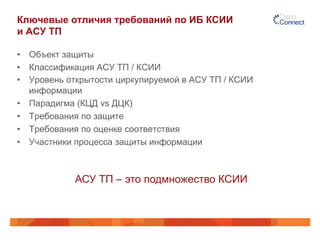

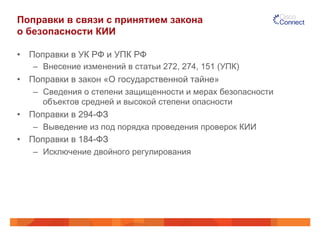

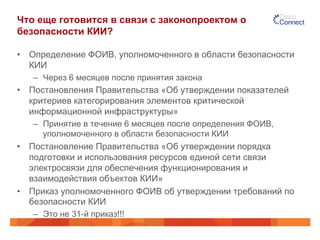

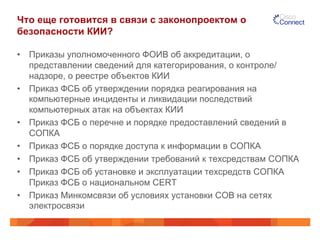

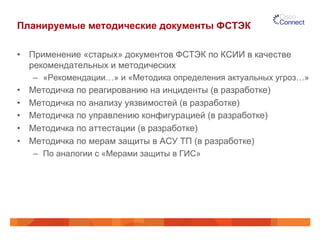

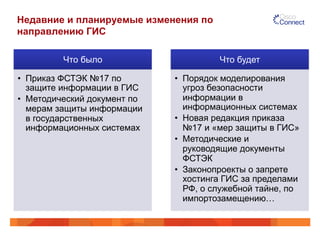

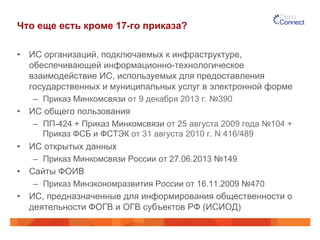

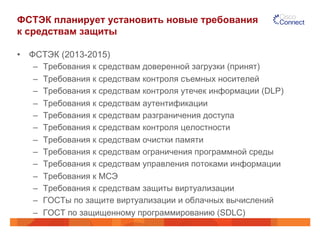

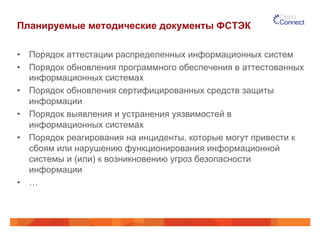

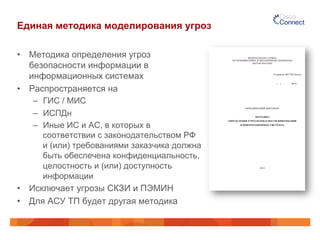

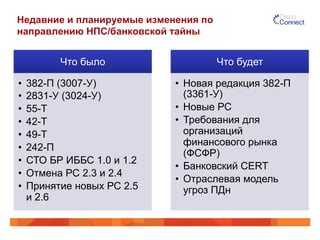

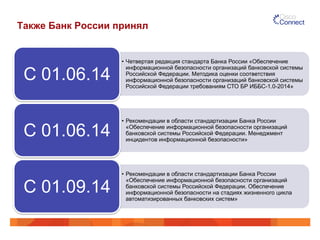

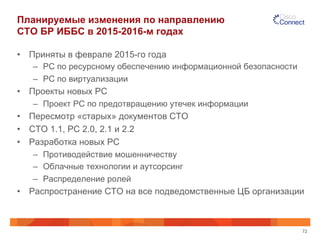

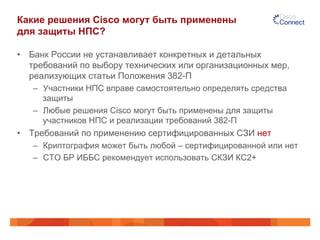

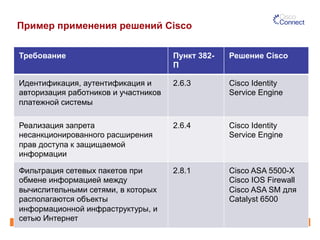

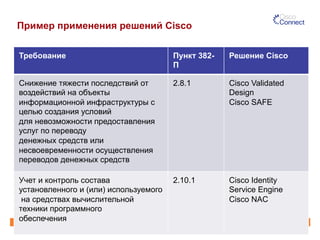

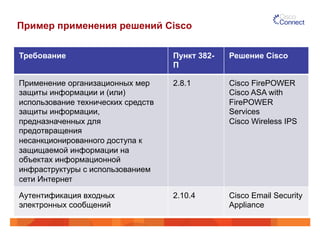

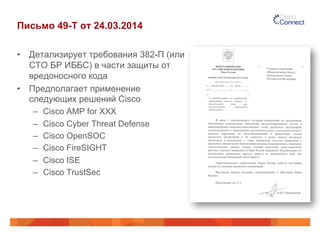

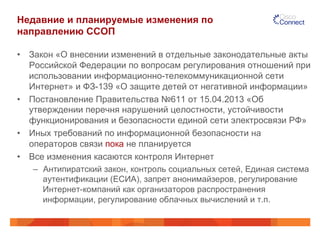

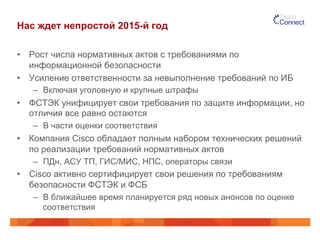

Документ обсуждает решения Cisco для обеспечения соответствия требованиям регуляторов по безопасности, включающих активность законодателей и проблемы, связанные с защитой персональных данных и критической инфраструктуры. Обозначаются ключевые меры защиты информации и ожидаемые изменения в законодательстве, а также сертификации, которые обеспечивают соответствие требованиям ФСТЭК. Решения Cisco отмечаются как эффективные для выполнения требований по защите данных в различных сетях.