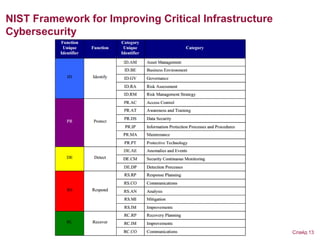

Документ обсуждает модель управления кибербезопасностью в Украине, предлагая альтернативный законопроект от ГО «ИСACA Киев», основанный на опыте США и международных стандартах. Основное внимание уделяется организации риск-ориентированного подхода к киберзащите, созданию центров реагирования и выпуску ежегодных отчетов о состоянии кибербезопасности. Также рассматриваются недостатки существующей модели и акцентируется внимание на необходимости более гибкой и адаптируемой системы управления киберугрозами.