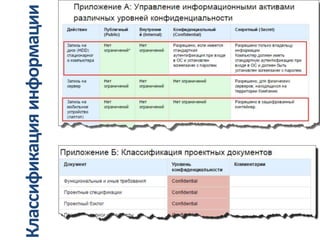

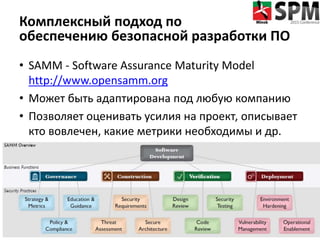

Документ рассматривает роль информационной безопасности (ИБ) в управлении проектами, подчеркивая важность интеграции ИБ в процессы разработки программного обеспечения. Основное внимание уделяется необходимым мерам для защиты данных и предотвращению уязвимостей, а также формированию культуры безопасности в организации. Автор обсуждает методы и подходы к управлению рисками, включая анализ рисков и внедрение ИБ на всех этапах проекта.

![Что такое ИБ

ИнформационнаяБезопасность(ИБ) - свойствоинформации

сохранятьконфиденциальность,целостностьидоступность.

[Источник:ИСО27001]

Примерсбазойданных

• Конфиденцильность–конфиденциальностьданных,неразглашениениприкаких

условиях(госучреждениекпримеру)

• Целостность–непротиворечивыеданныевбазе,защитаотсбоев

• Доступность-доступтолькоутех,комунужно,внужноевремя(еслибазадоступнатолько

поночам–недело)

Иногдадобавляются:

• Неотказуемость,

• Подотчетность

• Аутентичность

• Достоверность](https://image.slidesharecdn.com/random-151110164319-lva1-app6892/85/slide-8-320.jpg)

![Заключение

• Неигнорируйтеправила

ИБ

• Применяйтетребования

ИБ,исходяизреальности

• “Securityisaprocess,not

aproduct!”[Bruce

Schneier]](https://image.slidesharecdn.com/random-151110164319-lva1-app6892/85/slide-54-320.jpg)