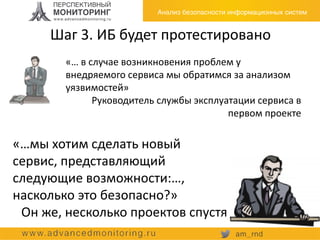

Документ рассматривает важность внедрения безопасной разработки программного обеспечения в организациях, описывая этапы и практики, а также взаимодействие с регуляторами. Основное внимание уделяется анализу uязвимостей, необходимым требованиям и процессам в разработке, а также важности подготовки команды и мониторинга безопасности. Документ подчеркивает связь между безопасной разработкой и соблюдением требований, а также необходимость системного подхода к управлению рисками и инцидентами.