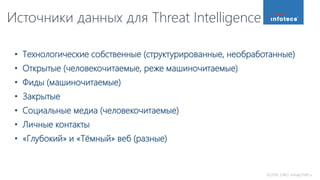

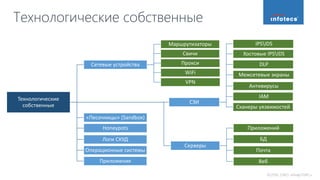

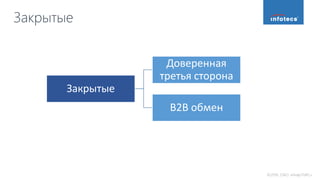

Документ обсуждает концепцию threat intelligence (TI), подчеркивая ее значение в сборе, анализе и обмене данными об угрозах. Он выделяет различные типы TI, процессы ее использования, а также источники данных и форматы, используемые для обмена информацией. Основные потребители TI охватывают стратегический и операционный уровни управления, а данные TI помогают в обнаружении, реагировании и планировании на киберугрозы.