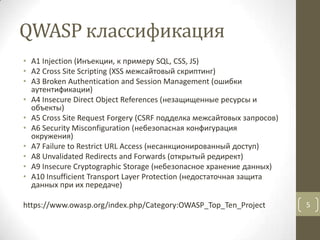

Документ обсуждает важность проверки на уязвимости и безопасности в различных сферах, таких как банковская и страховая деятельность, медицина и социальные сети. Он описывает методы проверки, классификацию уязвимостей по OWASP и инструменты для тестирования. Также представлены примеры уязвимостей и контактная информация автора для дальнейшей связи.