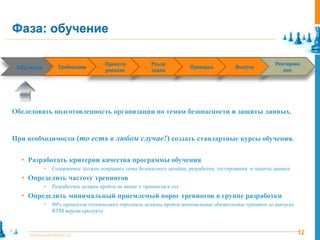

Документ обсуждает важность разработки безопасных приложений, охватывая темы, такие как выгоды, основные этапы процесса и внедрение жизненного цикла безопасности разработки (SDL). Он подчеркивает высокие риски уязвимостей и необходимость применения эффективных стратегий защиты. Также рассматриваются рекомендации по обучению, моделированию угроз и планированию реагирования на инциденты безопасности.