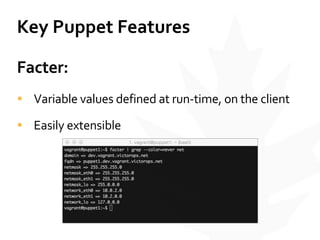

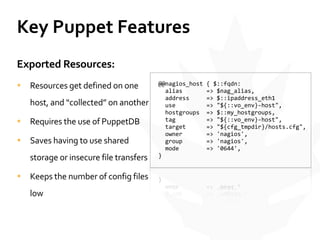

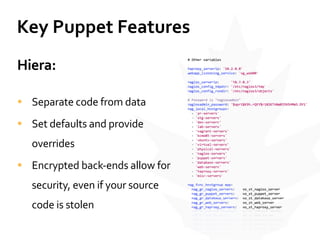

This document discusses managing Nagios monitoring with Puppet. It explains why Puppet is useful for Nagios configuration, highlighting key Puppet features like exported resources, Hiera, templates and Facter. It provides examples of using these features with Nagios and discusses integrating different configuration sources. Overall, the document shows how Puppet can be used to automate and simplify Nagios monitoring in a consistent, reusable way.

![Key

Puppet

Features

Inline

Templates:

• Not

just

for

file

content

• Allows

the

use

of

native

Ruby

code

within

Puppet

policy

inline_template(

'<%=

Hash[scope.to_hash.select{

|k,v|

k

=~

/nag_gr_/

&&

v

}].keys.join(",")

%>'

)](https://image.slidesharecdn.com/puppet-nagios-pcd-150316173351-conversion-gate01/85/Puppet-Camp-Denver-2015-Nagios-Management-With-Puppet-6-320.jpg)