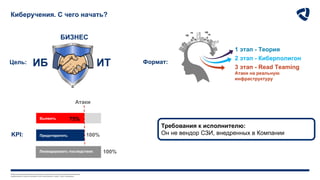

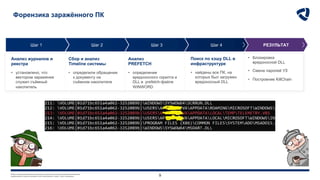

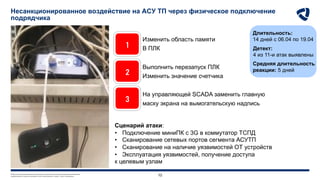

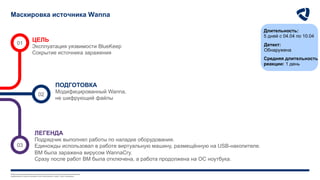

Документ описывает опыт проведения киберучений, акцентируя внимание на важности практической подготовки и анализа сценариев атак. Проводится обзор обучающих этапов, включая теорию, киберполигон и практику red vs blue team, а также выделяются основные ошибки и недостатки в подготовке и проведении учений. Упоминаются конкретные случаи атак и методы их выявления, а также предлагаются рекомендации по повышению эффективности защиты инфраструктуры.