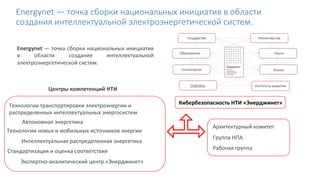

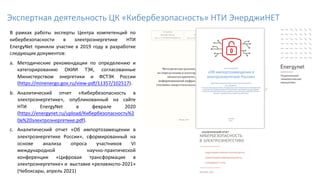

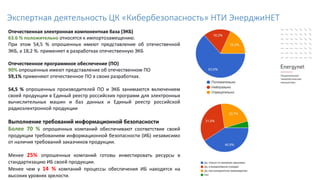

Документ обсуждает кибербезопасность в электроэнергетике, акцентируя внимание на недавних атаках и их последствиях для отрасли. Приведены примеры атак, таких как SolarWinds и Kaseya, и подчеркивается необходимость совместной работы между вендорами и заказчиками для повышения защитных мер. Документ также рассматривает важность импортозамещения и выполнение стандартов безопасности для обеспечения стойкости киберсистем в энергетическом секторе.