Recommended

PPTX

PPTX

PPTX

PPTX

PPTX

PPTX

Windows の標準コマンドでパケット キャプチャ

PPTX

PPTX

PDF

PDF

OpenStack-ansibleで作るOpenStack HA環境 Mitaka版

PPTX

GMOインターネットにおけるOpenStack Swiftのサービス化とその利用事例のご紹介 - OpenStack最新情報セミナー 2015年2月

PDF

PDF

OpenStackをコマンドで攻める! 構築・運用とトラブル解決 - OpenStack最新情報セミナー 2014年6月

PDF

サイバーエージェント様 導入事例:OpenStack Fast Track – 若葉マークStackerのStacker教習所 - OpenStack最新...

PPTX

PPT

Yahoo!Japan北米DCでOCPのツボをみせてもらってきました - OpenStack最新情報セミナー 2016年5月

PPTX

PPTX

AmebaのOpenStack - OpenStack最新情報セミナー 2015年12月

PPTX

ConoHaにおけるオブジェクトストレージの利用動向 - OpenStack最新情報セミナー 2015年2月

PPTX

パブリッククラウドConoHaを使ってOpenStack APIを理解する

PDF

NFV標準化動向 NFVの適用範囲と標準化 – OpenStack最新情報セミナー 2015年4月

PPTX

PPTX

OpenStack管理者入門 - OpenStack最新情報セミナー 2014年12月

PDF

OpenStack-Ansibleで作るOpenStack HA環境 Mitaka版(期間限定公開)

PPTX

ConoHaオブジェクトストレージ 利用ケース

PDF

Shownet2021 マネジメントネットワーク・コンソールサーバ_parapara

PPTX

How to deploy & operate OpenStack Production

PDF

PPTX

PDF

Wireshark だけに頼らない! パケット解析ツールの紹介

More Related Content

PPTX

PPTX

PPTX

PPTX

PPTX

PPTX

Windows の標準コマンドでパケット キャプチャ

PPTX

PPTX

What's hot

PDF

PDF

OpenStack-ansibleで作るOpenStack HA環境 Mitaka版

PPTX

GMOインターネットにおけるOpenStack Swiftのサービス化とその利用事例のご紹介 - OpenStack最新情報セミナー 2015年2月

PDF

PDF

OpenStackをコマンドで攻める! 構築・運用とトラブル解決 - OpenStack最新情報セミナー 2014年6月

PDF

サイバーエージェント様 導入事例:OpenStack Fast Track – 若葉マークStackerのStacker教習所 - OpenStack最新...

PPTX

PPT

Yahoo!Japan北米DCでOCPのツボをみせてもらってきました - OpenStack最新情報セミナー 2016年5月

PPTX

PPTX

AmebaのOpenStack - OpenStack最新情報セミナー 2015年12月

PPTX

ConoHaにおけるオブジェクトストレージの利用動向 - OpenStack最新情報セミナー 2015年2月

PPTX

パブリッククラウドConoHaを使ってOpenStack APIを理解する

PDF

NFV標準化動向 NFVの適用範囲と標準化 – OpenStack最新情報セミナー 2015年4月

PPTX

PPTX

OpenStack管理者入門 - OpenStack最新情報セミナー 2014年12月

PDF

OpenStack-Ansibleで作るOpenStack HA環境 Mitaka版(期間限定公開)

PPTX

ConoHaオブジェクトストレージ 利用ケース

PDF

Shownet2021 マネジメントネットワーク・コンソールサーバ_parapara

PPTX

How to deploy & operate OpenStack Production

PDF

Viewers also liked

PPTX

PDF

Wireshark だけに頼らない! パケット解析ツールの紹介

PPTX

Network Forensics Puzzle Contest に挑戦 #1

PPT

PPTX

Center for Enterprise Innovation (CEI) Summary for HREDA, 9-25-14

PDF

Transforming the house hunting experience

PDF

Big Data Challenges, Presented by Wes Caldwell at SolrExchage DC

PDF

The Seven Deadly Sins of Solr

PPTX

Ecma 262 5th Edition を読む #5 第9条

PDF

Using Solr to find the Right Person for the Right Job

PPTX

Test Driven Relevancy, Presented by Doug Turnbull at SolrExchage DC

PPTX

PDF

Web Design Course Overview

PPTX

PDF

IAMAS 2010 First presentation

PPTX

Technology opportunities in hampton roads (kaszubowski ), nasa technology day...

PPTX

Нестандартные методы интернет рекламы

PDF

E learning At The Library

PDF

Downtown SF Lucene/Solr Meetup - September 17: Thoth: Real-time Solr Monitori...

PPT

Similar to Pakeana 06

PDF

Hokkaido.cap#1 Wiresharkの使い方(基礎編)

PDF

Hokkaido.cap #osc11do Wiresharkを使いこなそう!

PDF

PDF

Hokkaido.cap#7 ケーススタディ(セキュリティ解析:前編)

PDF

Hokkaido.cap#10 実践パケット解析まとめ

PDF

Hokkaido.cap#5 ケーススタディ(ネットワークの遅延と戦う:後編)

PPTX

PDF

Hokkaido.cap#3 ケーススタディ(基礎編)

PDF

パケットキャプチャの勘どころ Ssmjp 201501

PPTX

PDF

Hokkaido.cap#9 無線LANのスニッフィング

PDF

Wireshark, measure the net

PDF

パケットキャプチャの定番! Wiresharkのインストールとミニ紹介

PPTX

Message Analyzer でパケット キャプチャー

ODP

tcpdumpとtcpreplayとtcprewriteと他。

PPTX

PPTX

COD2013「ネットワーク パケット解析・基本の基本」

PDF

PPT

PPTX

More from 彰 村地

PPTX

Rmote Packet Capture Protocol を使って見る

PPTX

Windows クライアントのトラブルシューティングあれこれ

PPTX

見せてもらおうか、新しい Microsoft Edge の性能とやらを

PPTX

アドレスバーにURL打ち込んでからページが表示されるまでに 何が起こっているか

PPTX

Windows 365 のテクノロジーとインフラストラクチャー

PPTX

Windows 11 がやってくる - IT管理者の準備と対策

PPTX

(管理者向け) Microsoft Edge の展開と管理の手法

PPTX

HTML5 Web アプリケーションのセキュリティ

PPTX

System Resource Utilization Monitor を知ろう

PPTX

PPTX

O365 ユーザーのための Azure Storage 入門

PPTX

Java で開発する Azure Web Apps アプリケーション

PPTX

Internet Explorer サポート提供終了で変わること変わらないこと

PPTX

PPTX

Azure Network Watcher / Azure仮想ネットワークの監視と情報収集

PPTX

PPTX

PPTX

(Web に関わる人に知っておいてほしい)Web ブラウザー 最新事情

PPTX

PPTX

How tousemicrosoftsearch 20200725

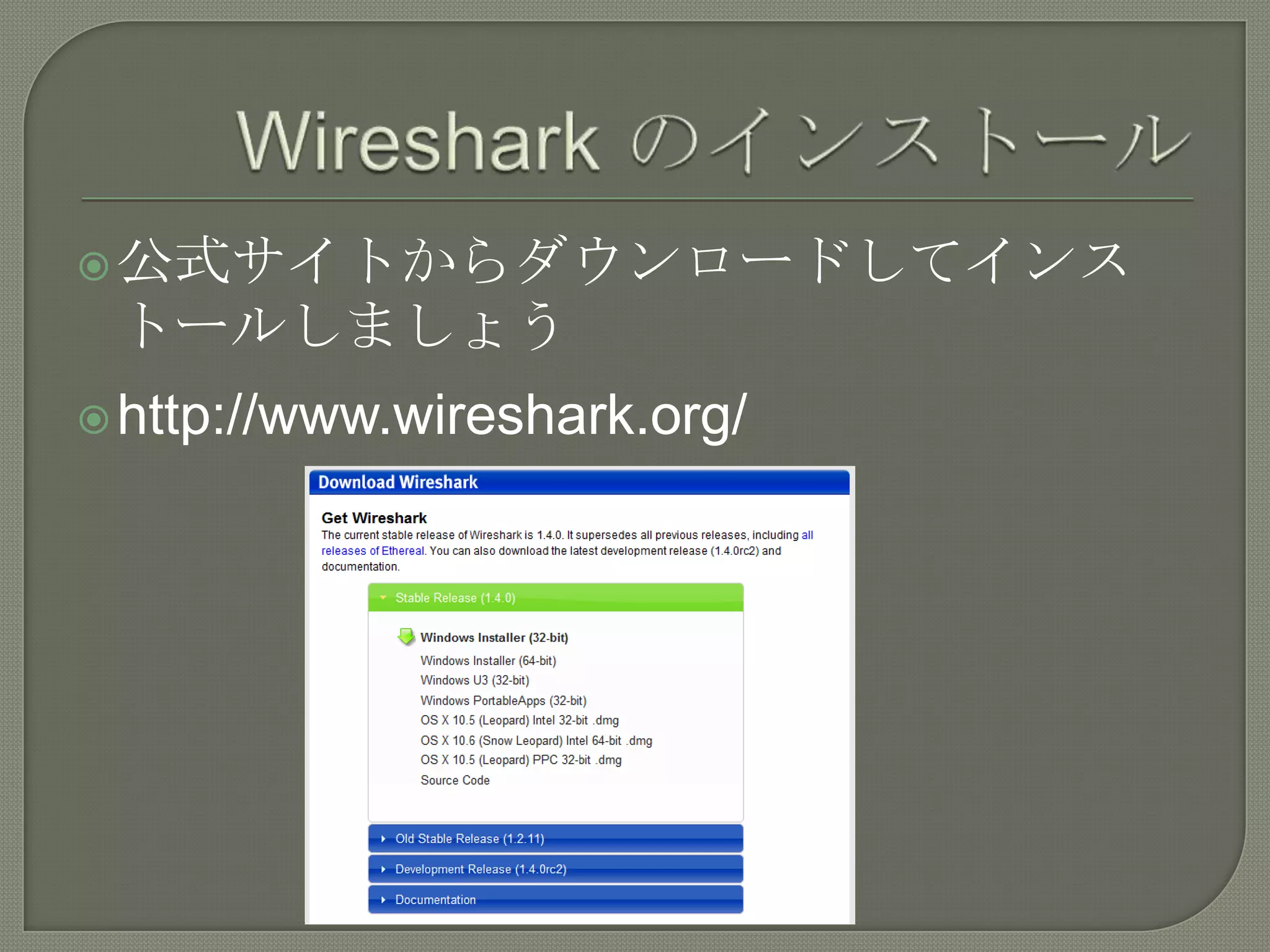

Pakeana 06 1. 2. 3. 最新バージョンを利用しましょう

• セキュリティ修正が含まれます

• 古いバージョンは攻撃対象になります

• 現在の最新版は 1.6.4 (11/18 リリース)

環境では同梱の WinPcap を利用

Windows

しましょう

4. 4.1 以降のバージョンでは NPF

WinPcap

サービスが自動起動に設定されます

• [管理者として実行] しなくてもパケット キャプ

チャができます

• 自動起動で問題がある場合は、以下のレジストリ

キーで設定が変更できます

HKLMSYSTEMCurrentControlSetservices

NPFStart

0x1 : SERVICE_SYSTEM_START

0x2 : SERVICE_AUTO_START

0x3 : SERVICE_DEMAND_START

5. How To Set Up a Capture

http://wiki.wireshark.org/CaptureSetup

Security

http://wiki.wireshark.org/Security

Platform-Specific information about

capture privileges

http://wiki.wireshark.org/CaptureSetup/Cap

turePrivileges

6. Wireshark User‘s Guide

http://www.wireshark.org/docs/

wsug_html_chunked/

Wireshark Wiki

http://wiki.wireshark.org/FrontPage

Wireshark University

http://www.wiresharktraining.com/

7. 実践

パケット解析――Wiresharkを使った

トラブルシューティング

• http://www.oreilly.co.jp/books/9784873113517/

• ISBN978-4-87311-351-7

8. Wireshark の Export 機能を利用する

NetworkMiner を利用する

手作業で頑張る

9. [File] – [Export] – [Objects]

• HTTP, SMB, DICOM に対応

10. 12. – [Export] – [Objects] – [HTTP]

[File]

“Save As” または “Save All” でHTTP コン

テンツを取り出す

13. – [Export] – [Objects] – [HTTP]

[File]

“Save As” でHTTP コンテンツとしてビデ

オ ファイルを取り出す

Video で再生されているので、抽

HTML5

出したファイルはそのまま mp4 動画とし

て再生できる

14. Twitter クライアントの通信データのキャ

プチャ ファイル

[File] – [Export] – [Objects] – [HTTP]

ファイルとしての抽出は可能だが、内容は

JSON なので、そのままでは簡単に読み取

れない

• アプリケーション レベルでのデータ再構成が必要

15. FTP なので Export は利用できない

• Passive モードなのでポートも不定

• そこで “227 Entering Passive Mode” を探す

• ファイル名はその次の FTP コマンド

"Request: RETR (filename.ext)" で確認できる

Passive port が指定されているので、

"tcp.port == (ポート番号)" でフィルタ

• これで目的のファイルがダウンロードされているスト

リームだけに絞り込める

TCP Stream でデータを抽出

Follow

データ形式を [Raw] にして [Save As] で保存

16. SMTP なので Export は利用できない

• データは Wireshark でリアセンブルできる

• [Edit preferences] - [Protocols] - [SMTP] で

"Reassemble SMTP DATA commands spanning

mulitple TCP segments" をオンにしておく

“SMTP”

でフィルタ

(必要に応じて IP アドレスでもフィルタ)

サーバー レスポンスを検索

"354 Enter mail, end with "." on a line by itself"

17. 直後のクライアントからのデータ フレー

ムを見つけると、フレーム詳細ペインでリ

アセンブルされているフレーム番号が確認

できる

確認したフレームを選択し、フレーム詳細

ペインで “Internet Message Format” を右

クリック、[Copy] - [Bytes] - [Printable Text

Only] でコピー

テキスト エディタにコピーしたテキスト

を貼り付けて保存

18. ファイル

サーバーに読み書きされたファ

イルを抽出できる(はず)

残念ながらSMB2に対応していない模様

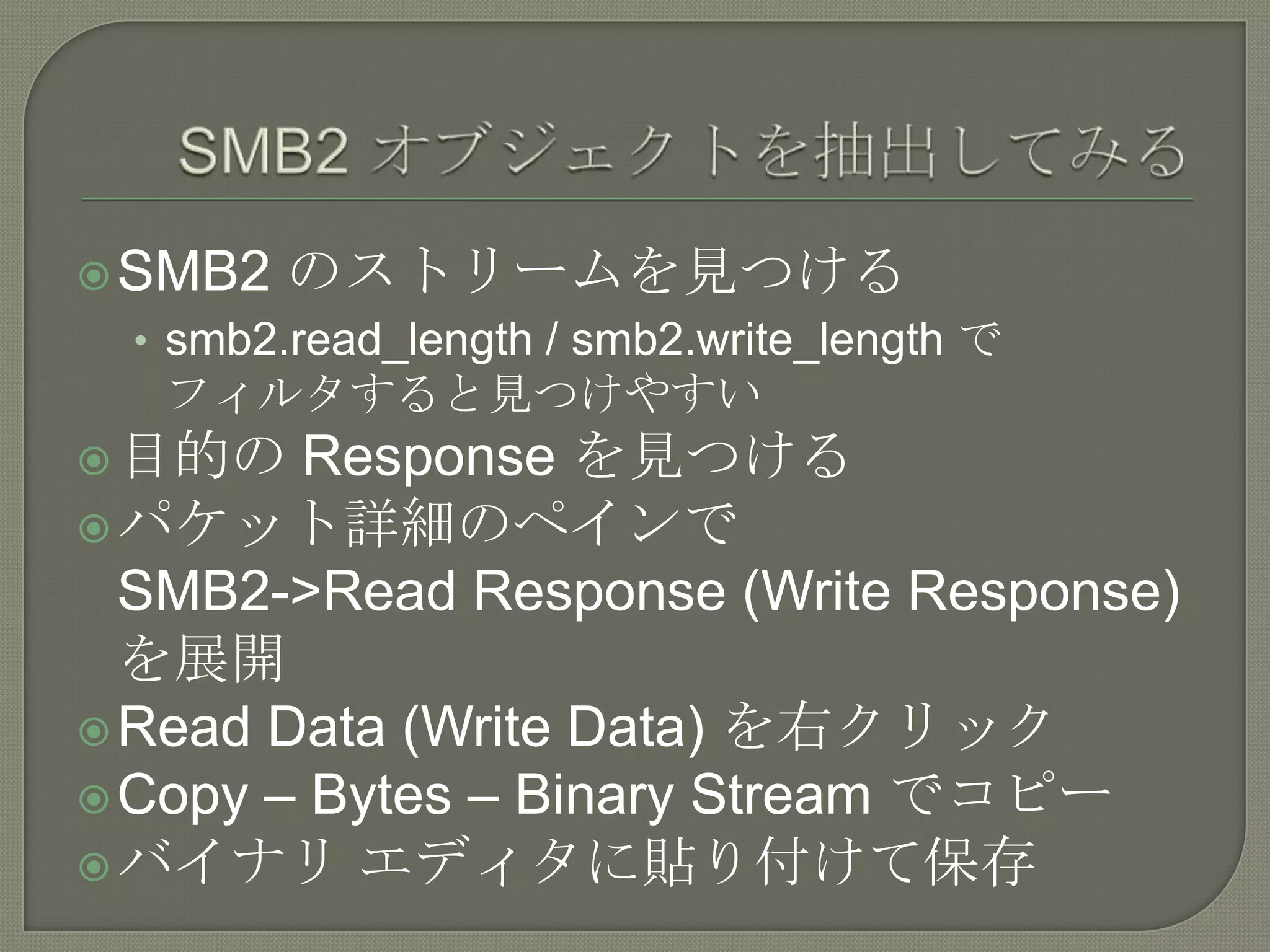

19. 20. SMB2 のストリームを見つける

• smb2.read_length / smb2.write_length で

フィルタすると見つけやすい

目的の Response を見つける

パケット詳細のペインで

SMB2->Read Response (Write Response)

を展開

Read Data (Write Data) を右クリック

Copy – Bytes – Binary Stream でコピー

バイナリ エディタに貼り付けて保存

21. 22. 23. 24. キャプチャからのデータ抽出が目的なら

NetworkMinor が便利

パケット キャプチャと同時に自動的に

ファイル抽出を行ってくれる

PCAP ファイルを読み込ませて抽出させる

こともできる

入手は :

http://www.netresec.com/?page=NetworkM

iner

25.

![4.1 以降のバージョンでは NPF

WinPcap

サービスが自動起動に設定されます

• [管理者として実行] しなくてもパケット キャプ

チャができます

• 自動起動で問題がある場合は、以下のレジストリ

キーで設定が変更できます

HKLMSYSTEMCurrentControlSetservices

NPFStart

0x1 : SERVICE_SYSTEM_START

0x2 : SERVICE_AUTO_START

0x3 : SERVICE_DEMAND_START](https://image.slidesharecdn.com/pakeana06-111219090912-phpapp01/75/Pakeana-06-4-2048.jpg)

![ [File] – [Export] – [Objects]

• HTTP, SMB, DICOM に対応](https://image.slidesharecdn.com/pakeana06-111219090912-phpapp01/75/Pakeana-06-9-2048.jpg)

![As], [Save All] でオブジェクトを

[Save

ファイルとして保存できます](https://image.slidesharecdn.com/pakeana06-111219090912-phpapp01/75/Pakeana-06-10-2048.jpg)

![– [Export] – [Objects] – [HTTP]

[File]

“Save As” または “Save All” でHTTP コン

テンツを取り出す](https://image.slidesharecdn.com/pakeana06-111219090912-phpapp01/75/Pakeana-06-12-2048.jpg)

![– [Export] – [Objects] – [HTTP]

[File]

“Save As” でHTTP コンテンツとしてビデ

オ ファイルを取り出す

Video で再生されているので、抽

HTML5

出したファイルはそのまま mp4 動画とし

て再生できる](https://image.slidesharecdn.com/pakeana06-111219090912-phpapp01/75/Pakeana-06-13-2048.jpg)

![ Twitter クライアントの通信データのキャ

プチャ ファイル

[File] – [Export] – [Objects] – [HTTP]

ファイルとしての抽出は可能だが、内容は

JSON なので、そのままでは簡単に読み取

れない

• アプリケーション レベルでのデータ再構成が必要](https://image.slidesharecdn.com/pakeana06-111219090912-phpapp01/75/Pakeana-06-14-2048.jpg)

![ FTP なので Export は利用できない

• Passive モードなのでポートも不定

• そこで “227 Entering Passive Mode” を探す

• ファイル名はその次の FTP コマンド

"Request: RETR (filename.ext)" で確認できる

Passive port が指定されているので、

"tcp.port == (ポート番号)" でフィルタ

• これで目的のファイルがダウンロードされているスト

リームだけに絞り込める

TCP Stream でデータを抽出

Follow

データ形式を [Raw] にして [Save As] で保存](https://image.slidesharecdn.com/pakeana06-111219090912-phpapp01/75/Pakeana-06-15-2048.jpg)

![ SMTP なので Export は利用できない

• データは Wireshark でリアセンブルできる

• [Edit preferences] - [Protocols] - [SMTP] で

"Reassemble SMTP DATA commands spanning

mulitple TCP segments" をオンにしておく

“SMTP”

でフィルタ

(必要に応じて IP アドレスでもフィルタ)

サーバー レスポンスを検索

"354 Enter mail, end with "." on a line by itself"](https://image.slidesharecdn.com/pakeana06-111219090912-phpapp01/75/Pakeana-06-16-2048.jpg)

![ 直後のクライアントからのデータ フレー

ムを見つけると、フレーム詳細ペインでリ

アセンブルされているフレーム番号が確認

できる

確認したフレームを選択し、フレーム詳細

ペインで “Internet Message Format” を右

クリック、[Copy] - [Bytes] - [Printable Text

Only] でコピー

テキスト エディタにコピーしたテキスト

を貼り付けて保存](https://image.slidesharecdn.com/pakeana06-111219090912-phpapp01/75/Pakeana-06-17-2048.jpg)