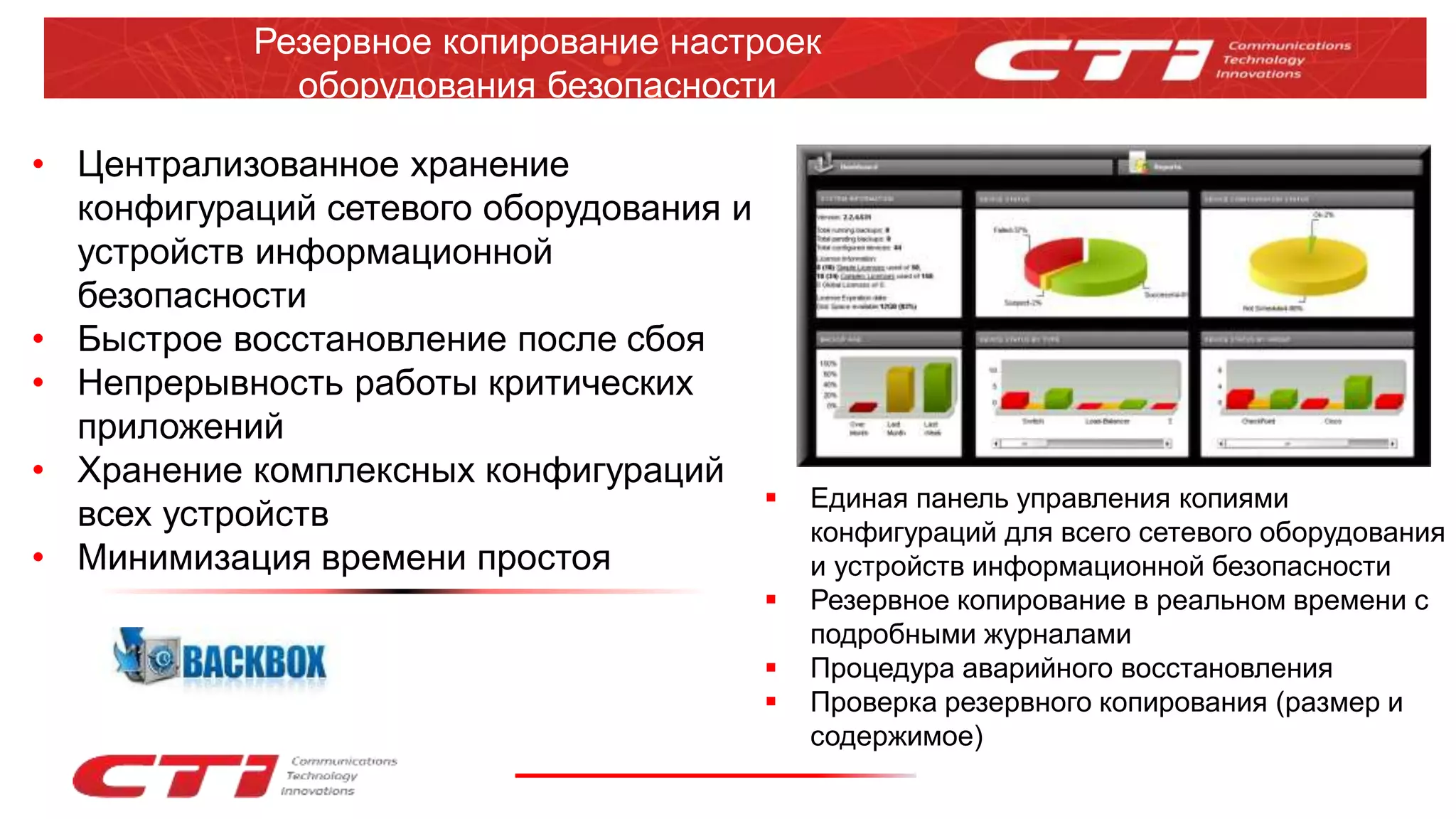

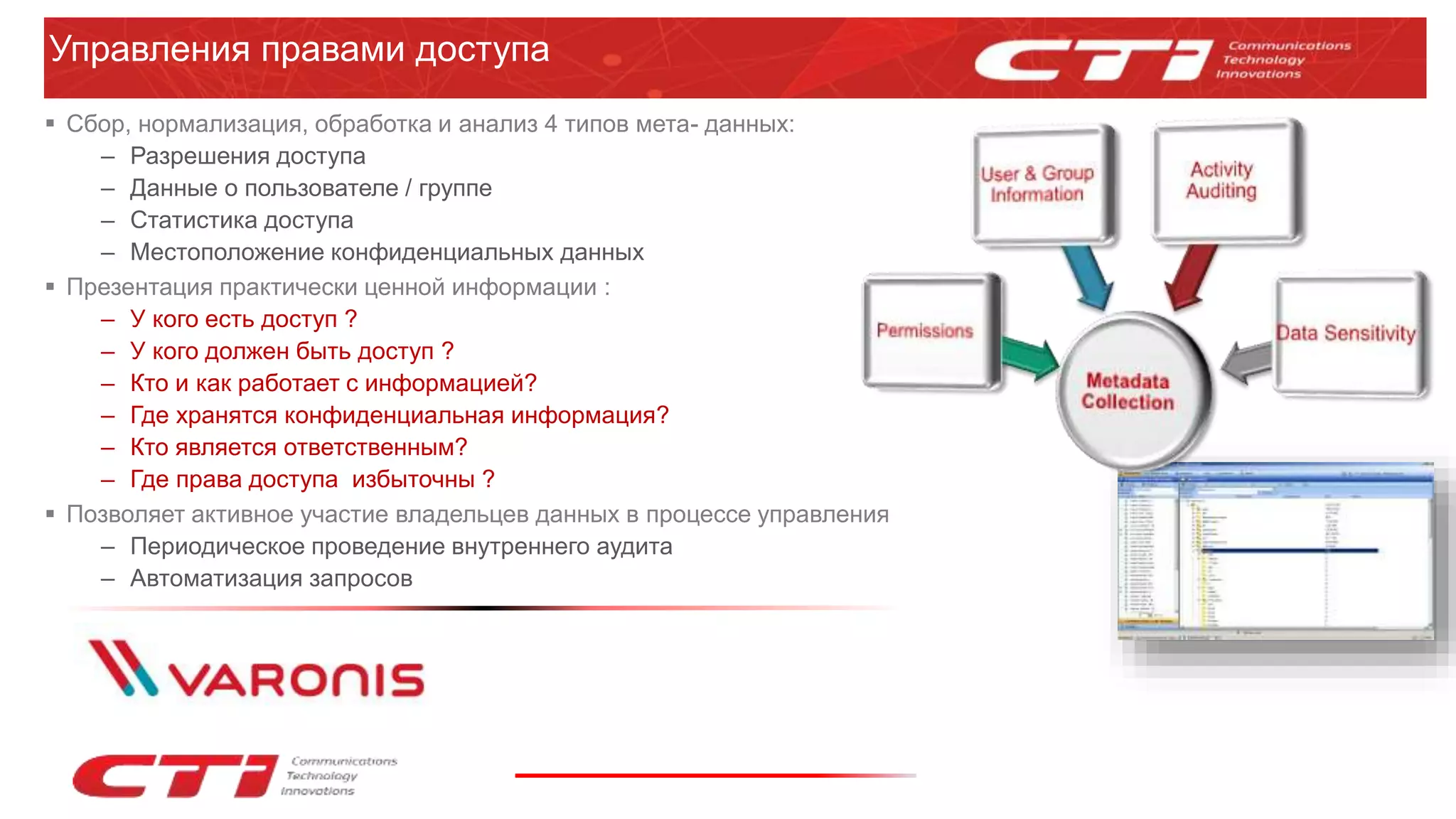

Документ описывает услуги компании в области информационной безопасности, основанной в 2002 году, с более чем 300 специалистами и успешными проектами для более 500 клиентов. Компания имеет значительное количество профессиональных сертификатов, сотрудничает с крупнейшими игроками на рынке и предлагает широкий спектр услуг, включая защиту данных, аудит и обеспечение корпоративной мобильности. В документе также перечислены технологии и стратегии по защите информационных систем, соответствие законодательным требованиям и управление уязвимостями.