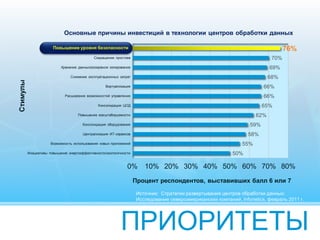

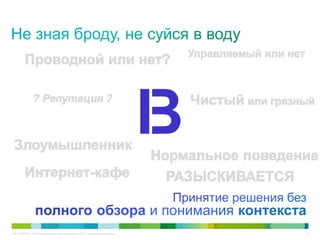

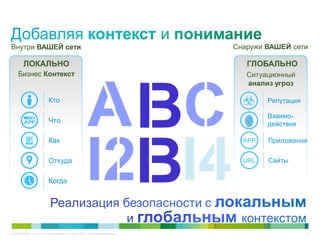

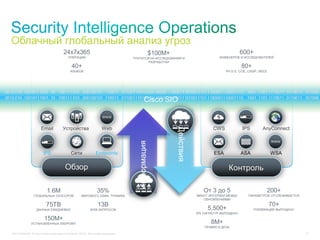

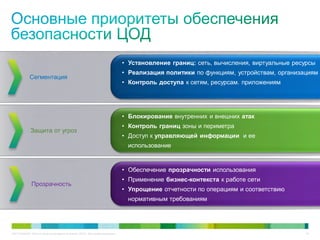

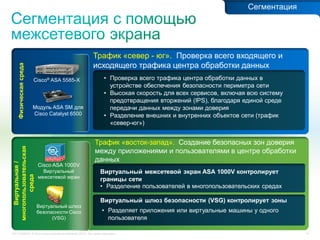

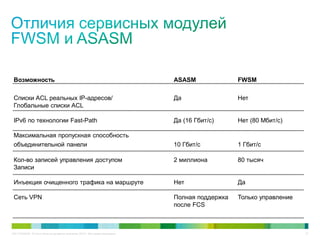

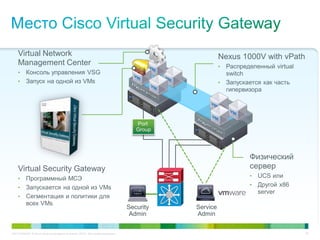

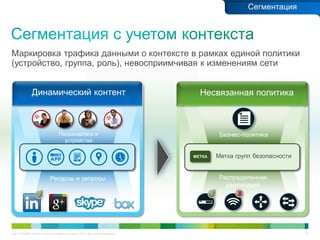

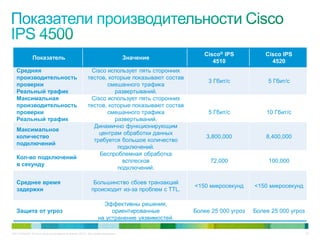

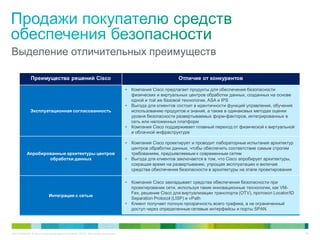

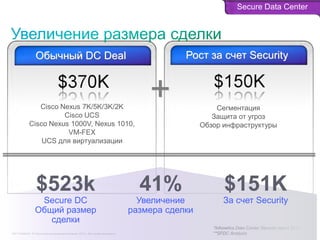

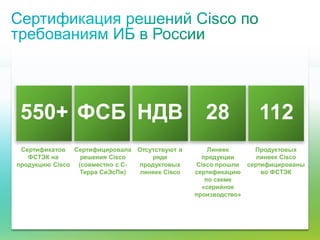

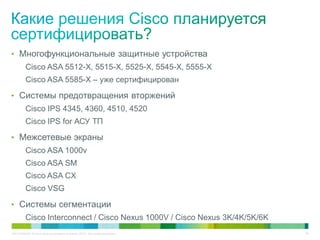

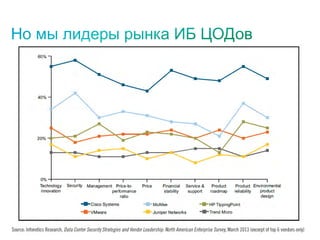

Документ рассматривает основные тенденции и инициативы в области центров обработки данных, акцентируя внимание на важности повышения энергоэффективности, консолидации и безопасности. Обсуждаются проблемы, связанные с виртуализацией и облачными вычислениями, а также предлагаются решения для повышения уровня защиты данных. Также приводится информация о продуктовой линейке Cisco, направленной на обеспечение безопасности и управления в центрах обработки данных.