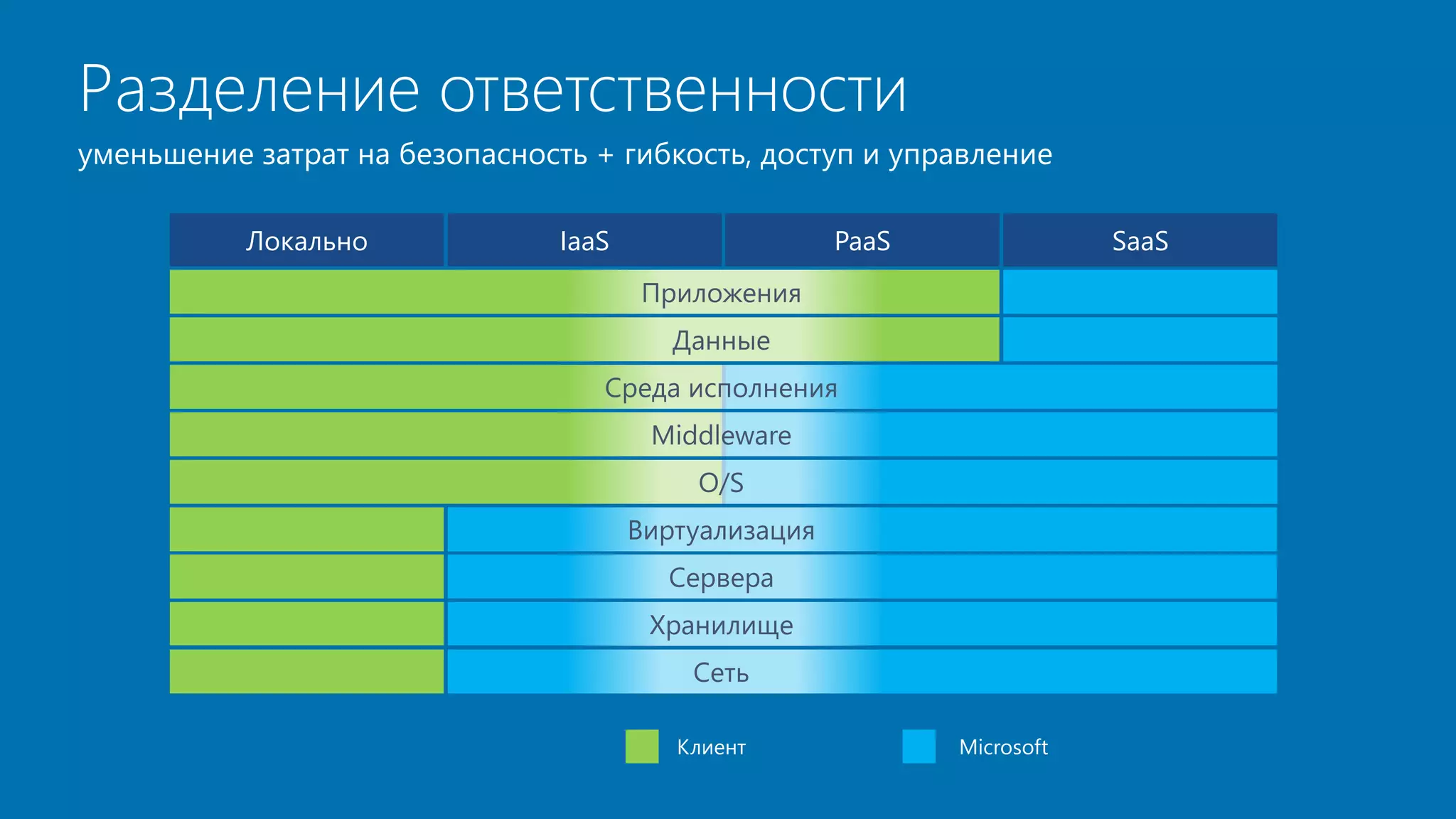

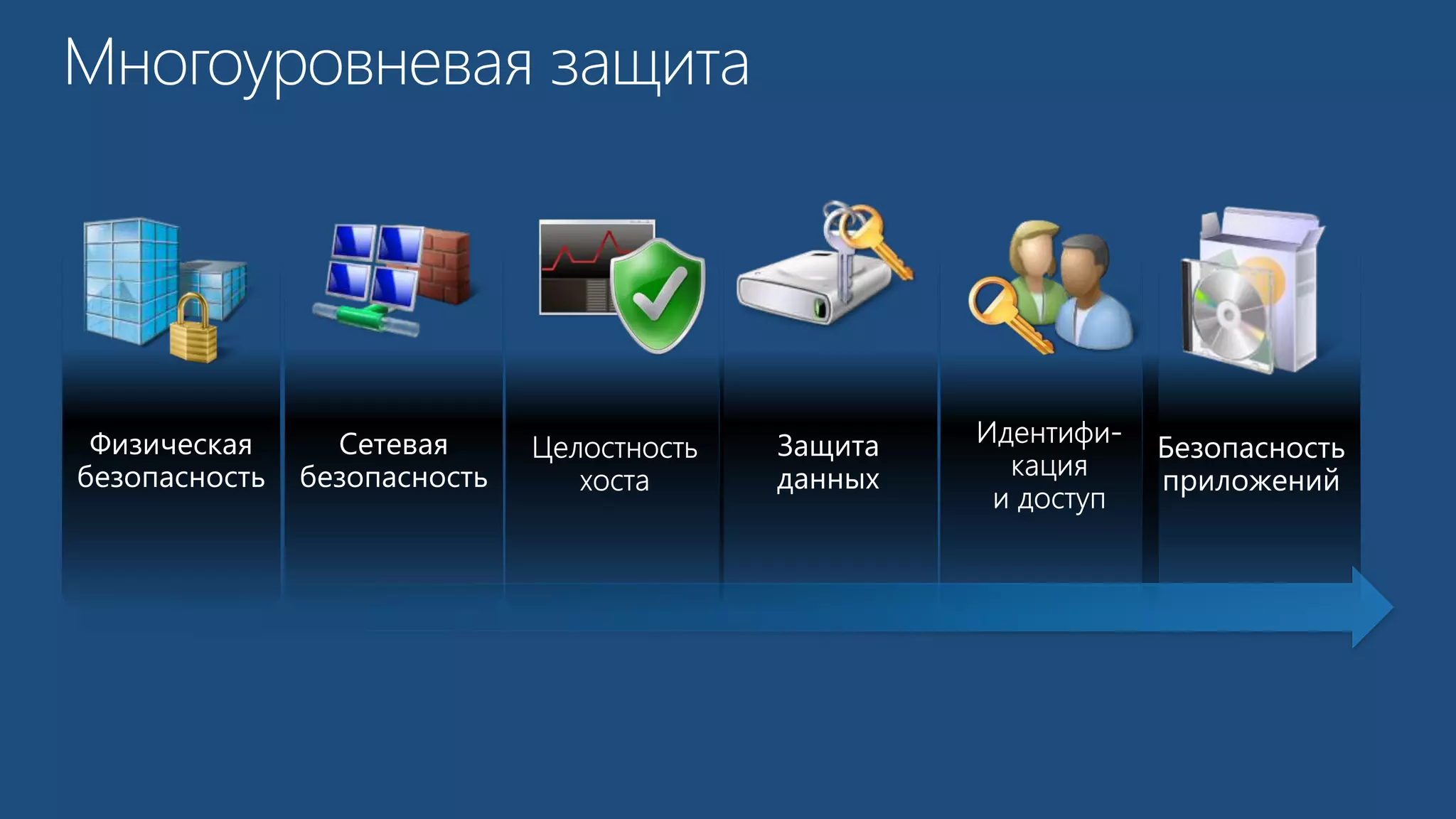

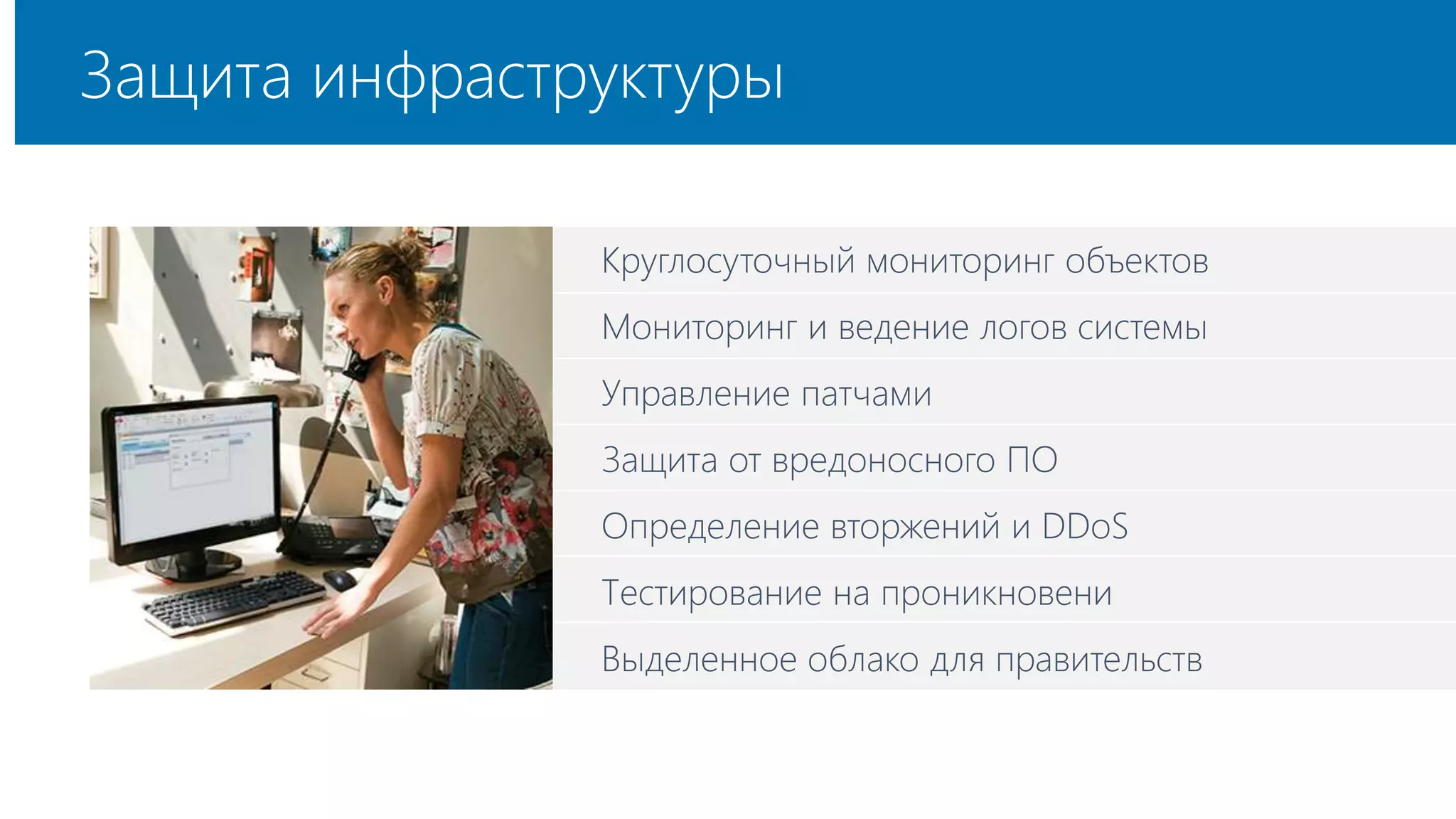

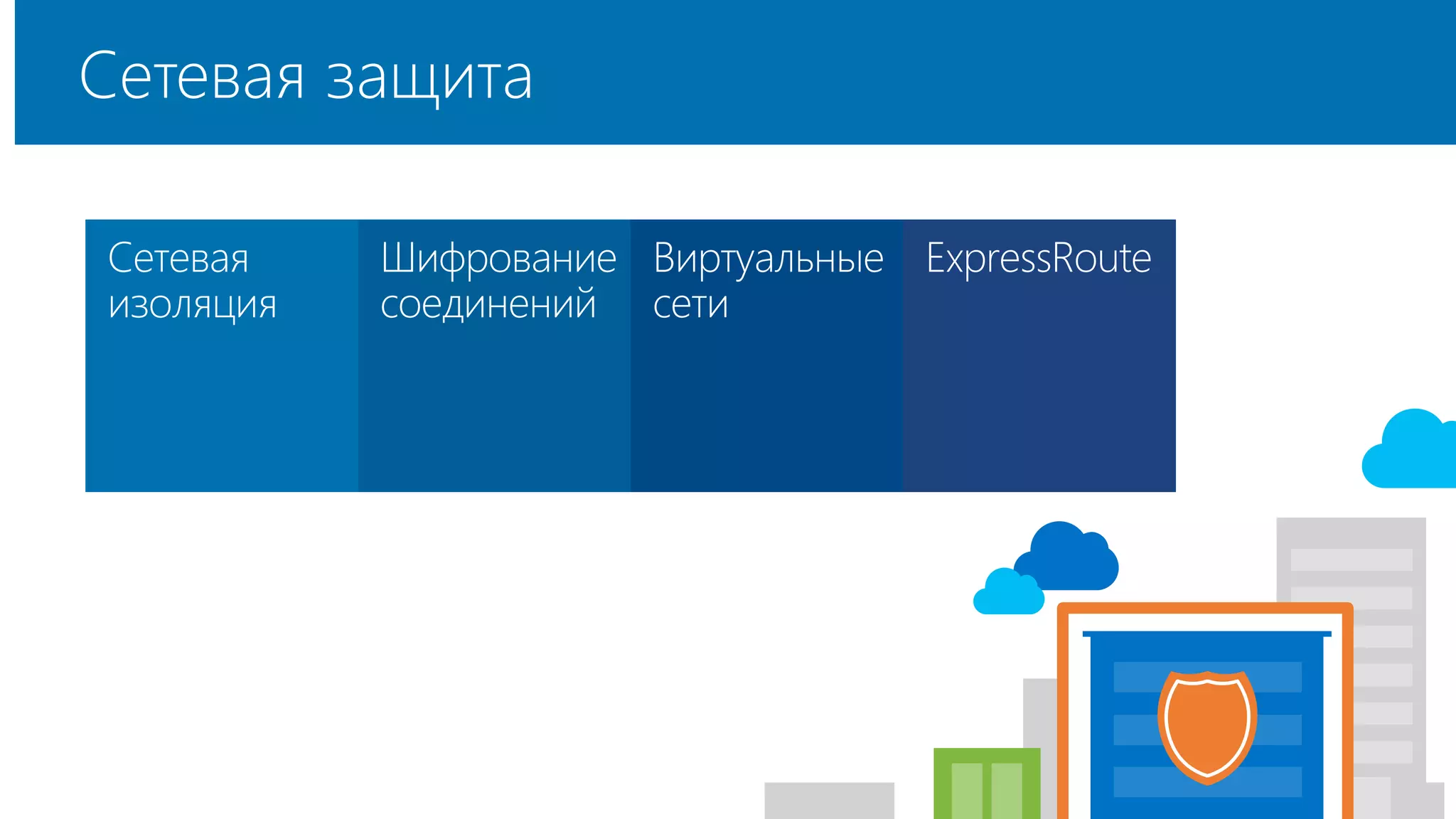

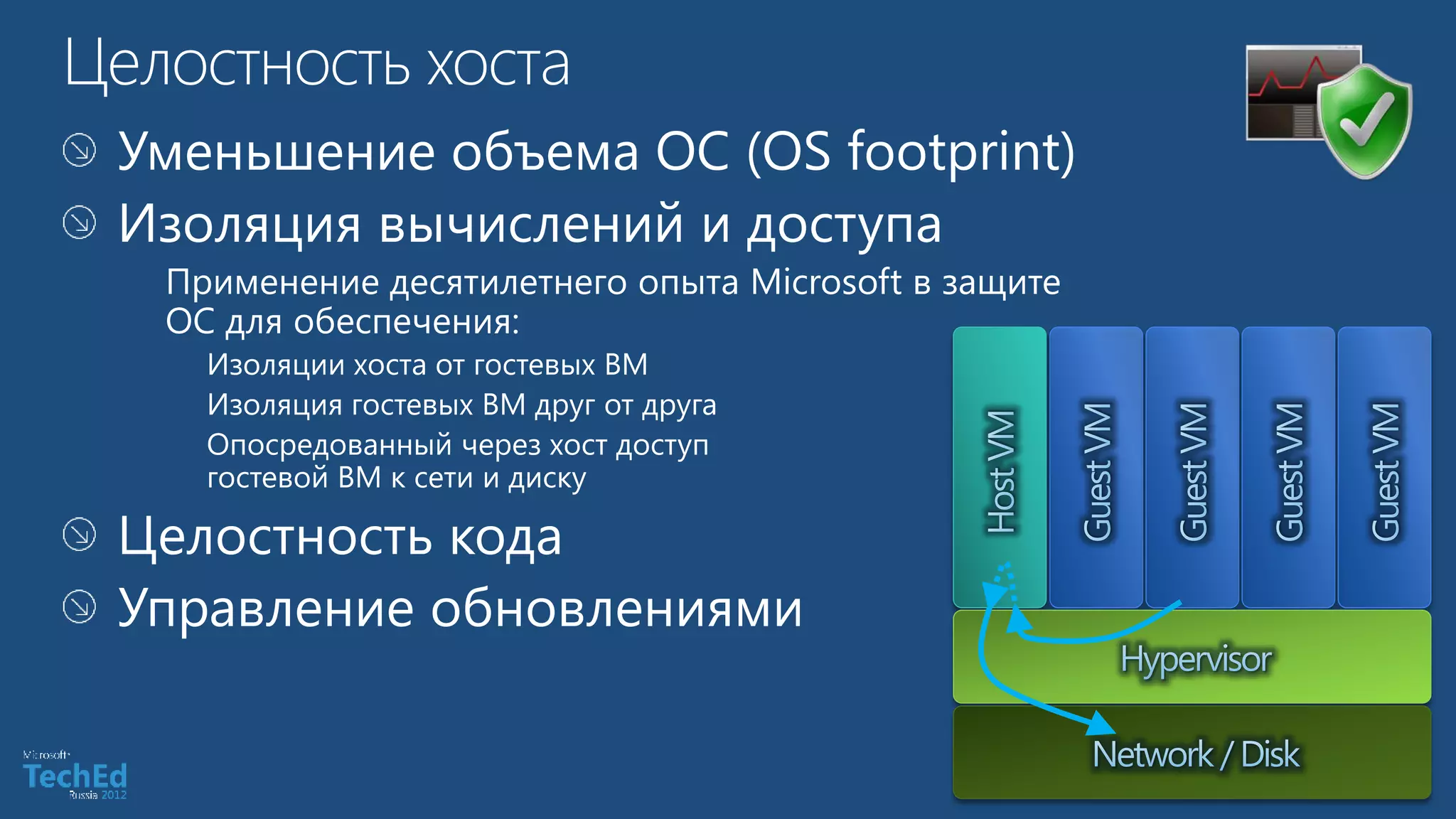

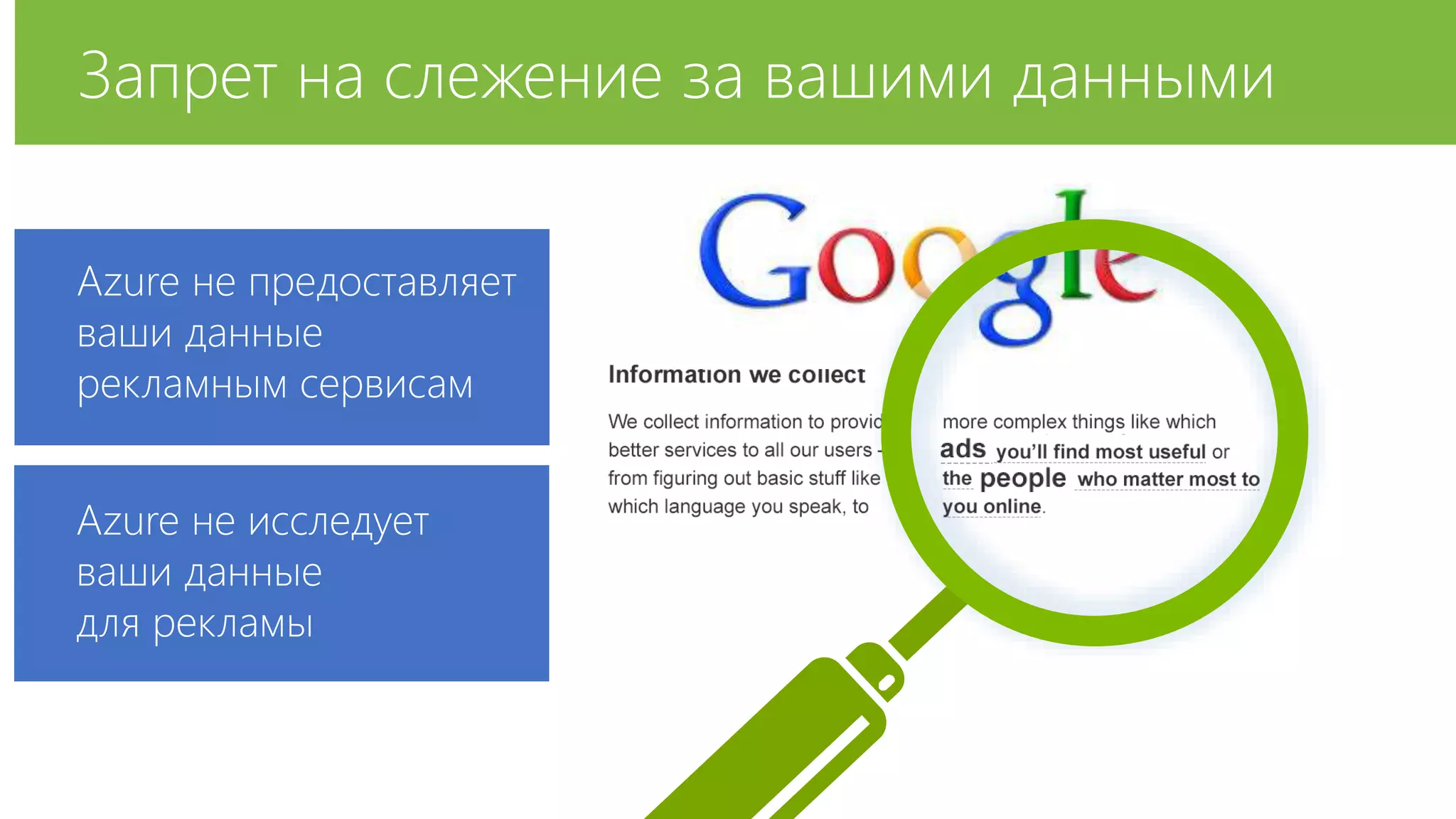

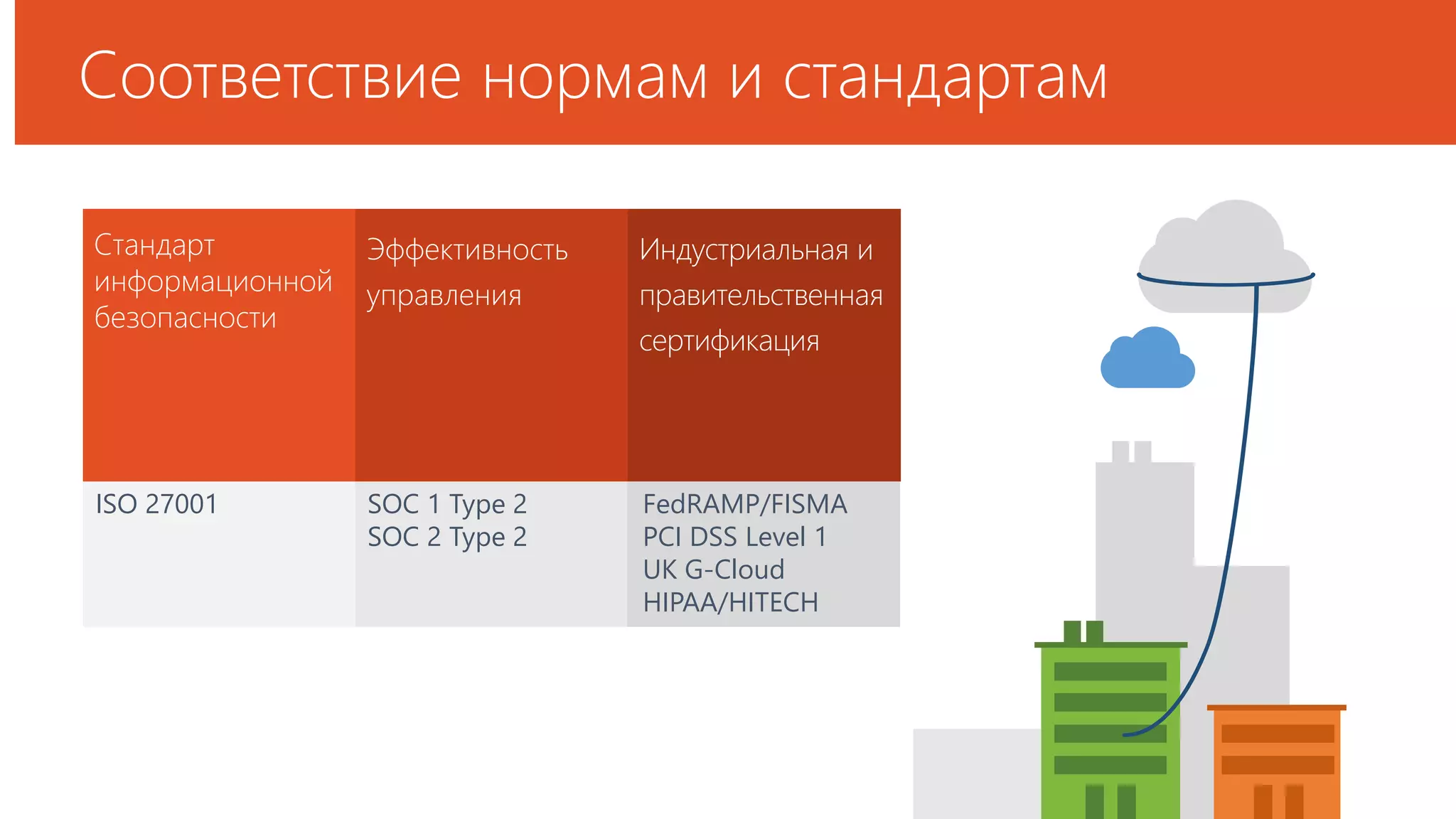

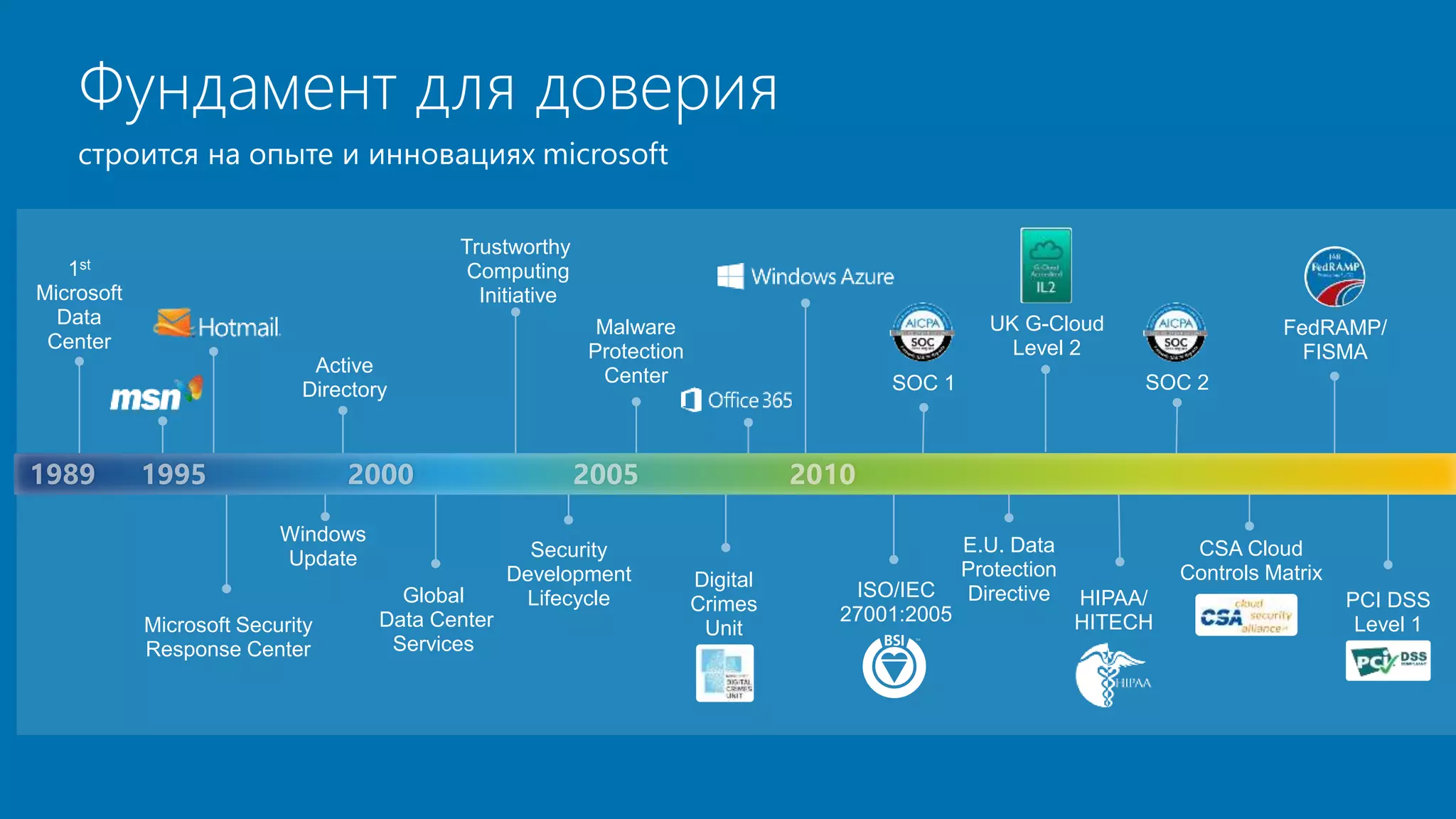

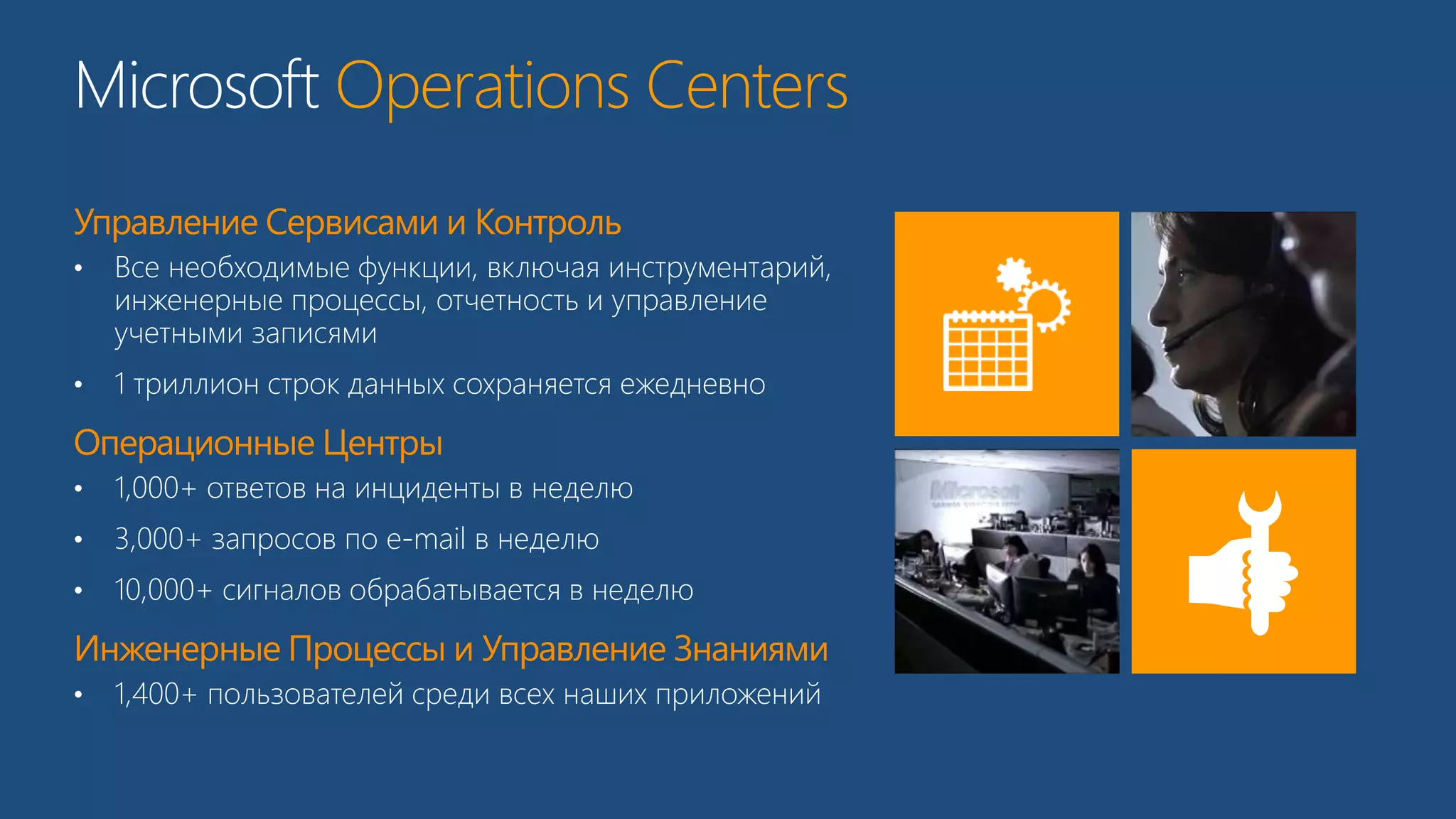

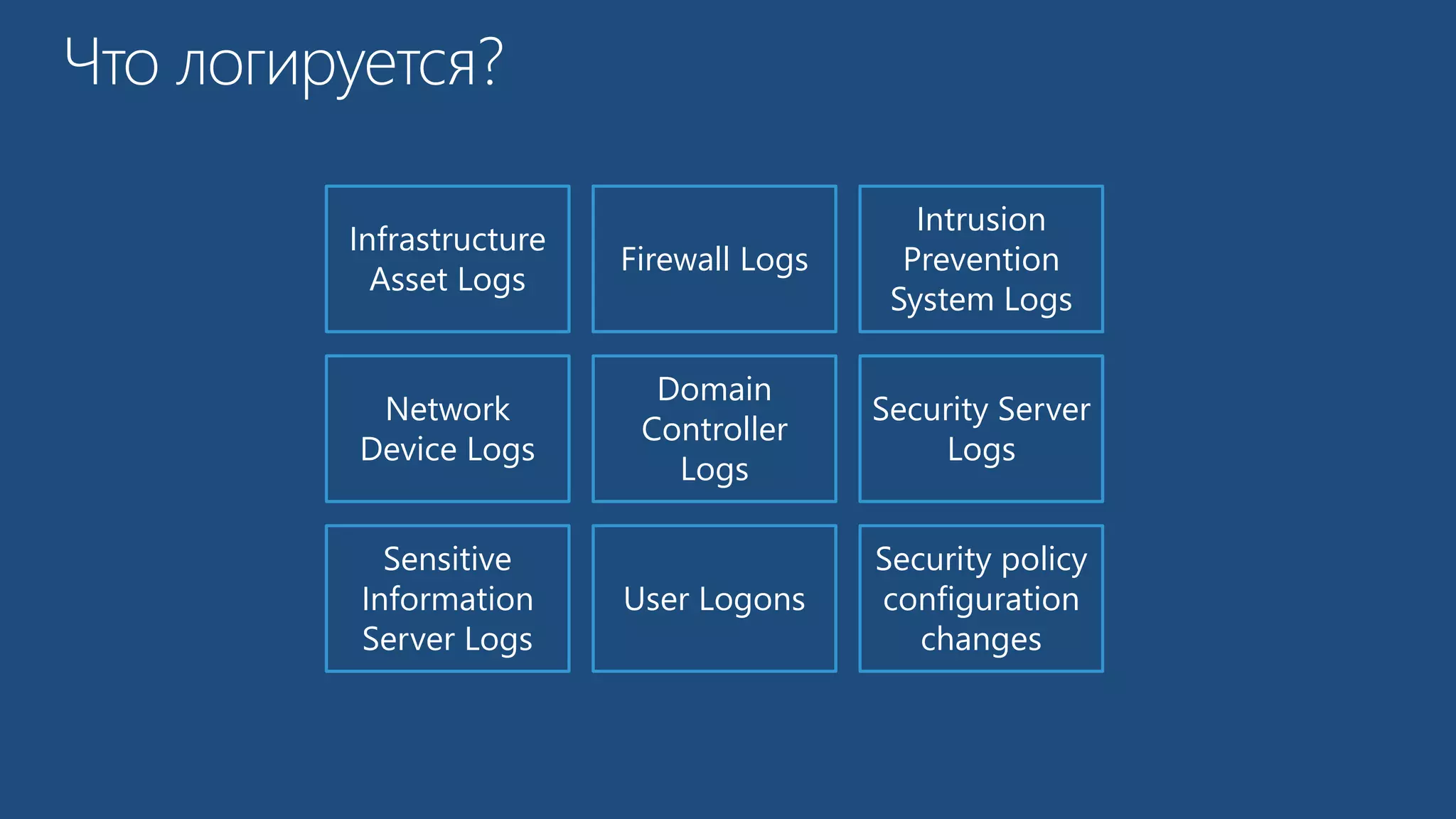

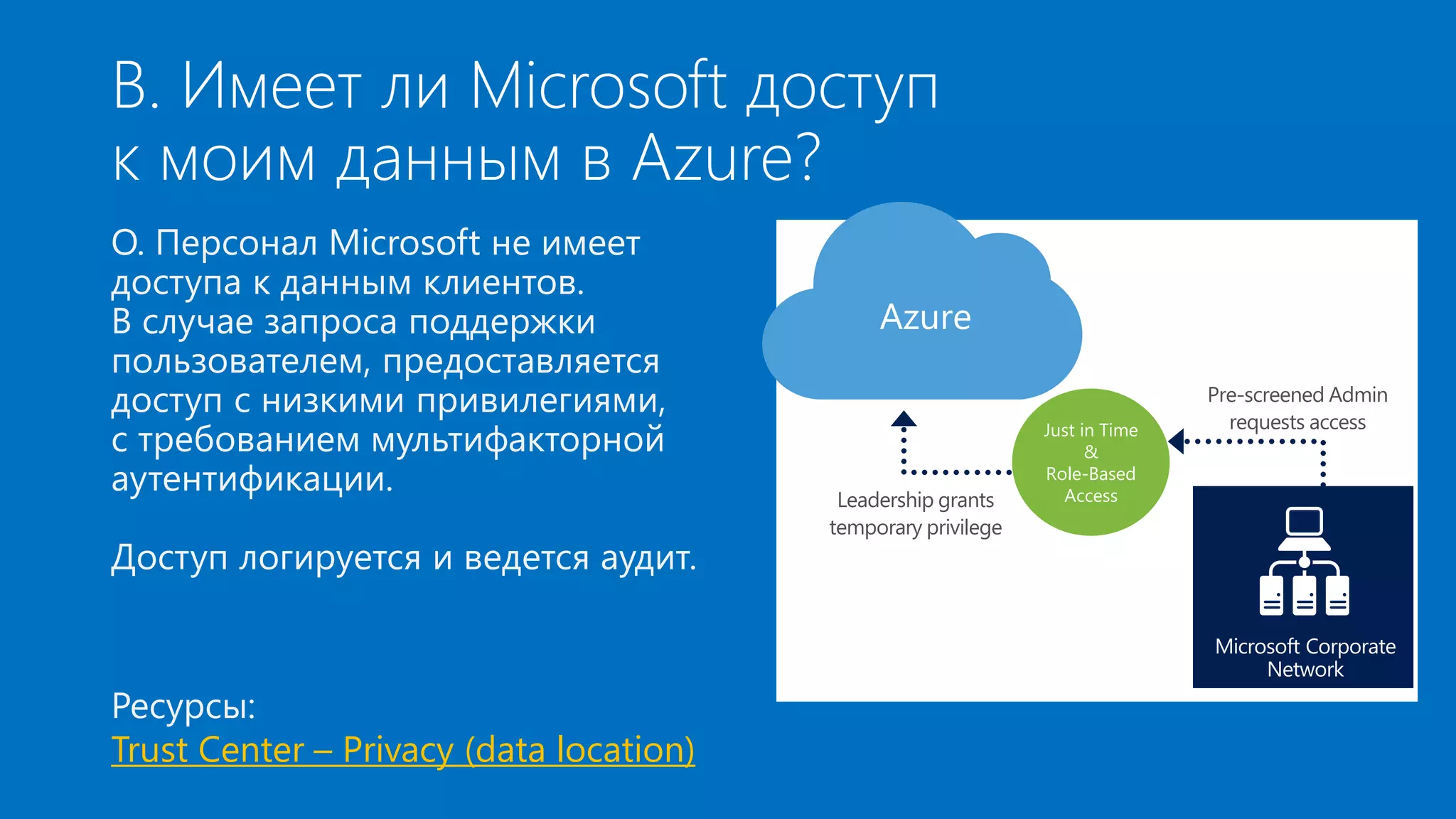

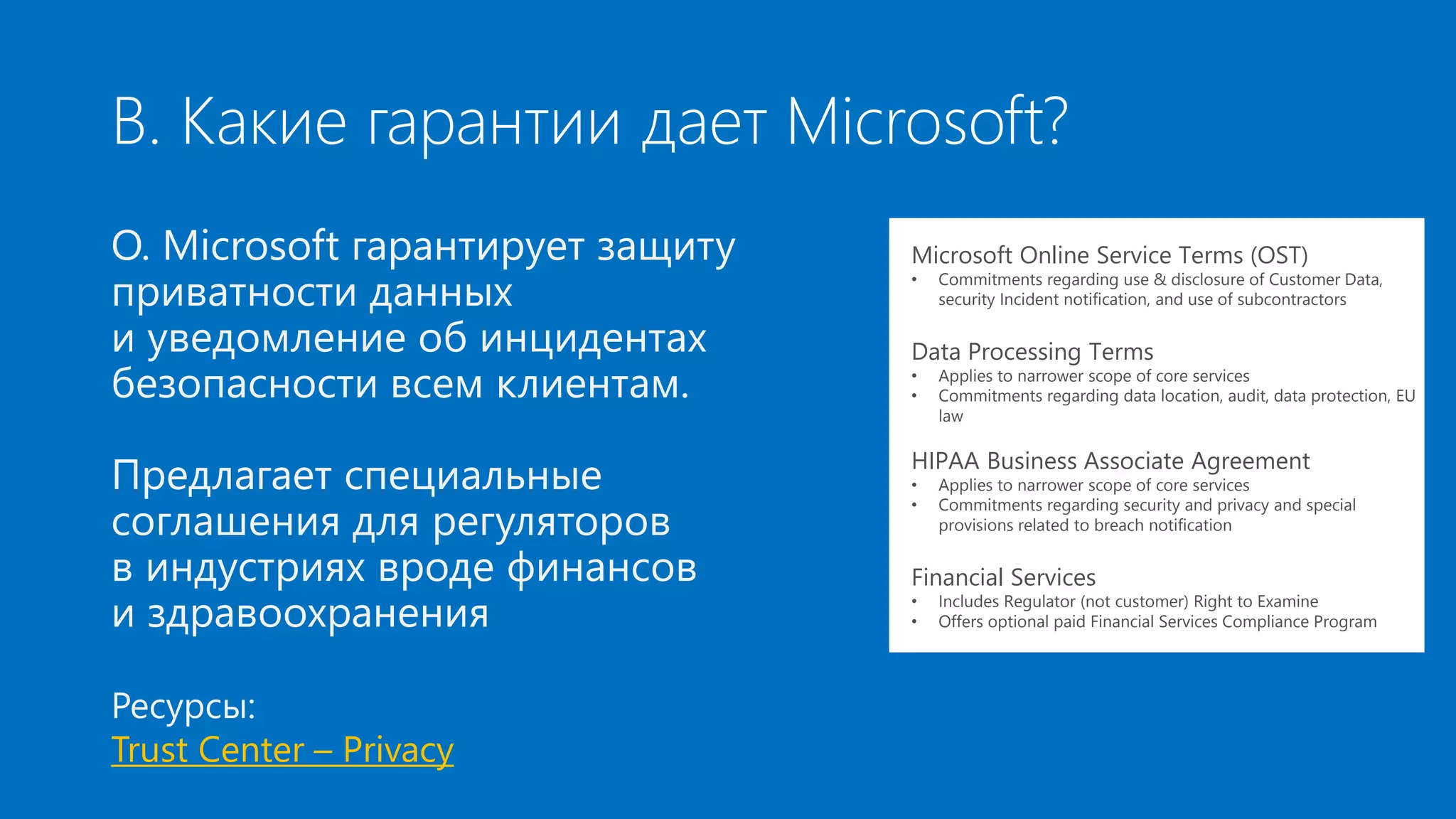

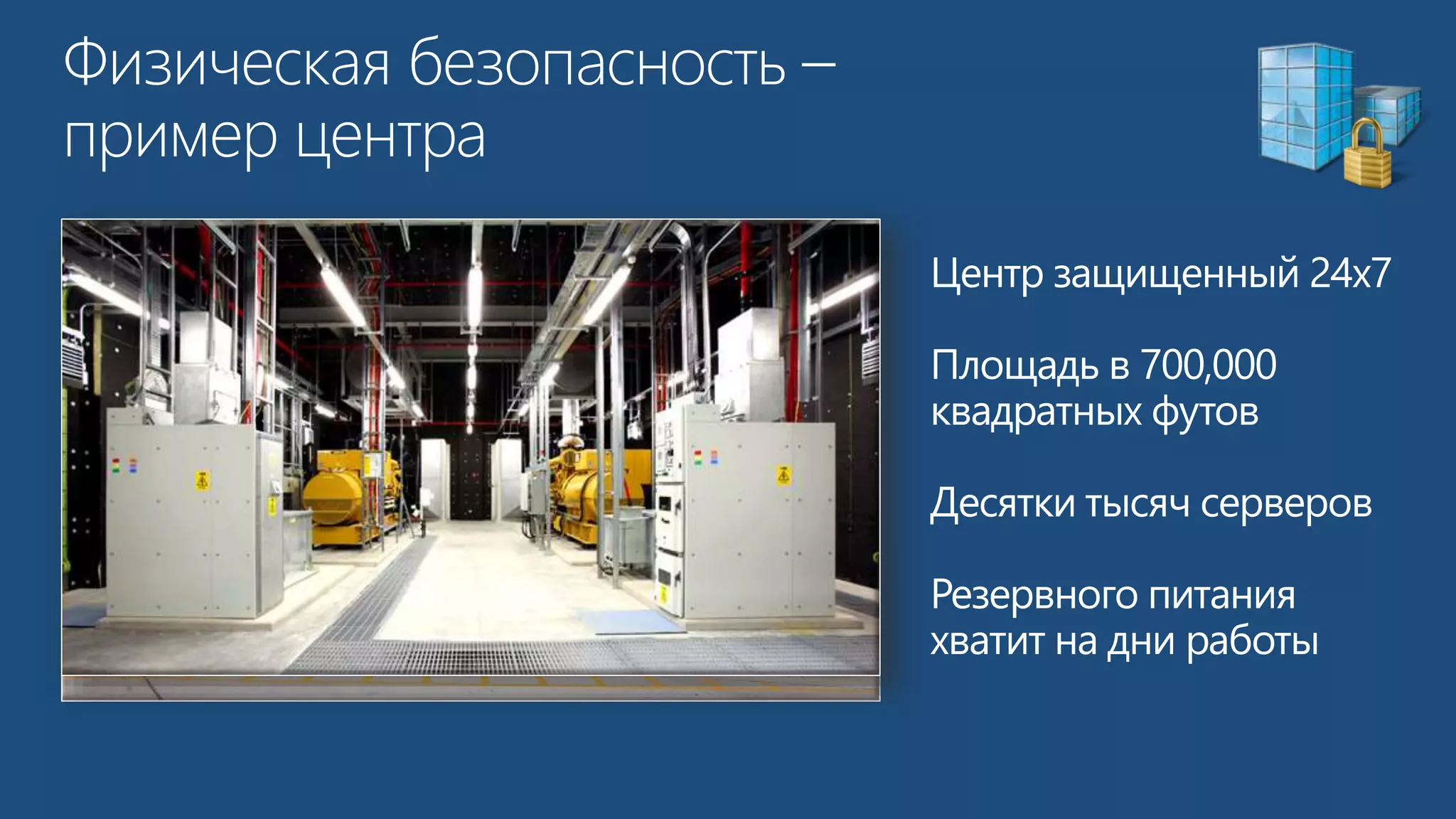

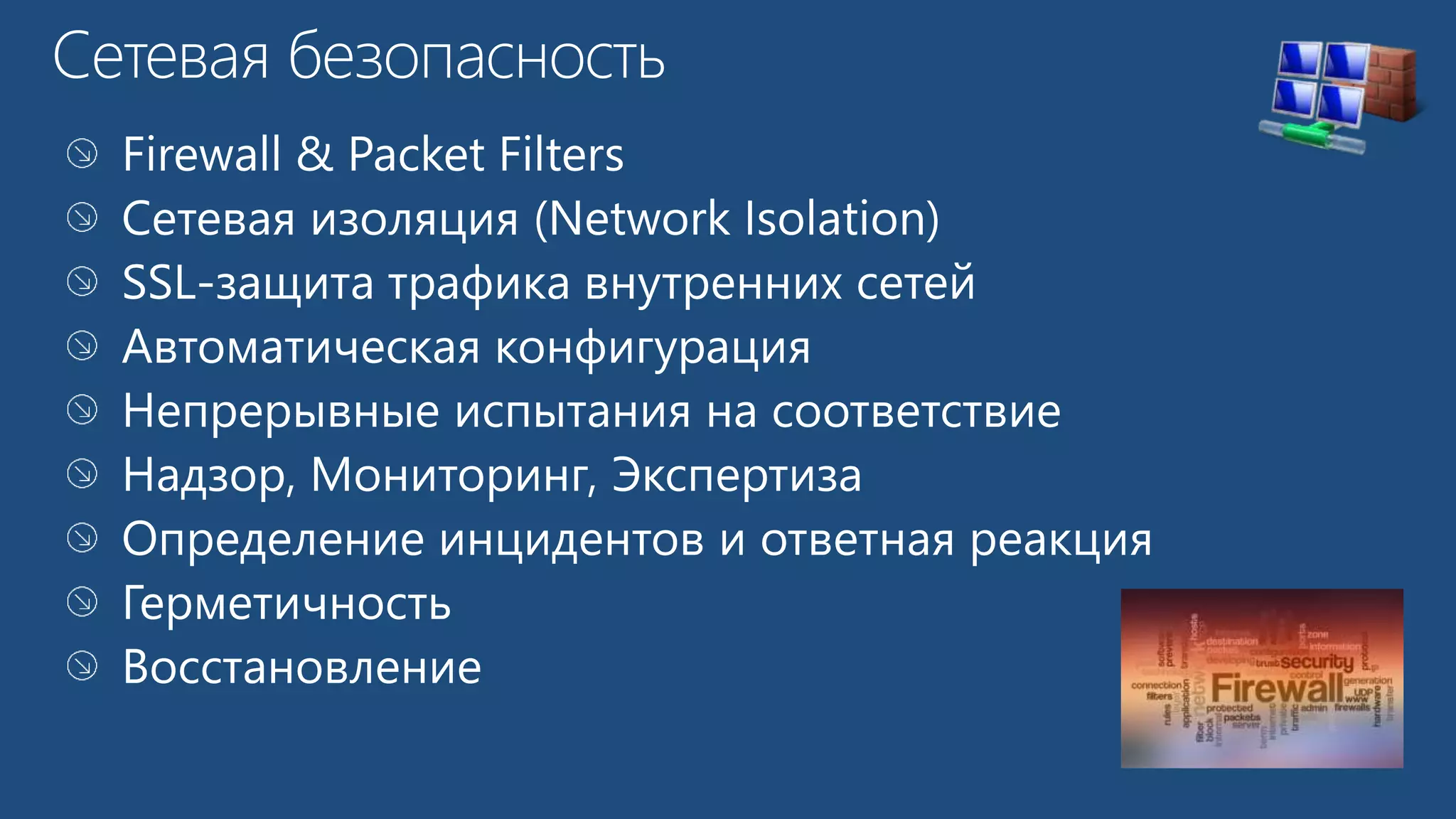

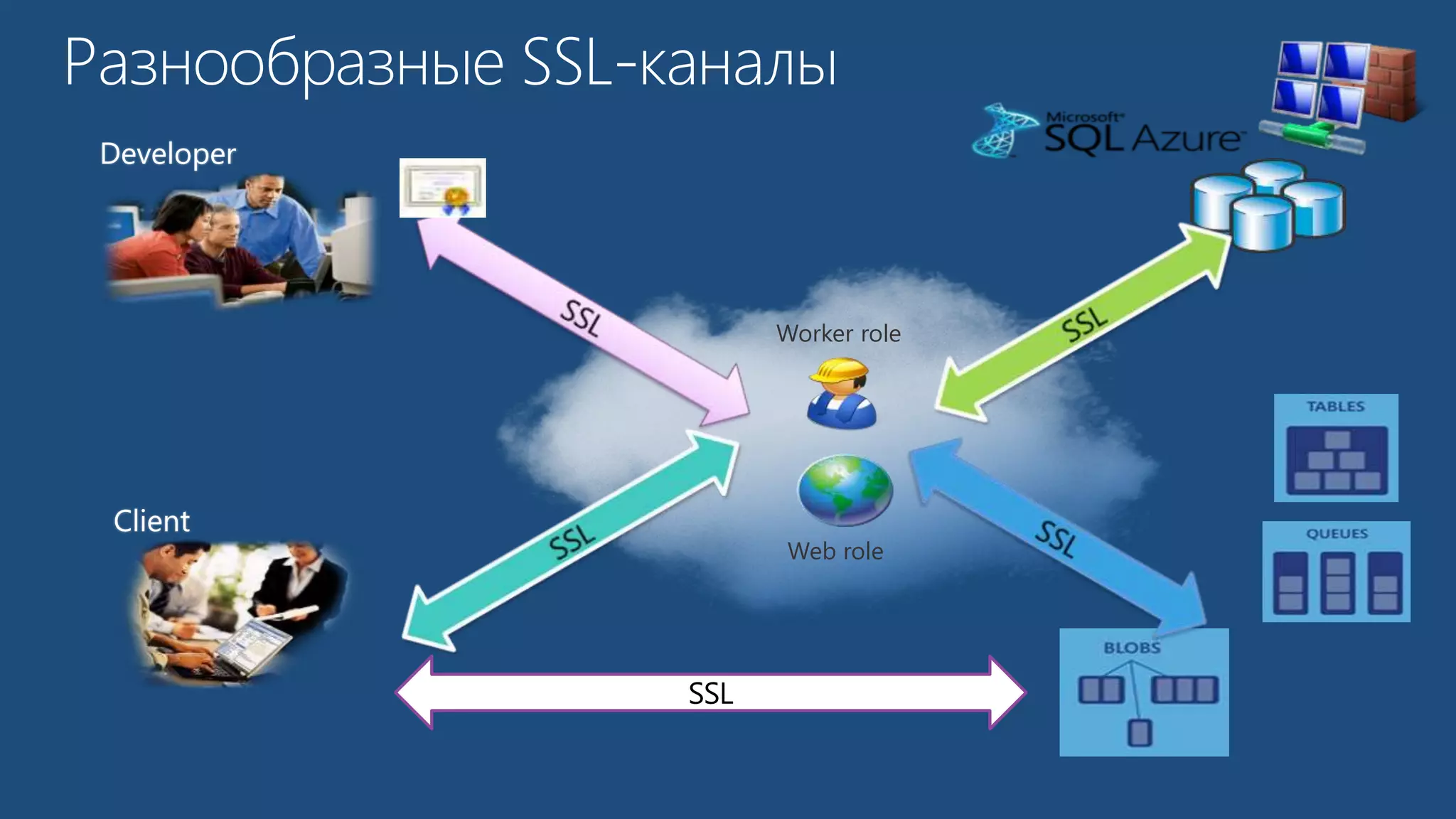

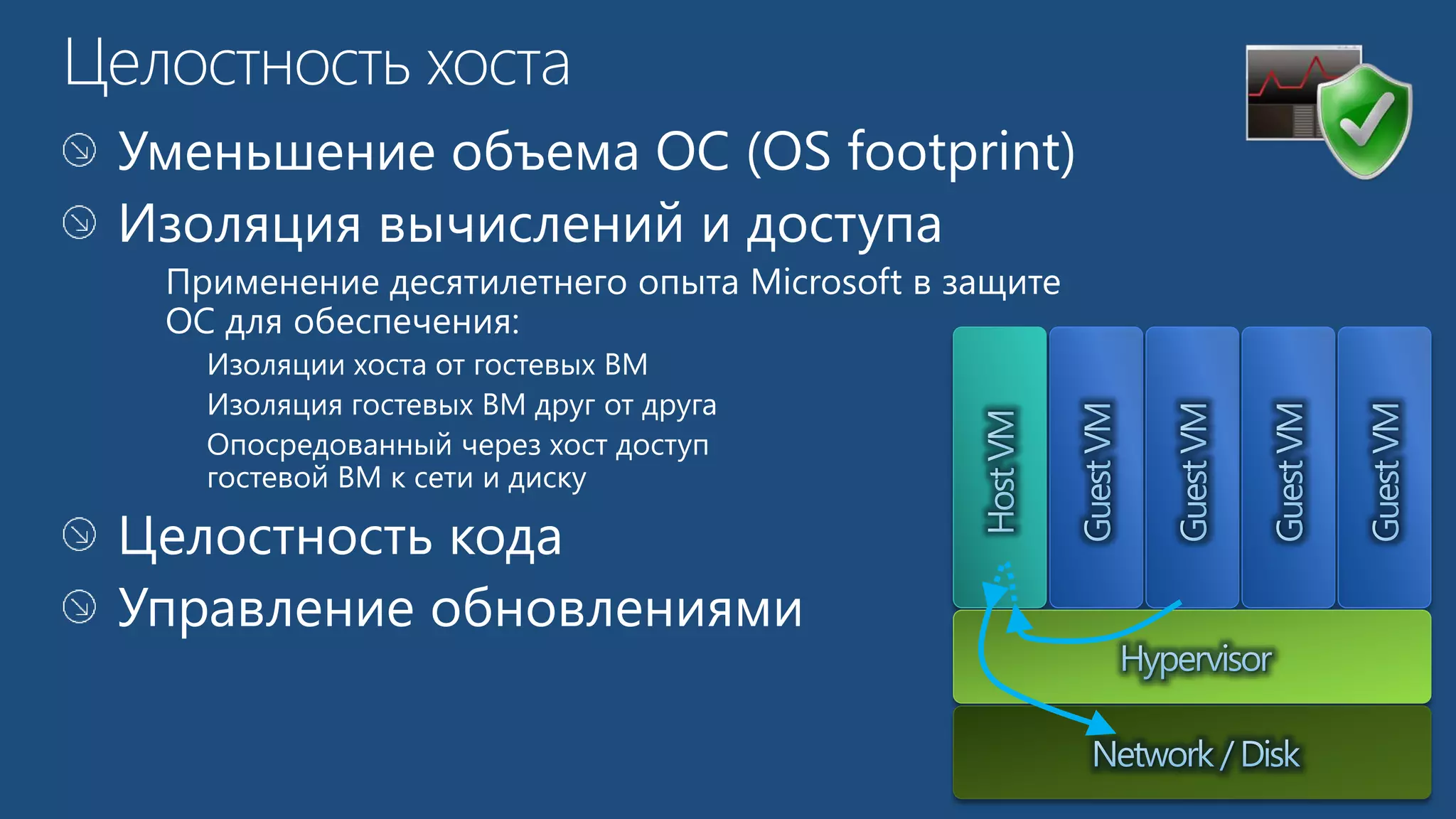

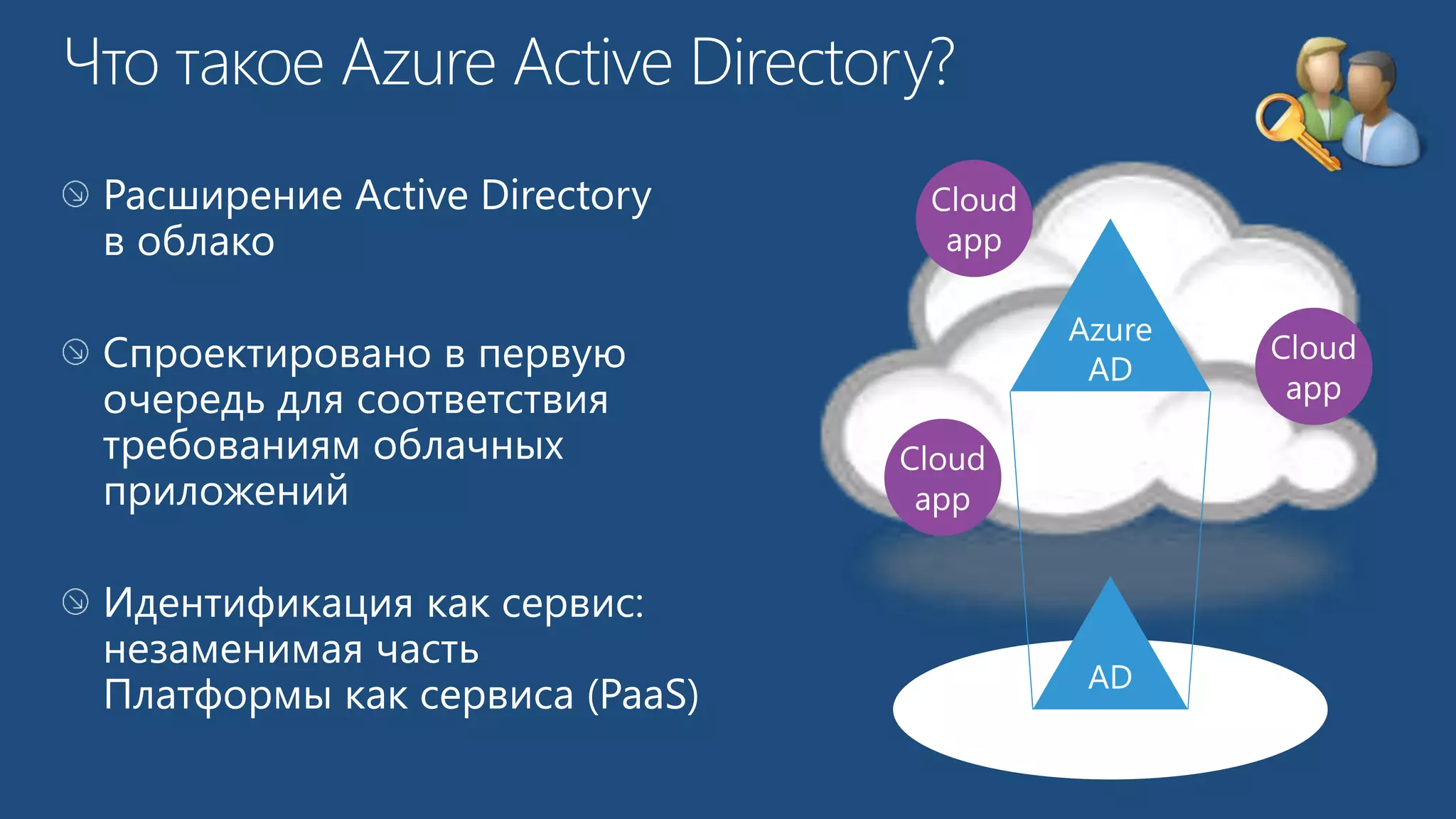

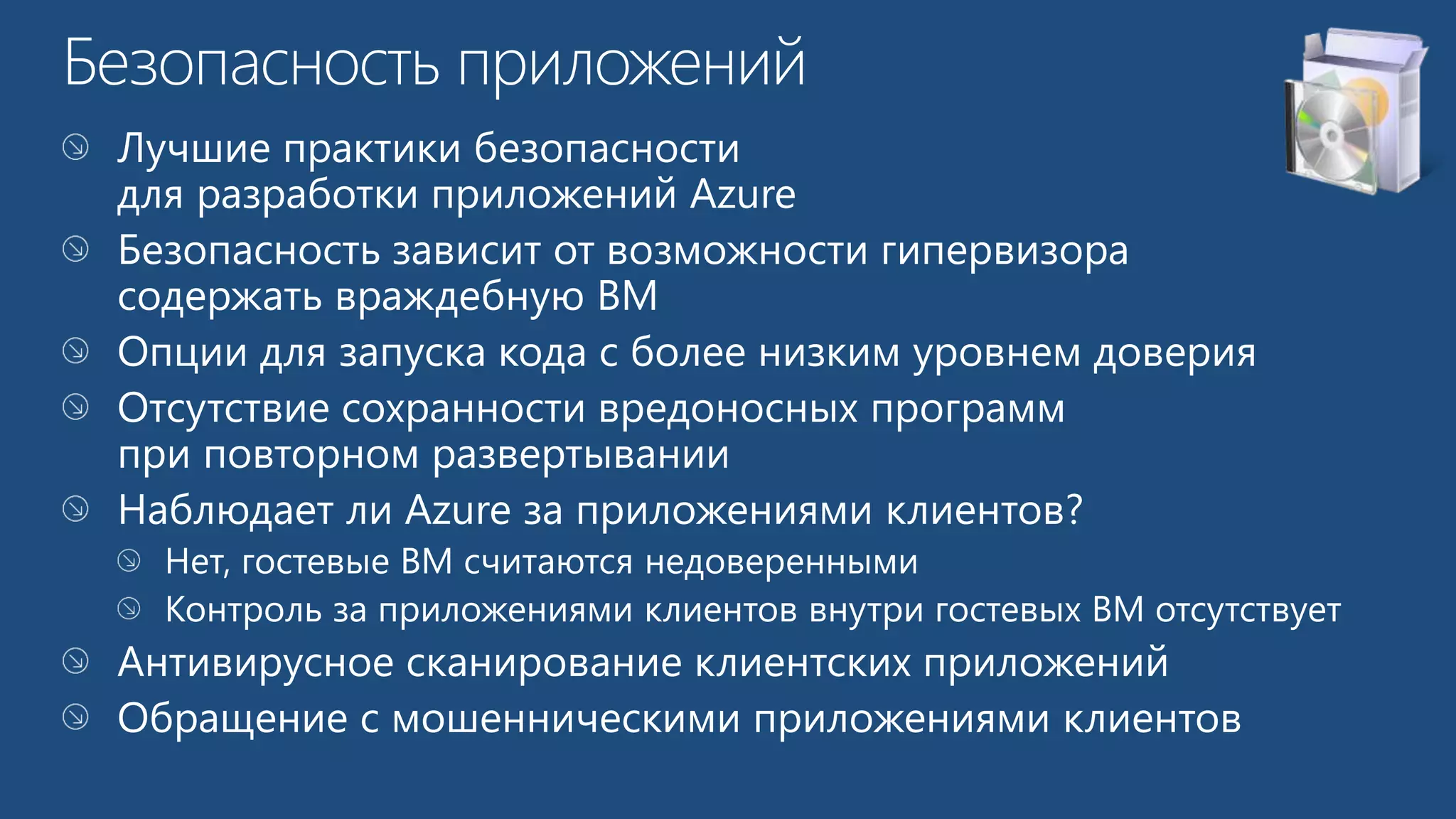

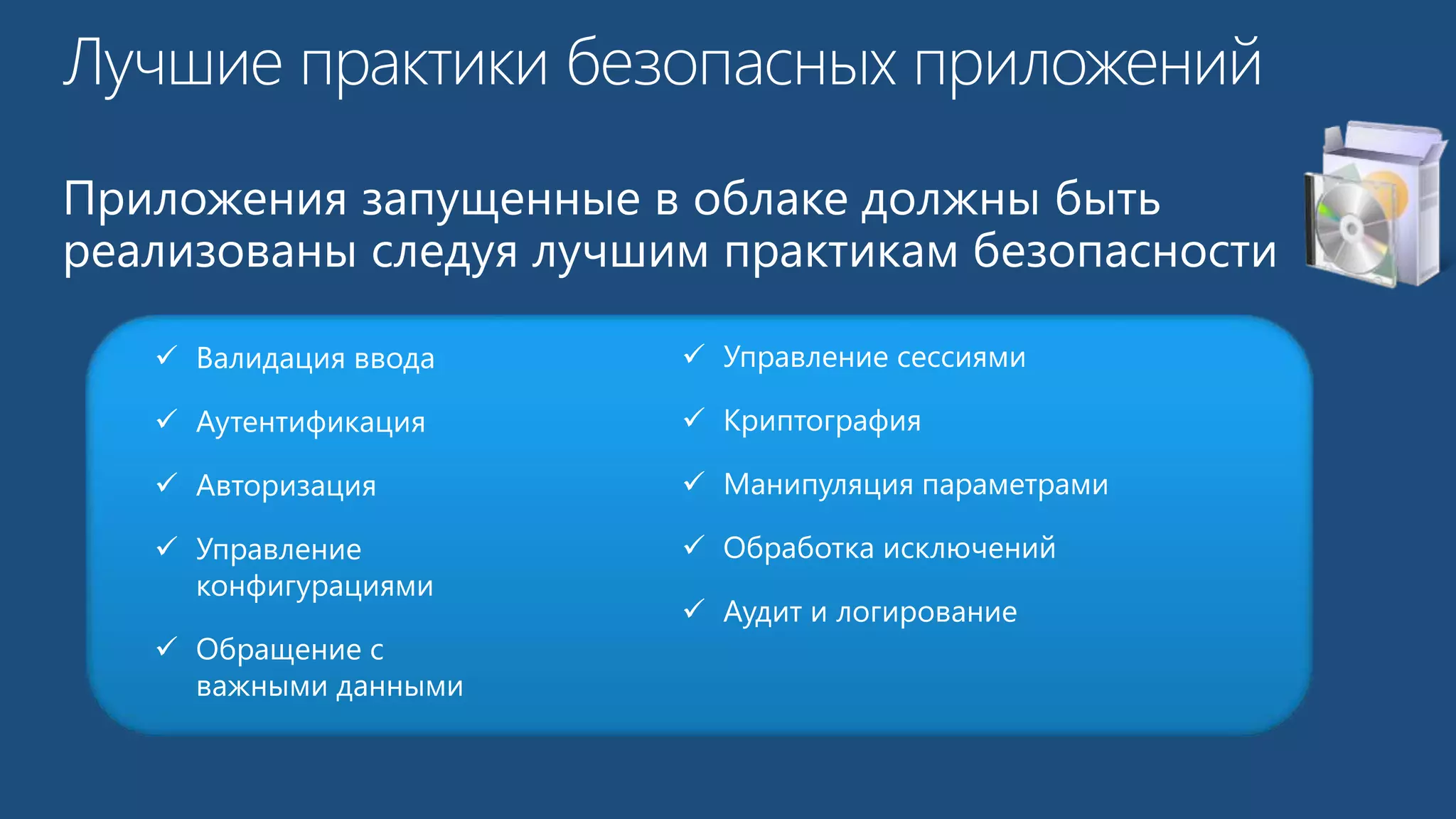

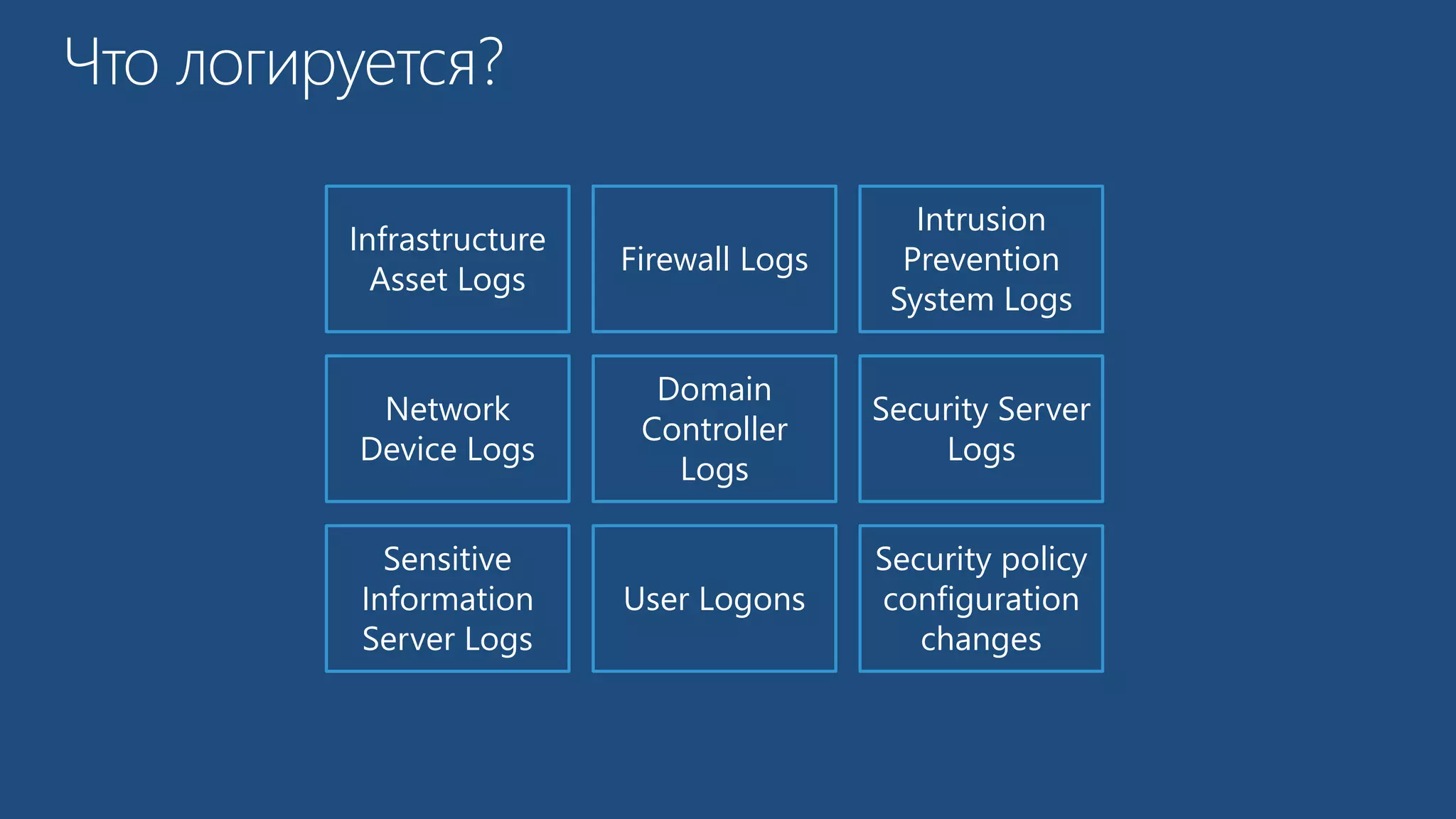

Документ обсуждает безопасность облачных решений Microsoft Azure, охватывая вопросы защиты данных, доступности, сертификации и методах обеспечения безопасности. Он также подчеркивает гарантии конфиденциальности и неприведение к доступу к данным клиента со стороны Microsoft, а также важность соответствия международным стандартам. Рассматриваются механизмы защиты, такие как шифрование, многофакторная аутентификация и аудит безопасности.