Come conformarsi al Regolamento DORA sulla cybersecurity

•

0 likes•468 views

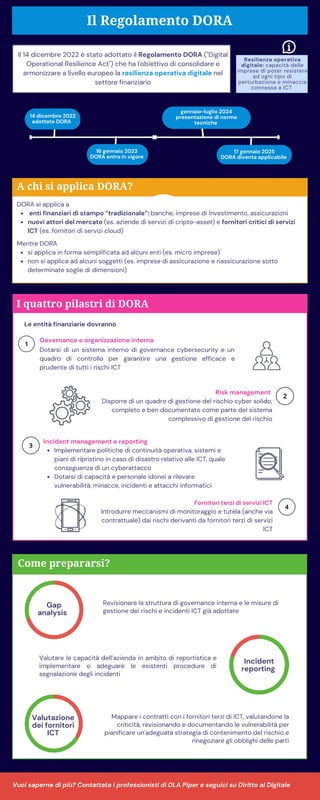

Il Regolamento DORA introduce nuovi obblighi di cybersecurity per banche, assicurazioni, società di servizi di criptovalute, istituzioni finanziarie e i loro fornitori. In questa infografica, gli avvocati Maria Chiara Meneghetti e Deborah Paracchini dello studio legale DLA Piper danno delle indicazioni su cosa fare per conformarsi agli obblighi previsti dal regolamento. Si tratta di adempimenti sia tecnici che legali che richiedono un approccio integrato alla messa in conformità. E' possibile leggere un articolo sull'argomento al seguente link https://dirittoaldigitale.com/2022/12/27/regolamento-dora-approvato-cybersecurity/

Report

Share

Report

Share

Download to read offline

Recommended

Direttiva NIS2 - Nuovi obblighi legali di cybersecurity

La Direttiva NIS2 è stata approvata e introduce gravosi obblighi in materia di cybersecurity per un ampio numero di società.

Gli ultimi anni hanno visto un aumento esponenziale del rischio cyber tale da indurre i legislatori nazionali ed europei ad innalzare le difese contro eventuali attacchi informatici. La nuova Direttiva NIS2, appena approvata dal Parlamento europeo, si pone in tale ottica quale strumento volto ad aumentare i sistemi di sicurezza di un numero sempre crescente di settori contro i cyberattacchi.

L'infografica realizzata da Enila Elezi dello studio legale DLA Piper analizza i nuovi obblighi legali più rilevanti.

Sul medesimo argomento, può essere interessante l'articolo https://dirittoaldigitale.com/2022/11/14/direttiva-nis2-approvata-cybersecurity/

ICT Risk Management and ICT third party risk Objectives

On 6 February 2023, the European Supervisory Authorities (the European Banking Authority (EBA), the European Insurance and Occupational Pensions Authority (EIOPA) and the European Securities and Markets Authority (ESMA)) will jointly hold a public event on the upcoming Digital Operational Resilience Act (DORA). The ESAs will be keen to hear industry participants’ initial views and potential concerns/areas of attention on the policy mandates the ESAs will need to deliver to the European Commission 12 months after DORA enters into force and on the policy mandates with a longer deadline, which are “interlinked/bundled” with these 12-month mandates. Given the early stage of the policy development, the objective of the event does not envisage ESA staff to address specific questions on the policy mandates.

The event is addressed to all EU financial entities falling under the scope of DORA (Article 2) and ICT third–party service providers.

Assessing the impact of a disruption: Building an effective business impact a...

Many organizations have adopted the ISO 22301 standard for their business continuity management systems. Recently, ISO has released the new ISO 22317 Standard for Business Impact Analysis. In this webinar, learn about several different strategies to build an effective BIA that will help you advance your business continuity strategies.

The instructor for this webinar is Bryan Strawser, Founder and CEO of Bryghtpath LLC, a strategic advisory firm specializing in crisis management, business continuity, global risk, crisis communications, and public affairs.

Business Continuity Planning Presentation Overview

The document outlines the key steps in developing a business continuity plan, including performing a business impact analysis, developing recovery strategies, creating the plan, and maintaining the plan through regular exercises. It discusses defining critical processes, employees, vendors, and locations and assigning roles and responsibilities to teams to ensure business functions can continue during a disruption. The six steps to building continuity plans are also presented.

Segregation of Duties and Continuous Delivery

This document discusses how to enable continuous delivery while maintaining proper segregation of duties for security and compliance. It begins by explaining continuous delivery and the need for segregation of duties. Typical enforcement of segregation of duties acts as a blocker to continuous delivery by restricting who can access or change environments. The document then recommends implementing segregation of duties in a continuous delivery friendly way through principles like involving security early, separating confidential and regular data, pre-approving standardized deployment bundles, and using multi-factor authentication and configuration management tools. This allows continuous delivery practices like frequent deployments and rapid troubleshooting while still preventing any single person from having end-to-end access or making unregulated changes.

Business continuity & disaster recovery planning (BCP & DRP)

Business continuity and disaster recovery are not the same but complement each other. Planning on BCP and DRP is necessary for all business. This slide contains information on how to achieve and maintain them.

ISO 27001 Certification - The Benefits and Challenges

Han van Thoor participated in the Certification Europe Information Security Breakfast Seminar in November 2011. Han van Thoor Managing Director of Jumper Consulting Ltd. The presentation discussed the current challenges within the security, in conjunction with the following topics:

Managing management and peers

Risk Assessment

Statement of Applicability

Post certification

Benefits

Further details on ISO 27001 Information Security Management System certification on our website http://www.certificationeurope.com/iso-27001-information-security.html

Recommended

Direttiva NIS2 - Nuovi obblighi legali di cybersecurity

La Direttiva NIS2 è stata approvata e introduce gravosi obblighi in materia di cybersecurity per un ampio numero di società.

Gli ultimi anni hanno visto un aumento esponenziale del rischio cyber tale da indurre i legislatori nazionali ed europei ad innalzare le difese contro eventuali attacchi informatici. La nuova Direttiva NIS2, appena approvata dal Parlamento europeo, si pone in tale ottica quale strumento volto ad aumentare i sistemi di sicurezza di un numero sempre crescente di settori contro i cyberattacchi.

L'infografica realizzata da Enila Elezi dello studio legale DLA Piper analizza i nuovi obblighi legali più rilevanti.

Sul medesimo argomento, può essere interessante l'articolo https://dirittoaldigitale.com/2022/11/14/direttiva-nis2-approvata-cybersecurity/

ICT Risk Management and ICT third party risk Objectives

On 6 February 2023, the European Supervisory Authorities (the European Banking Authority (EBA), the European Insurance and Occupational Pensions Authority (EIOPA) and the European Securities and Markets Authority (ESMA)) will jointly hold a public event on the upcoming Digital Operational Resilience Act (DORA). The ESAs will be keen to hear industry participants’ initial views and potential concerns/areas of attention on the policy mandates the ESAs will need to deliver to the European Commission 12 months after DORA enters into force and on the policy mandates with a longer deadline, which are “interlinked/bundled” with these 12-month mandates. Given the early stage of the policy development, the objective of the event does not envisage ESA staff to address specific questions on the policy mandates.

The event is addressed to all EU financial entities falling under the scope of DORA (Article 2) and ICT third–party service providers.

Assessing the impact of a disruption: Building an effective business impact a...

Many organizations have adopted the ISO 22301 standard for their business continuity management systems. Recently, ISO has released the new ISO 22317 Standard for Business Impact Analysis. In this webinar, learn about several different strategies to build an effective BIA that will help you advance your business continuity strategies.

The instructor for this webinar is Bryan Strawser, Founder and CEO of Bryghtpath LLC, a strategic advisory firm specializing in crisis management, business continuity, global risk, crisis communications, and public affairs.

Business Continuity Planning Presentation Overview

The document outlines the key steps in developing a business continuity plan, including performing a business impact analysis, developing recovery strategies, creating the plan, and maintaining the plan through regular exercises. It discusses defining critical processes, employees, vendors, and locations and assigning roles and responsibilities to teams to ensure business functions can continue during a disruption. The six steps to building continuity plans are also presented.

Segregation of Duties and Continuous Delivery

This document discusses how to enable continuous delivery while maintaining proper segregation of duties for security and compliance. It begins by explaining continuous delivery and the need for segregation of duties. Typical enforcement of segregation of duties acts as a blocker to continuous delivery by restricting who can access or change environments. The document then recommends implementing segregation of duties in a continuous delivery friendly way through principles like involving security early, separating confidential and regular data, pre-approving standardized deployment bundles, and using multi-factor authentication and configuration management tools. This allows continuous delivery practices like frequent deployments and rapid troubleshooting while still preventing any single person from having end-to-end access or making unregulated changes.

Business continuity & disaster recovery planning (BCP & DRP)

Business continuity and disaster recovery are not the same but complement each other. Planning on BCP and DRP is necessary for all business. This slide contains information on how to achieve and maintain them.

ISO 27001 Certification - The Benefits and Challenges

Han van Thoor participated in the Certification Europe Information Security Breakfast Seminar in November 2011. Han van Thoor Managing Director of Jumper Consulting Ltd. The presentation discussed the current challenges within the security, in conjunction with the following topics:

Managing management and peers

Risk Assessment

Statement of Applicability

Post certification

Benefits

Further details on ISO 27001 Information Security Management System certification on our website http://www.certificationeurope.com/iso-27001-information-security.html

Business Continuity Planning Presentation

This handout was provided at the OCNC Business Emergency Preparedness Series workshop hosted by the Orange County Emergency Services and The Chamber on April 11, 2019.

Business Continuity Management

This document provides an overview of business continuity management (BCM) and disaster recovery planning (DRP). It discusses what BCM and DRP are, their benefits, governance structure, creation process, policies, and auditing. BCM aims to ensure essential business functions continue during and after disasters through documented processes and procedures. DRP focuses on restoring operations, applications, etc. to their original state after a disaster. Key aspects of BCM include business impact analysis, risk assessment, crisis communication plans, and training employees.

BUSINESS CONTINUITY MANAGEMENT system

Business Continuity Management is best advisable to those business owners who wishes to continue giving services during and beyond emergencies.

BUSINESS CONTINUITY PLANNING

Business continuity planning (BCP) seeks to mitigate interruptions to core business systems. A BCP identifies critical business functions, assesses risks like power outages or cyberattacks, and develops reduction, readiness, response and recovery plans. It is tested through simulations. Developing a comprehensive BCP is complex for healthcare given systems' criticality and risk to patient care, but consistency in the literature can guide appropriate plan development. Testing assesses a plan's achievability and timely, cost-effective response while ongoing review ensures applicability amid changing systems.

Enterprise Security Architecture

Enterprise Architecture

Enterprise Architectural Methodologies

A Brief History of Enterprise Architecture

Zachman Framework

Business Attributes

Features & Advantages

SABSA Lifecycle

SABSA Development Process

SMP Maturity Levels

How to select the best business continuity strategy and solution?

This webinar covers underlying principles for the selection of a Business Continuity solution and the tiers of Business Continuity. Within these segments we will analyze different tiers and strategies, from Rebuilt and restoration strategy to mirror site. Also, a list of BCM strategy considerations related to business trends and emerging technologies will be provided.

Main points covered:

• The underlying principles for the selection of a Business Continuity solution and the tiers of Business Continuity

• Analyze different tiers and strategies

• BCM strategy considerations related to business trends

Presenter:

The webinar was presented by Silvana Tomic Rotim. She has 20 years of rich work experience in the development and delivery of business and ICT consulting services for public and private sector. She has more than 15 years of experience in leading, coordinating and managing of different consulting project teams in more than 50 consulting projects

Link of the recorded webinar published on YouTube: https://youtu.be/F79enht3IEY

Securing SCADA

This document provides an overview of SCADA (Supervisory Control and Data Acquisition) security challenges and strategies. It describes common SCADA system components and functionality. It then discusses increasing cyber threats to SCADA systems from sources like hostile governments and employees. The document outlines various physical and cyber vulnerabilities in SCADA systems and components. It recommends security standards from organizations like NIST, ISA, and NERC to help mitigate risks. The document also provides guidelines on physical asset security and cybersecurity strategies.

Business continuity planning

The document discusses business continuity planning (BCP) and disaster recovery planning (DRP). It describes the five phases of creating a BCP: project management and initiation, business impact analysis, recovery strategies, plan design and development, and testing, maintenance, awareness and training. The goal of a BCP is to allow timely recovery of critical business operations following a disaster, and to minimize loss. Key aspects include identifying time-critical business functions, defining maximum tolerable downtimes, selecting appropriate technical and organizational recovery strategies, developing a detailed recovery plan, and ongoing testing and maintenance of the plan.

Business continuity management system

This document provides an overview of business continuity management systems (BCMS). It discusses the benefits of BCMS, including reducing costs and protecting reputation. It also outlines the key components of establishing a BCMS, such as business impact analysis, risk assessment, developing continuity strategies, and performance evaluation. Finally, the document presents two case studies that illustrate how organizations implemented effective BCMS to respond to a terrorist attack and earthquake.

Awareness iso 22301 danang suryo

The document provides information about Danang Suryo Wardhono, who is a registered auditor trainer for various ISO standards including ISO 22301. It lists his qualifications, contact information, and areas of expertise. It then provides an introduction to awareness of ISO 22301:2019 on business continuity management systems. It discusses key terms, the purpose and benefits of having a BCMS, the family of BCMS standards, and key clauses in ISO 22301:2019.

Business impact.analysis based on ISO 22301

This document discusses business impact analysis and risk assessment for IT disaster recovery and business continuity planning for small to medium enterprises in the service industry. It defines key terms, outlines the BIA and risk assessment processes, and provides examples of assessing the impact of disrupted business functions and prioritizing critical IT services. Recovery strategy options like cloud vs. colocation are considered, with a recommendation for colocation based on trends in the UAE. The overall goal is to determine thresholds for acceptable outages and have recovery mechanisms in place if downtime exceeds those thresholds.

What is RegTech?

This document summarizes a webinar on RegTech (Regulatory Technology). It begins with a poll asking how to pronounce RegTech. The agenda then outlines exploring the origins of RegTech, how it has developed, what it is today, and where it may go in the future. It defines RegTech as technology that facilitates regulatory requirements more efficiently than existing capabilities. It discusses how RegTech has progressed as compliance laws have changed. Finally, it suggests areas of future development may include blockchain, AI, and automated compliance.

business-continuity-management-awareness-presentation-for-mampu2929

This document provides an overview of business continuity management (BCM). It discusses the objectives and composition of the Technical Committee on BCM in Malaysia, which develops BCM standards. The goals of the committee are outlined. BCM is defined and its importance explained from the perspectives of corporate governance, regulations, and business requirements. Key differences between BCM and disaster recovery planning are highlighted. The document provides guidance on establishing a BCM program, including identifying roles and selecting team members. An 8-module methodology for developing a BCM plan is also presented.

Sustainability: Supply Chain Risk Management

Sustainability isn’t about the fuzzy “we care about people and the environment” statements any more. Consumers and analysts increasingly demand hard evidence to support your claims and hold you accountable for the actions of your suppliers. Are you doing enough?

DFS22_Main Stage_Thomas Meyer_KPMG_041022

The European Union has drafted the Digital Operational Resilience Act (DORA) to strengthen financial institutions against technology disruptions and cyber threats. DORA aims to provide consistent regulation across the EU financial sector and will apply to a wide range of financial firms and third-party providers. It covers six key areas related to governance, information sharing, third-party risk management, technology risk management, incident reporting, and testing. Financial institutions will need to comply with DORA's new requirements when it is ratified in the coming months and enforced beginning in late 2023.

What is business continuity planning-bcp

This document discusses disaster recovery and business continuity planning. It defines business continuity planning (BCP) and disaster recovery planning (DRP) as processes for improving an organization's ability to continue operations during adverse events. The key aspects covered include identifying threats, developing recovery teams, creating emergency and backup plans, selecting alternative processing sites, testing plans, and maintaining plans over time. Regular auditing of BCP/DRP is also recommended to ensure plans remain adequate as business needs change.

Building a Business Continuity Capability

A detailed overview of the business continuity / disaster recovery planning process. Gives numerous tips for effective execution of plan development. Emphasizes development of a true recovery capability through exercises which reveal weaknesses in the plan or technology leading to improvements.

SABSA: Key features, advantages & benefits summary

This document summarizes key features, advantages, and benefits of SABSA (Sherwood Applied Business Security Architecture). SABSA is a business-driven, risk-based method for architecting security into enterprises. It addresses concerns of various stakeholders like the board, CEO, CFO, and security leaders. SABSA's benefits include protecting shareholder value, ensuring efficient investment returns, and aligning security strategy with business goals. It takes a comprehensive, modular, and transparent approach to security that is scalable, agile, standards-based, auditable, and demonstrates compliance and value to relevant authorities.

Business Impact Analysis - The Most Important Step during BCMS Implementation

This topic covered an overview of ISO 22301:2012 requirements regarding Business Impact Analysis, the importance of BIA, and how to avoid most common mistakes.

Main points covered:

• Overview of ISO 22301:2012 requirements regarding Business Impact Analysis

• How to avoid most common mistakes and obtain reliable data from the BIA?

• The significance of the BIA

Presenter:

Renata Davidson works in the Business Continuity Management area since 1998. She was the first professional in Central and Eastern Europe to be certified by Disaster Recovery Institute International. During the course of her career, she's lead tens of projects for "Blue Chip companies in Poland, in all sectors of the economy. She is the founder and CEO of Davidson Consulting &Partners LLC, a partnership of experts specializing in business continuity, operational risk management and process management.

Link of the recorded session published on YouTube: https://youtu.be/3rVhrGQk8cE

BUSINESS-CONTINUITY-AND-DISASTER-RECOVERY.pptx

Business continuity is an organization's ability to maintain essential functions during and after a disaster through risk management processes and procedures. It aims to prevent interruptions and enable quick recovery. Key components include resilience through redundant systems, rapid recovery of critical functions, and contingency plans for various scenarios. Developing a business continuity plan involves a business impact analysis, risk assessment, designating management, and ongoing testing and updates. It is important for minimizing downtime and its effects from unpredictable events.

More Related Content

What's hot

Business Continuity Planning Presentation

This handout was provided at the OCNC Business Emergency Preparedness Series workshop hosted by the Orange County Emergency Services and The Chamber on April 11, 2019.

Business Continuity Management

This document provides an overview of business continuity management (BCM) and disaster recovery planning (DRP). It discusses what BCM and DRP are, their benefits, governance structure, creation process, policies, and auditing. BCM aims to ensure essential business functions continue during and after disasters through documented processes and procedures. DRP focuses on restoring operations, applications, etc. to their original state after a disaster. Key aspects of BCM include business impact analysis, risk assessment, crisis communication plans, and training employees.

BUSINESS CONTINUITY MANAGEMENT system

Business Continuity Management is best advisable to those business owners who wishes to continue giving services during and beyond emergencies.

BUSINESS CONTINUITY PLANNING

Business continuity planning (BCP) seeks to mitigate interruptions to core business systems. A BCP identifies critical business functions, assesses risks like power outages or cyberattacks, and develops reduction, readiness, response and recovery plans. It is tested through simulations. Developing a comprehensive BCP is complex for healthcare given systems' criticality and risk to patient care, but consistency in the literature can guide appropriate plan development. Testing assesses a plan's achievability and timely, cost-effective response while ongoing review ensures applicability amid changing systems.

Enterprise Security Architecture

Enterprise Architecture

Enterprise Architectural Methodologies

A Brief History of Enterprise Architecture

Zachman Framework

Business Attributes

Features & Advantages

SABSA Lifecycle

SABSA Development Process

SMP Maturity Levels

How to select the best business continuity strategy and solution?

This webinar covers underlying principles for the selection of a Business Continuity solution and the tiers of Business Continuity. Within these segments we will analyze different tiers and strategies, from Rebuilt and restoration strategy to mirror site. Also, a list of BCM strategy considerations related to business trends and emerging technologies will be provided.

Main points covered:

• The underlying principles for the selection of a Business Continuity solution and the tiers of Business Continuity

• Analyze different tiers and strategies

• BCM strategy considerations related to business trends

Presenter:

The webinar was presented by Silvana Tomic Rotim. She has 20 years of rich work experience in the development and delivery of business and ICT consulting services for public and private sector. She has more than 15 years of experience in leading, coordinating and managing of different consulting project teams in more than 50 consulting projects

Link of the recorded webinar published on YouTube: https://youtu.be/F79enht3IEY

Securing SCADA

This document provides an overview of SCADA (Supervisory Control and Data Acquisition) security challenges and strategies. It describes common SCADA system components and functionality. It then discusses increasing cyber threats to SCADA systems from sources like hostile governments and employees. The document outlines various physical and cyber vulnerabilities in SCADA systems and components. It recommends security standards from organizations like NIST, ISA, and NERC to help mitigate risks. The document also provides guidelines on physical asset security and cybersecurity strategies.

Business continuity planning

The document discusses business continuity planning (BCP) and disaster recovery planning (DRP). It describes the five phases of creating a BCP: project management and initiation, business impact analysis, recovery strategies, plan design and development, and testing, maintenance, awareness and training. The goal of a BCP is to allow timely recovery of critical business operations following a disaster, and to minimize loss. Key aspects include identifying time-critical business functions, defining maximum tolerable downtimes, selecting appropriate technical and organizational recovery strategies, developing a detailed recovery plan, and ongoing testing and maintenance of the plan.

Business continuity management system

This document provides an overview of business continuity management systems (BCMS). It discusses the benefits of BCMS, including reducing costs and protecting reputation. It also outlines the key components of establishing a BCMS, such as business impact analysis, risk assessment, developing continuity strategies, and performance evaluation. Finally, the document presents two case studies that illustrate how organizations implemented effective BCMS to respond to a terrorist attack and earthquake.

Awareness iso 22301 danang suryo

The document provides information about Danang Suryo Wardhono, who is a registered auditor trainer for various ISO standards including ISO 22301. It lists his qualifications, contact information, and areas of expertise. It then provides an introduction to awareness of ISO 22301:2019 on business continuity management systems. It discusses key terms, the purpose and benefits of having a BCMS, the family of BCMS standards, and key clauses in ISO 22301:2019.

Business impact.analysis based on ISO 22301

This document discusses business impact analysis and risk assessment for IT disaster recovery and business continuity planning for small to medium enterprises in the service industry. It defines key terms, outlines the BIA and risk assessment processes, and provides examples of assessing the impact of disrupted business functions and prioritizing critical IT services. Recovery strategy options like cloud vs. colocation are considered, with a recommendation for colocation based on trends in the UAE. The overall goal is to determine thresholds for acceptable outages and have recovery mechanisms in place if downtime exceeds those thresholds.

What is RegTech?

This document summarizes a webinar on RegTech (Regulatory Technology). It begins with a poll asking how to pronounce RegTech. The agenda then outlines exploring the origins of RegTech, how it has developed, what it is today, and where it may go in the future. It defines RegTech as technology that facilitates regulatory requirements more efficiently than existing capabilities. It discusses how RegTech has progressed as compliance laws have changed. Finally, it suggests areas of future development may include blockchain, AI, and automated compliance.

business-continuity-management-awareness-presentation-for-mampu2929

This document provides an overview of business continuity management (BCM). It discusses the objectives and composition of the Technical Committee on BCM in Malaysia, which develops BCM standards. The goals of the committee are outlined. BCM is defined and its importance explained from the perspectives of corporate governance, regulations, and business requirements. Key differences between BCM and disaster recovery planning are highlighted. The document provides guidance on establishing a BCM program, including identifying roles and selecting team members. An 8-module methodology for developing a BCM plan is also presented.

Sustainability: Supply Chain Risk Management

Sustainability isn’t about the fuzzy “we care about people and the environment” statements any more. Consumers and analysts increasingly demand hard evidence to support your claims and hold you accountable for the actions of your suppliers. Are you doing enough?

DFS22_Main Stage_Thomas Meyer_KPMG_041022

The European Union has drafted the Digital Operational Resilience Act (DORA) to strengthen financial institutions against technology disruptions and cyber threats. DORA aims to provide consistent regulation across the EU financial sector and will apply to a wide range of financial firms and third-party providers. It covers six key areas related to governance, information sharing, third-party risk management, technology risk management, incident reporting, and testing. Financial institutions will need to comply with DORA's new requirements when it is ratified in the coming months and enforced beginning in late 2023.

What is business continuity planning-bcp

This document discusses disaster recovery and business continuity planning. It defines business continuity planning (BCP) and disaster recovery planning (DRP) as processes for improving an organization's ability to continue operations during adverse events. The key aspects covered include identifying threats, developing recovery teams, creating emergency and backup plans, selecting alternative processing sites, testing plans, and maintaining plans over time. Regular auditing of BCP/DRP is also recommended to ensure plans remain adequate as business needs change.

Building a Business Continuity Capability

A detailed overview of the business continuity / disaster recovery planning process. Gives numerous tips for effective execution of plan development. Emphasizes development of a true recovery capability through exercises which reveal weaknesses in the plan or technology leading to improvements.

SABSA: Key features, advantages & benefits summary

This document summarizes key features, advantages, and benefits of SABSA (Sherwood Applied Business Security Architecture). SABSA is a business-driven, risk-based method for architecting security into enterprises. It addresses concerns of various stakeholders like the board, CEO, CFO, and security leaders. SABSA's benefits include protecting shareholder value, ensuring efficient investment returns, and aligning security strategy with business goals. It takes a comprehensive, modular, and transparent approach to security that is scalable, agile, standards-based, auditable, and demonstrates compliance and value to relevant authorities.

Business Impact Analysis - The Most Important Step during BCMS Implementation

This topic covered an overview of ISO 22301:2012 requirements regarding Business Impact Analysis, the importance of BIA, and how to avoid most common mistakes.

Main points covered:

• Overview of ISO 22301:2012 requirements regarding Business Impact Analysis

• How to avoid most common mistakes and obtain reliable data from the BIA?

• The significance of the BIA

Presenter:

Renata Davidson works in the Business Continuity Management area since 1998. She was the first professional in Central and Eastern Europe to be certified by Disaster Recovery Institute International. During the course of her career, she's lead tens of projects for "Blue Chip companies in Poland, in all sectors of the economy. She is the founder and CEO of Davidson Consulting &Partners LLC, a partnership of experts specializing in business continuity, operational risk management and process management.

Link of the recorded session published on YouTube: https://youtu.be/3rVhrGQk8cE

BUSINESS-CONTINUITY-AND-DISASTER-RECOVERY.pptx

Business continuity is an organization's ability to maintain essential functions during and after a disaster through risk management processes and procedures. It aims to prevent interruptions and enable quick recovery. Key components include resilience through redundant systems, rapid recovery of critical functions, and contingency plans for various scenarios. Developing a business continuity plan involves a business impact analysis, risk assessment, designating management, and ongoing testing and updates. It is important for minimizing downtime and its effects from unpredictable events.

What's hot (20)

How to select the best business continuity strategy and solution?

How to select the best business continuity strategy and solution?

business-continuity-management-awareness-presentation-for-mampu2929

business-continuity-management-awareness-presentation-for-mampu2929

SABSA: Key features, advantages & benefits summary

SABSA: Key features, advantages & benefits summary

Business Impact Analysis - The Most Important Step during BCMS Implementation

Business Impact Analysis - The Most Important Step during BCMS Implementation

Similar to Come conformarsi al Regolamento DORA sulla cybersecurity

Data Breach e Garante Privacy: Problemi e soluzioni

In caso di distruzione o perdita dei dati personali società telefoniche e Internet provider avranno l'obbligo di avvisare gli utenti

Società telefoniche e Internet provider dovranno assicurare la massima protezione ai dati personali perché tra i loro nuovi obblighi ci sarà quello di avvisare gli utenti dei casi più gravi di violazioni ai loro data base che dovessero comportare perdita, distruzione o diffusione indebita di dati.

In attuazione della direttiva europea in materia di sicurezza e privacy nel settore delle comunicazioni elettroniche, di recente recepita dall'Italia, il Garante per la privacy ha fissato un primo quadro di regole in base alle quali le società di tlc e i fornitori di servizi di accesso a Internet saranno tenuti a comunicare, oltre che alla stessa Autorità, anche agli utenti le "violazioni di dati personali" ("data breaches") che i loro data base dovessero subire a seguito di attacchi informatici, o di eventi avversi, quali incendi o altre calamità.

DFLabs propone un approccio integrato e modulare tra Consulenza (Policy e Procedure di Data Breach), Servizi (Incident Response) e Tecnologie di Incident management (IncMan Suite). In particolare, Incman consente di gestire interamente l'inventario e la reportistica sul data breach richiesta dal Garante Privacy.

148 La comunicazione via satellite per la business continuity ed il disaster ...

148 La comunicazione via satellite per la business continuity ed il disaster ...Cristian Randieri PhD

E’ ormai un dato di fatto che le moderne applicazioni IT non possono più prescindere dalla rete mediante la quale sono garantiti i collegamenti a sedi remote, i software gestionali centralizzati, la posta elettronica, le operazioni bancarie, le applicazioni CLOUD, i sistemi IoT, e così via. ProtezioneCyber - Gestione integrata del cyber risk

La soluzione assicurativa a completamento del processo di

gestione dei rischi informatici.

Cloud e sanità

Piano di sviluppo per il Cloud nel settore della Sanità a cura della SI-IES European Services Institute

ProtezioneCyber - La soluzione assicurativa contro il cyber risk

ProtezioneCyber è la soluzione assicurativa a completamento del processo di gestione dei rischi informatici

Alessia Palladino Diricto - SMAU NAPOLI 2017

Big Data per ottenere reali vantaggi operativi in azienda: aspetti giuridici sull’analisi dei dati

Piano di implementazione Strategia nazionale di cybersicurezza 2022-2026

Piano di implementazione Strategia nazionale di cybersicurezza 2022-2026

ProtezioneCyber - La soluzione assicurativa contro il cyber risk

ProtezioneCyber è la soluzione assicurativa a completamento del processo di gestione dei rischi informatici

Breakfast con l'analistar data protection

Intervento di Riccardo Zanchi, Partner di NetConsulting al Breakfast Meeting organizzato da ZeroUno con Fujitsu

iDialoghi - ICT Security Consulting

- La Sicurezza Informatica è un driver e non un onere, un investimento e non un costo

- La Sicurezza Informatica è un processo trasversale ad ogni funzione e processo aziendale

- Security, Governance, Risk Management & Compliance (GRC) sono oggi imprescindibili

- Gestire la Social Media Security è al tempo stesso una necessità e un’opportunità

- La Mobile Security è indispensabile per proteggere il Business, ovunque e in tempo reale

- Industrial Automation Security Today : Where Enterprise Security Was 5-10 Years Ago

- Il miglior investimento è quello che consente di aumentare il proprio Know-how

- La migliore consulenza si ottiene da chi si pone come Partner e non come fornitore

- Contatti

119 Più sicuri grazie al satellite - Fieldbus & Networks N. 88 – Settembre 20...

119 Più sicuri grazie al satellite - Fieldbus & Networks N. 88 – Settembre 20...Cristian Randieri PhD

Dopo i recenti lanci di satelliti, la connessione satellitare è diventa una reale alternativa alle connessioni terrestri in fibra ottica

LA COMUNICAZIONE VIA SATELLITE COSTITUISCE UNA VALIDA ALTERNATIVA ALLE TRASMISSIONI ‘TERRESTRI’ OFFRENDO PROTEZIONE E CONSENTENDO LA MESSA A PUNTO DI STRATEGIE DI BUSINESS CONTINUITY E DISASTER RECOVERY

Articolo completo disponibile alla pagina http://www.intellisystem.it/it/portfolio/fn-settembre-2016-2Similar to Come conformarsi al Regolamento DORA sulla cybersecurity (20)

festival ICT 2013: Le nuove frontiere di ANFoV: agenda digitale, sicurezza de...

festival ICT 2013: Le nuove frontiere di ANFoV: agenda digitale, sicurezza de...

Data Breach e Garante Privacy: Problemi e soluzioni

Data Breach e Garante Privacy: Problemi e soluzioni

148 La comunicazione via satellite per la business continuity ed il disaster ...

148 La comunicazione via satellite per la business continuity ed il disaster ...

ProtezioneCyber - Gestione integrata del cyber risk

ProtezioneCyber - Gestione integrata del cyber risk

ProtezioneCyber - La soluzione assicurativa contro il cyber risk

ProtezioneCyber - La soluzione assicurativa contro il cyber risk

Piano di implementazione Strategia nazionale di cybersicurezza 2022-2026

Piano di implementazione Strategia nazionale di cybersicurezza 2022-2026

ProtezioneCyber - La soluzione assicurativa contro il cyber risk

ProtezioneCyber - La soluzione assicurativa contro il cyber risk

119 Più sicuri grazie al satellite - Fieldbus & Networks N. 88 – Settembre 20...

119 Più sicuri grazie al satellite - Fieldbus & Networks N. 88 – Settembre 20...

More from Giulio Coraggio

Infografica sulle 5 regole privacy per i programmi di fidelizzazione

In un recente provvedimento del Garante per la protezione dei dati personali, l’Autorità emesso una sanzione di € 1,4 milioni contro una società di cosmetici ribadendo quali sono i principi cardine ai sensi della normativa privacy da considerare quando si istituiscono programmi di fidelizzazione. In questa infografica, Deborah Paracchini dello studio legale DLA Piper ricapitola quali sono le 5 regole fondamentali ai sensi della normativa privacy per le aziende che si trovano a gestire programmi relativi a fidelity card.

Decreti di adeguamento ai regolamenti MDR e IVDR

Pubblicati in Gazzetta Ufficiale i decreti legislativi 137 e 138 del 5 agosto 2022 che adeguano il quadro giuridico nazionale in materia di dispositivi medici e di dispositivi medico-diagnostici in vitro alle disposizioni dei Regolamenti (UE) 2017/745 (MDR) e 2017/746 (IVDR).

I nuovi decreti disciplinano aspetti di competenza nazionale, spaziando dai requisiti linguistici per la documentazione che accompagna la commercializzazione di un dispositivo, all’obbligo di registrazione dei distributori nella banca dati nazionale, così come ai criteri per la concessione di autorizzazioni in deroga e alla disciplina sanzionatoria per le violazioni della nuova normativa. Nonostante i dubbi di legittimità, rimane inoltre fermo l’obbligo di preventiva autorizzazione alla pubblicità presso il pubblico dei dispositivi non soggetti a prescrizione e dei dispositivi che possono essere impiegati senza l’assistenza di un medico, mentre la pubblicità verso gli operatori sanitari (che, invece, non necessita di autorizzazione) si dovrà svolgere nel rispetto delle modalità individuate da apposite linee guida del Ministero della Salute.

I decreti nazionali rinviano inoltre a successivi decreti che il Ministero della salute dovrà emanare per disciplinare criteri e procedure in specifici ambiti, tra cui le modalità per registrare i fabbricanti dei dispositivi su misura, per segnalare incidenti e reclami da parte degli operatori sanitari, per il trattamento di singoli pazienti con dispositivi medici che non abbiano espletato o completato le procedure di valutazione della conformità, nonché per registrare e conservare l’identificativo unico del dispositivo (UDI) da parte delle istituzioni sanitarie e gli operatori sanitari. Ulteriori provvedimenti dovranno inoltre definire aspetti riguardanti le indagini cliniche, il programma nazionale di Health Technology Assessment, ed il fondo nazionale per il governo dei dispositivi medici.

Questa infografica contiene un esame della nuova normativa sui dispositivi medici.

Nuove normativa sulla accessibilità applicabili a qualsiasi sito web

Sono entrate in vigore norme onerose sull'accessibilità applicabili a qualsiasi sito web, che richiedono un intervento immediato.

Si tratta di due normative che richiedono sia modifiche tecniche che l'implementazione di nuove comunicazioni e funzionalità su qualsiasi sito web. Le questioni sono affrontate in stile legal design da Enila Elezi e Arianna Angiletta dello studio legale DLA Piper nell'infografica qui di seguito:

New Italian rules on accessibility of websites

Burdensome Italian laws on accessibility applicable to any website have come into force and require immediate action.

There are two sets of legislation which require both technical changes as well as the implementation of new wordings and features on any website.

This presentation was drafted by Enila Elezi and Arianna Angiletta of the law firm DLA Piper.

Un altro anno di GDPR: analizziamolo sulla base del survey del IPTT per il 2022

Come già accaduto nel 2021, l'IPTT - Italian Privacy Think Tank ha realizzato per il 2022 un survey per valutare il livello di compliance alla normativa privacy delle aziende che operano in Italia, analizzando le problematiche che sono al momento più calde sull'argomento.

Per celebrare un altro anno di GDPR, abbiamo organizzato un webinar in cui analizzeremo i risultati del survey con

- Serena Condu di Plenitude

- Marco Montesano di Amazon

- Marco Ancora di ING Italia

- Giorgio Presepio del Gruppo San Donato e

- Luca Angelini di Admiral Group

moderati da Giulio Coraggio dello studio legale DLA Piper.

Il panel è stato anticipato da un intervento di Deborah Paracchini e Maria Chiara Meneghetti dello studio legale DLA Piper che illustreranno i risultati del survey e le criticità emerse.

DOP, Marchi Collettivi e Marchi Storici: forme di tutela delle eccellenze

Riviviamo il webinar organizzato dal team di Intellectual Property dello studio legale DLA Piper sui DOP, i marchi collettivi e i marchi storici.

Di seguito riportiamo l'agenda dell'evento:

Welcome

- Elena Varese - Partner, Co-Head Consumer Goods Food e Retail Sector, DLA Piper

Panel “Indicazioni geografiche e marchi collettivi”

Il sistema delle indicazioni geografiche favorisce il sistema produttivo e l'economia del territorio, così anche, su un binario parallelo, i marchi collettivi geografici svolgono un importante ruolo di valorizzazione del territorio. Cardine di tale sistema è il ruolo dei Consorzi.

- Introduce e modera: Ginevra Righini - Senior Lawyer, DLA Piper

- Panelist:

Simone Calzi - Responsabile dell’Ufficio legale, Consorzio del Prosciutto di Parma

Giulia Belinci - Legale interno – responsabile tutela DOP, Comité Champagne

Panel “Valorizzazione e promozione del made in Italy e dei marchi storici: tutele alternative”. Il Decreto del Ministro dello Sviluppo Economico 10 gennaio 2020 ha istituito il logo Marchio storico di interesse nazionale che le imprese iscritte nel registro possono utilizzare per le finalità commerciali e promozionali e ne ha definito i criteri per l’utilizzo.

- Introduce e modera: Annamaria Algieri - Legal Director/European and Italian Trademark Attorney, DLA Piper

Panelist:

- Davina Baratella - Legal Counsel, Bonomelli

- Manuela Villa - Marketing Manager, Bonomelli

- Patrizia Sforna - Head of Trademarks, Zambon

Closing remarks

- Roberto Valenti - Partner, Head of Life Sciences Sector, DLA Piper

Good practices and common pitfalls on advertising of medical devices in Italy

The presentation relates to the advertising of tobacco products under the laws of Italy and was drafted by the lawyers Nicola Landolfi and Carolina Battistella of the international law firm DLA Piper.

Le modifiche del Codice del Consumo, come impattano sulle aziende

A tre mesi dalla data di efficacia delle modifiche al Codice del Consumo apportate dai D.lgs. 170 e 173/2021 in attuazione delle Direttive (UE) 770 e 771/2019, riviviamo il webinar organizzato dal team di Intellectual Property & Technology dello studio legale DLA Piper quale parte dei propri Innovation Breakfast per discutere delle novità introdotte e delle implicazioni per gli operatori coinvolti, tenuti a rivedere la propria operatività.

Good practices and common pitfalls on advertising of tobacco products in Italy

The presentation relates to the advertising of tobacco products under the laws of Italy and was drafted by the lawyers Carlotta Busani and Giulia Gialletti of the international law firm DLA Piper.

Good practices and common pitfalls on advertising of alcoholic products in Italy

Advertising alcohol in Italy requires following best practices to promote responsible consumption. Ads should consider the time slot and target audience, and invite wise drinking. They should call for moderation based on the beverage type. Ads should avoid negatively portraying sobriety, highlighting alcohol content, suggesting alcohol improves performance, associating drinking with driving, or advertising spirits from 4-7pm on radio or TV.

Good practices and common pitfalls on advertising of medicines in Italy

The presentation relates to the advertising of medicines under the laws of Italy and was drafted by the lawyer, Nicola Landolfi, of the international law firm DLA Piper.

Good practices and common pitfalls on advertising of cosmetics in Italy

Within the beauty and cosmetics sector, information and advertising campaigns relating to the various products play a primary role, as they are fundamental for building (and, at a later stage, consolidating) consumer trust. This importance has been acquired above all as a result of the expansion of the market through the phenomenon of social media and the growing attention of consumers to goods produced using so-called green or organic components and, above all, cruelty-free products, i.e. products for the realization of which no tests on animals have been carried out.

Moreover, these elements not only have an impact on the formulation of advertising claims, as they aim to convey the identity, values and ethics of the brand - rather than promising miraculous effects through their use - but also significantly influence production requirements.

Yet, when large manufacturers promote certain specific features of their products, such as sustainability and absence of animal testing, certain risks arise: the claim must be truthful and based on rigorous scientific testing, the entire supply chain must be taken into account to verify whether the claim is misleading, and the absence of animal testing cannot be presented as an added value at the European level, as it is a requirement by law.

After all, the cosmetics industry is a highly innovative sector and large companies need to reflect that in their advertising. However, attention must be paid to certain pitfalls: for example, it is necessary to prevent advertising from creating the impression that a cosmetic product has curative effects or effects that transcend the real characteristics and performance of its composition.

And, indeed, although the cosmetics industry tends to have a generally responsible approach to claims and advertising in general, there are still some caveats that need to be carefully considered and some limits that should not be crossed.

Infografica - Misure di protezione CSIRT contro rischi di cyber derivanti dal...

Il tragico conflitto tra Russia e Ucraina è anche un conflitto cyber che ha fatto aumentare il cyber rischio rispetto al quale il CSIRT ha dato indicazioni riassunte in questa infografica in stile legal design.

E' delle ultime ore la notizia che Anonymous, il movimento decentralizzato di hacktivismo, ha preso di mira i siti governativi e le TV russe quale parte del devastante conflitto tra Russia ed Ucraina che è attualmente in corso. Tuttavia, esiste un cyber rischio anche per enti, organizzazioni ed aziende che intrattengono rapporti con soggetti ucraini e con i quali siano in essere interconnessioni telematiche (e.g., connessioni B2B, utenze presso reti ucraine e viceversa, condivisione di repository o piattaforme collaborative).

Per agevolare le aziende in questa situazione di difficoltà le esperte di legal design dello studio legale DLA Piper, Deborah Paracchini ed Enila Elezi, hanno riassunto in questa infografica le indicazioni fornite dal CSRIT, il Computer Security Incident Response Team - Italia.

Italian Gambling Advertising Ban – Don'ts and Do's

In July 2018, Legislative Decree No. 87/2018, also known as the Dignity Decree, was adopted, which among the various objectives of the law also contained the fight against the spread of gambling disorder. Specifically, the regulation introduced for the first time in the Italian legal system the absolute prohibition of advertising relating to games or bets with money winnings (art. 9). The ban concerns any form of advertising, direct or indirect and in any way carried out, with some exceptions. In this infographic, Vincenzo Giuffrè and Enila Elezi of the law firm DLA Piper analyze rules on the Italian gambling advertising ban.

Good practices and common pitfalls on ESG advertising in Italy

This document provides guidelines for advertising in Italy related to environmental, animal welfare, and social claims. Some key points include:

- When making environmental claims, be specific about how a product is less polluting rather than using vague terms like "ecological". Cite any scientific tests accurately.

- Terms like "sustainable" and "green" should not be used generically. Do not claim a product is "100% ecological" without full verification and standards compliance.

- For animal welfare claims, explanations must adhere strictly to company codes of conduct and supply chain verification. Do not use terms like "cruelty-free" without scientific evidence.

- Social impact claims require explaining specific campaigns

Come gestire gli obblighi privacy di un attacco ransomware

Enila Elezi dello Studio Legale DLA Piper descrive in stile legal design gli scenari più frequenti che si possono presentare nell'ambito di un data breach derivante da attacco ransomware e come gestire le notifiche al Garante e le comunicazioni privacy agli interessati ai sensi del GDPR.

Intelligenza artificiale: le sue potenzialità, la bozza di regolamento UE e r...

Quali sono le potenzialità di business dell’intelligenza artificiale, quale è il potenziale impatto del regolamento sull’IA sulle stesse e quali sono le questioni legali ed etiche che rimangono irrisolte dopo il regolamento? Ne abbiamo discusso in webinar organizzato da AIGI con lo studio legale DLA Piper. La presentazione qui pubblicata è stata realizzata da Pietro Scarpino – VP, Head of IoT, VR & AI Service Line di NTT Data e

Giulio Coraggio – Location Head of Italian Intellectual Property and Technology Department di DLA Piper

Come gestire un data breach da attacco ransomware

In questo webinar, gli Avv.ti Giulio Coraggio, Cristina Criscuoli e Giulia Zappaterra dello studio legale DLA Piper hanno discusso di come gestire un attacco ransomware e di quali possono essere le conseguenze di una gestione inadeguata di simili incidenti.

Il webinar si è concentrato inoltre sull’importanza di adottare una politica efficace in materia di sicurezza informatica e sulle possibili misure da implementare al fine di prevenire il verificarsi di simili attacchi e mitigarne sensibilmente gli effetti ove dovessero avverarsi.

Trasferimento dei dati extra SEE dopo Schrems II e le nuove SCC

In questa presentazione abbiamo analizzato l'impatto delle nuove clausole contrattuali standard (SCCs) sui trasferimenti dei dati al di fuori dello SEE, delle raccomandazioni del EDPB sui trasferimenti dei dati e di come eseguire un transfer impact assessment alla luce della sentenza Schrems II grazie ai professionisti esperti di privacy dello studio legale DLA Piper

Marketing, CRM e Social Media dopo le decisioni del Garante privacy e dell'EDPB

In questo privacy meet-up dello IAPP - International Association of Privacy Professionals, sono state analizzate le recenti decisioni del Garante privacy in materia di telemarketing e le linee guida dello European Data Protection Board sul trattamento dei dati personali sui social media

More from Giulio Coraggio (20)

Infografica sulle 5 regole privacy per i programmi di fidelizzazione

Infografica sulle 5 regole privacy per i programmi di fidelizzazione

Nuove normativa sulla accessibilità applicabili a qualsiasi sito web

Nuove normativa sulla accessibilità applicabili a qualsiasi sito web

Un altro anno di GDPR: analizziamolo sulla base del survey del IPTT per il 2022

Un altro anno di GDPR: analizziamolo sulla base del survey del IPTT per il 2022

DOP, Marchi Collettivi e Marchi Storici: forme di tutela delle eccellenze

DOP, Marchi Collettivi e Marchi Storici: forme di tutela delle eccellenze

Good practices and common pitfalls on advertising of medical devices in Italy

Good practices and common pitfalls on advertising of medical devices in Italy

Le modifiche del Codice del Consumo, come impattano sulle aziende

Le modifiche del Codice del Consumo, come impattano sulle aziende

Good practices and common pitfalls on advertising of tobacco products in Italy

Good practices and common pitfalls on advertising of tobacco products in Italy

Good practices and common pitfalls on advertising of alcoholic products in Italy

Good practices and common pitfalls on advertising of alcoholic products in Italy

Good practices and common pitfalls on advertising of medicines in Italy

Good practices and common pitfalls on advertising of medicines in Italy

Good practices and common pitfalls on advertising of cosmetics in Italy

Good practices and common pitfalls on advertising of cosmetics in Italy

Infografica - Misure di protezione CSIRT contro rischi di cyber derivanti dal...

Infografica - Misure di protezione CSIRT contro rischi di cyber derivanti dal...

Italian Gambling Advertising Ban – Don'ts and Do's

Italian Gambling Advertising Ban – Don'ts and Do's

Good practices and common pitfalls on ESG advertising in Italy

Good practices and common pitfalls on ESG advertising in Italy

Come gestire gli obblighi privacy di un attacco ransomware

Come gestire gli obblighi privacy di un attacco ransomware

Intelligenza artificiale: le sue potenzialità, la bozza di regolamento UE e r...

Intelligenza artificiale: le sue potenzialità, la bozza di regolamento UE e r...

Trasferimento dei dati extra SEE dopo Schrems II e le nuove SCC

Trasferimento dei dati extra SEE dopo Schrems II e le nuove SCC

Marketing, CRM e Social Media dopo le decisioni del Garante privacy e dell'EDPB

Marketing, CRM e Social Media dopo le decisioni del Garante privacy e dell'EDPB

Come conformarsi al Regolamento DORA sulla cybersecurity

- 1. gennaio-luglio 2024 presentazione di norme tecniche Valutazio ne dei fornitori ICT 16 gennaio 2023 DORA entra in vigore 14 dicembre 2022 adottato DORA 17 gennaio 2025 DORA diventa applicabile I quattro pilastri di DORA Governance e organizzazione interna Dotarsi di un sistema interno di governance cybersecurity e un quadro di controllo per garantire una gestione efficace e prudente di tutti i rischi ICT Risk management Disporre di un quadro di gestione del rischio cyber solido, completo e ben documentato come parte del sistema complessivo di gestione del rischio Implementare politiche di continuità operativa, sistemi e piani di ripristino in caso di disastro relativo alle ICT, quale conseguenza di un cyberattacco Dotarsi di capacità e personale idonei a rilevare vulnerabilità, minacce, incidenti e attacchi informatici Incident management e reporting Fornitori terzi di servizi ICT Introdurre meccanismi di monitoraggio e tutela (anche via contrattuale) dai rischi derivanti da fornitori terzi di servizi ICT Le entità finanziarie dovranno enti finanziari di stampo “tradizionale”: banche, imprese di investimento, assicurazioni nuovi attori del mercato (es. aziende di servizi di cripto-asset) e fornitori critici di servizi ICT (es. fornitori di servizi cloud) DORA si applica a si applica in forma semplificata ad alcuni enti (es. micro imprese) non si applica ad alcuni soggetti (es. imprese di assicurazione e riassicurazione sotto determinate soglie di dimensioni) Mentre DORA Il Regolamento DORA Vuoi saperne di più? Contattata i professionisti di DLA Piper e seguici su Diritto al Digitale Il 14 dicembre 2022 è stato adottato il Regolamento DORA ("Digital Operational Resilience Act") che ha l'obiettivo di consolidare e armonizzare a livello europeo la resilienza operativa digitale nel settore finanziario A chi si applica DORA? Come prepararsi? Resilienza operativa digitale: capacità delle imprese di poter resistere ad ogni tipo di perturbazione e minaccia connessa a ICT Revisionare la struttura di governance interna e le misure di gestione dei rischi e incidenti ICT già adottate Valutare le capacità dell’azienda in ambito di reportistica e implementare o adeguare le esistenti procedure di segnalazione degli incidenti Mappare i contratti con i fornitori terzi di ICT, valutandone la criticità, revisionando e documentando le vulnerabilità per pianificare un'adeguata strategia di contenimento del rischio e rinegoziare gli obblighi delle parti Gap analysis Incident reporting Valutazione dei fornitori ICT