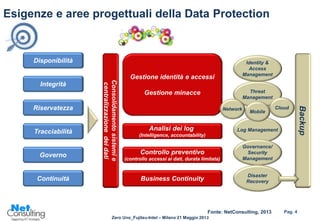

Il documento discute l'importanza della data protection e le diverse normative che la regolano, evidenziando come le aziende devono adattarsi a nuove tecnologie e attacchi informatici. Vengono analizzate le esigenze progettuali, tra cui la riservatezza, la continuità e la gestione delle minacce, nonché l'approccio al disaster recovery. Infine, il successo delle strategie di data protection è legato a fattori come la conformità normativa, la governance e l'adozione di tecnologie appropriate.