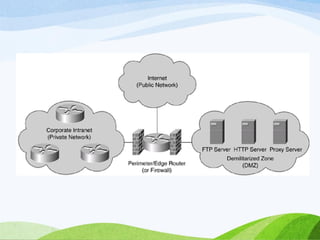

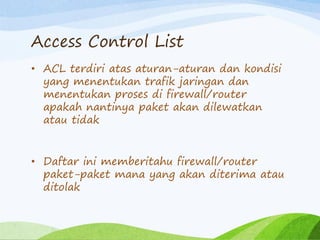

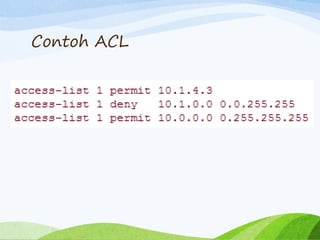

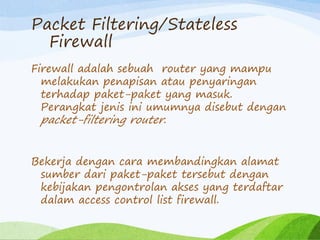

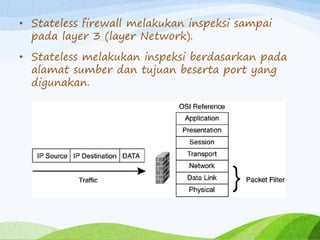

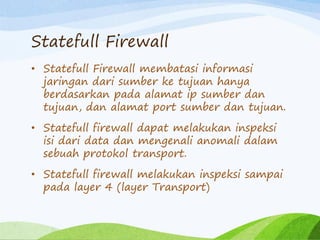

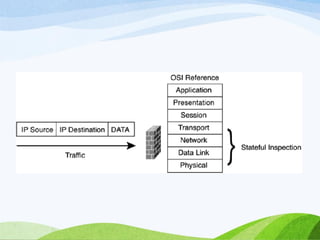

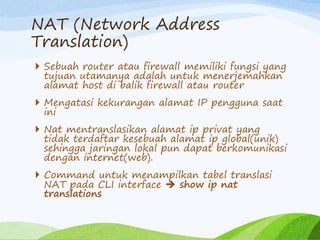

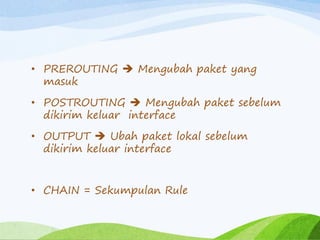

Dokumen ini menjelaskan tentang fungsi dan jenis firewall dalam keamanan jaringan, termasuk penjelasan tentang access control list (ACL) serta metode inspeksi seperti packet filtering dan stateful filtering. Selain itu, dibahas juga tentang fitur-fitur firewall, seperti NAT, proxy services, dan content filtering, serta penggunaan iptables untuk mengelola aturan lalu lintas jaringan. Contoh penerapan iptables juga diberikan untuk menunjukkan cara konfigurasi dan pengaturan aturan firewall.

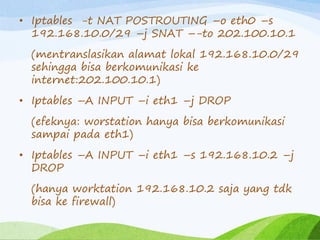

![• –L [list]

• Perintah ini digunakan untuk menampilkan semua aturan yang telah dibuat sebelumnya

• –A [append]

• Perintah ini digunakan untuk menerapkan satu aturan baru yang akan ditempatkan di baris yang

paling bawah dari aturan – aturan yang telah dibuat sebelumnya.

• –R [replace]

• Perintah ini digunakan untuk memasukkan aturan baru yang diletakkan pada baris yang kita

tentukan sendiri dan aturan yang ada pada baris tersebut akan dihapus.

• –D [delete]

• Perintah ini digunakan untuk menghapus baris aturan yang telah dibuat sebelumnya. Gunakan

perintah iptables –L terlebih dahulu untuk mengetahui urutan baris aturan yang ada.

• –F[flush]

• Perintah ini digunakan untuk menghapus semua aturan yang telah ditetapkan.

• –p [jenis protocol]

• Parameter ini berungsi untuk membuat aturan berdasarkan jenis protocol yang digunakan,

misalnya TCP,UDP,ICMP.](https://image.slidesharecdn.com/chapter5firewall-160317020716/85/Chapter-5-firewall-21-320.jpg)

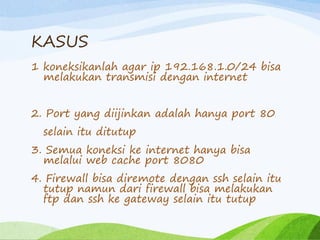

![Target

• Iptables memiliki sejumlah keputusan

untuk diterapkan terhadap suatu paket

yang diawali dengan –j [jump]. Adapun

beberapa keputusan yang sering dipakai

adalah sebagai berikut :

• DROP

• REJECT

• ACCEPT](https://image.slidesharecdn.com/chapter5firewall-160317020716/85/Chapter-5-firewall-22-320.jpg)