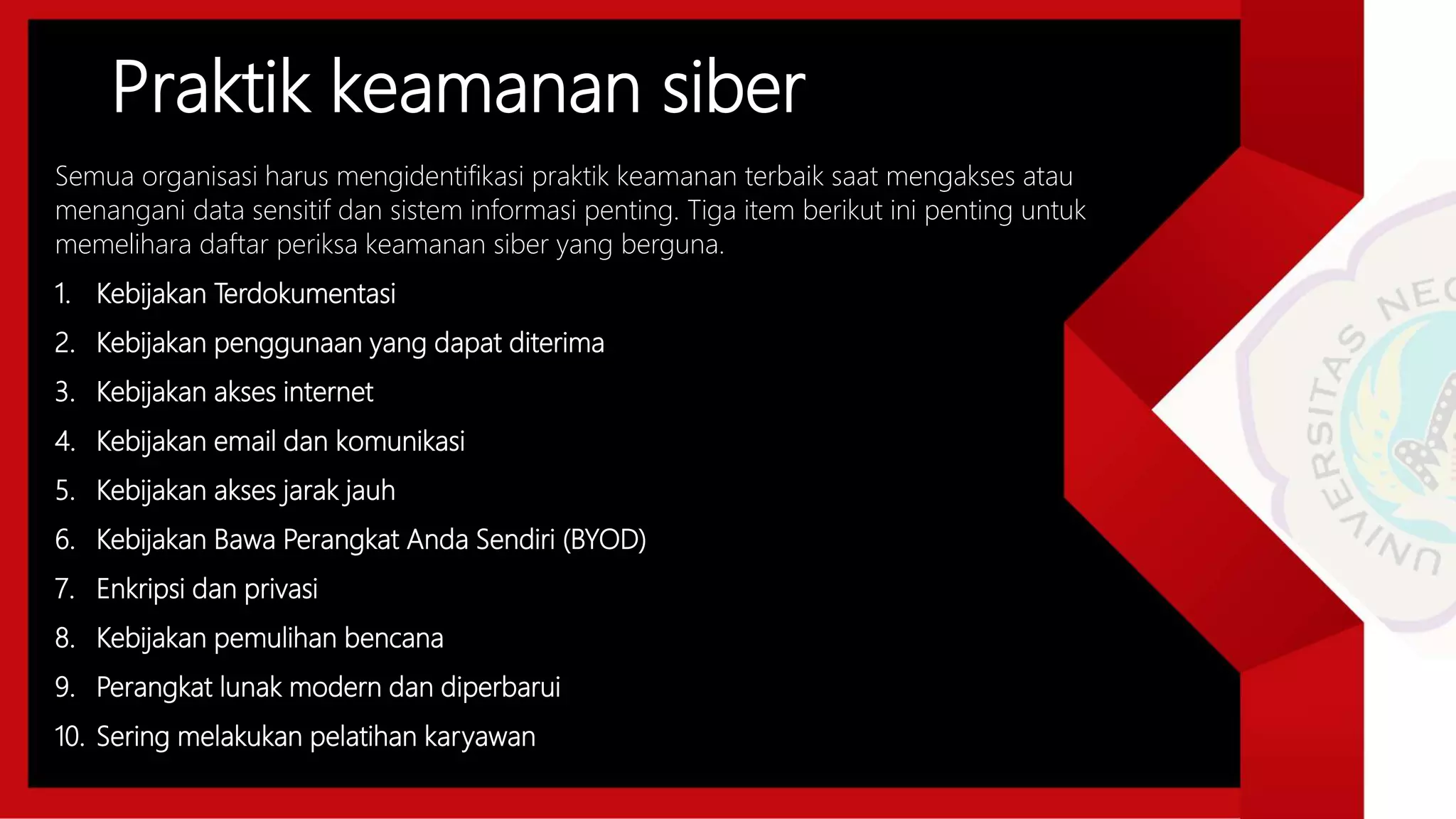

Dokumen tersebut membahas tentang cyber security, yang didefinisikan sebagai teknologi, proses, dan praktik yang dirancang untuk melindungi jaringan, komputer, program, dan data dari serangan atau akses yang tidak sah. Dokumen tersebut juga membahas berbagai aspek cyber security seperti kebijakan keamanan, praktik keamanan pengguna, keamanan situs web, keamanan jaringan, dan manfaat cyber security untuk melindungi reputasi perusahaan