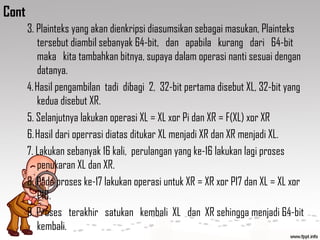

Algoritma Blowfish merupakan algoritma kunci simetri blok cipher yang dirancang untuk menggantikan DES. Blowfish menggunakan skema Feistel network dengan 16 putaran dan blok ukuran 64 bit dengan panjang kunci variabel antara 32-448 bit. Blowfish dianggap aman karena belum ditemukan kelemahan yang berarti dan pesan yang dienkripsinya sulit dibobol tanpa kunci.