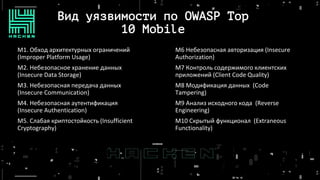

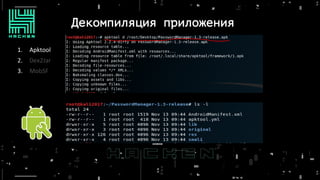

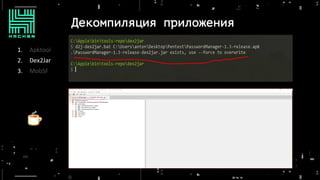

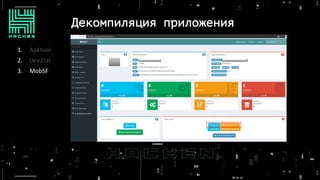

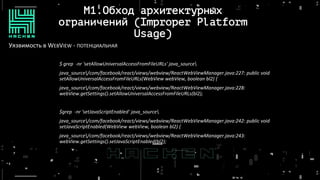

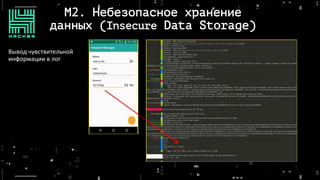

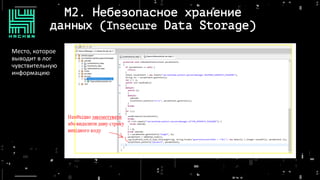

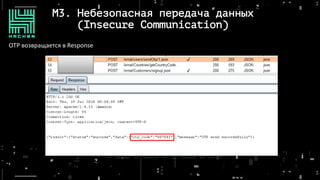

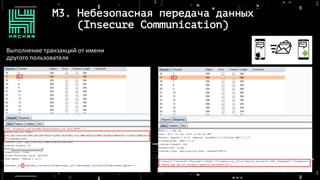

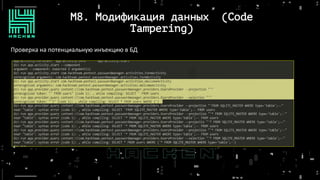

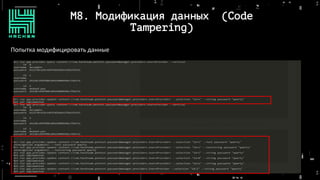

Документ представляет собой оценку безопасности мобильного приложения, основываясь на уязвимостях из списка OWASP Top 10. Он описывает различные типы уязвимостей, такие как небезопасная аутентификация и модификация данных, а также инструменты для тестирования. В заключение подчеркивается важность анализа уязвимостей и их влияние на общую безопасность приложения.