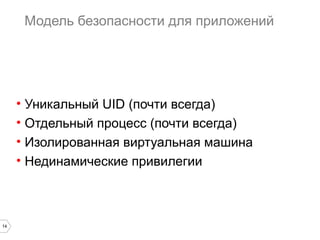

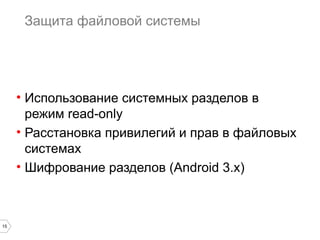

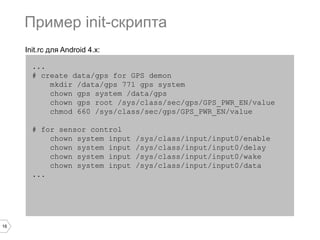

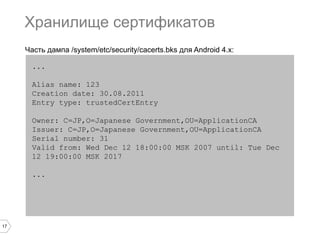

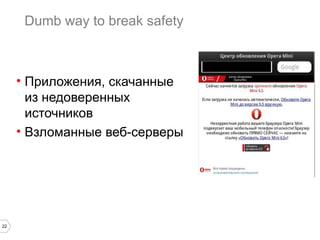

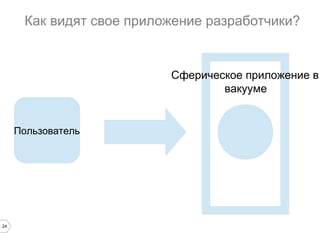

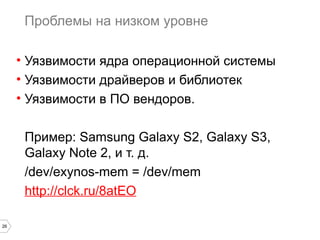

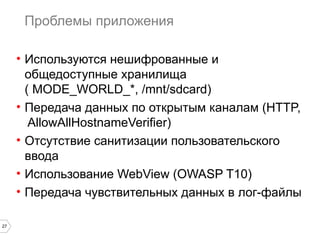

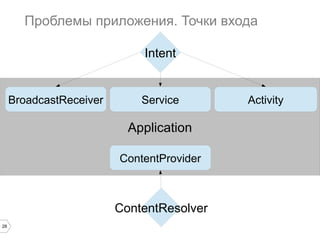

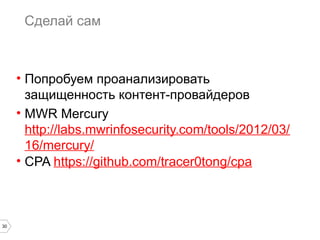

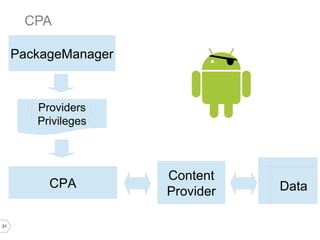

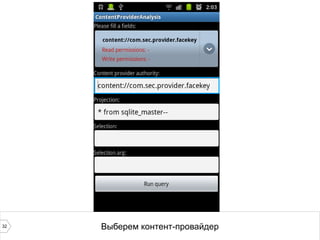

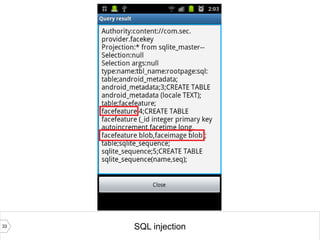

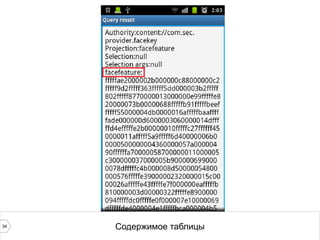

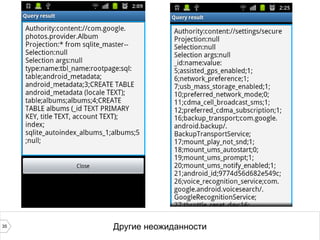

Документ описывает безопасность приложений для Android, подчеркивая характерные черты мобильных устройств и возникающие риски, связанные с их миниатюрностью, массовостью и универсальностью. Рассматриваются проблемы доступа к личным данным, уязвимости приложений и методы защиты, а также работа с привилегиями и безопасностью файловой системы. В заключение приводятся примеры уязвимостей и способы их анализа.