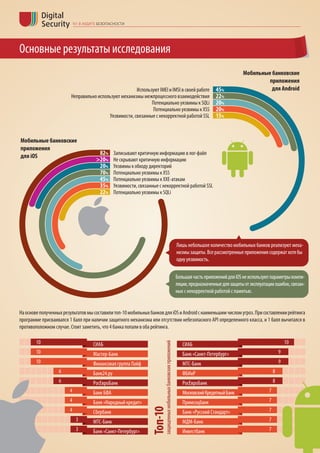

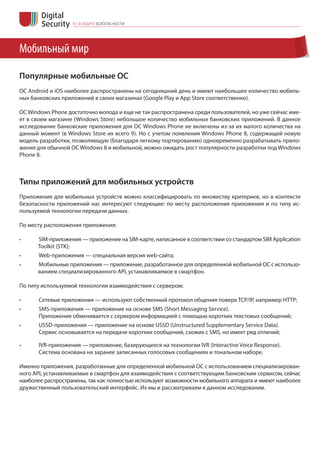

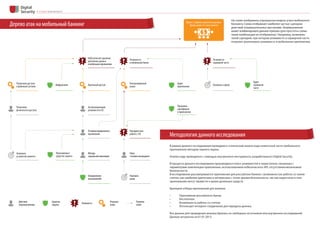

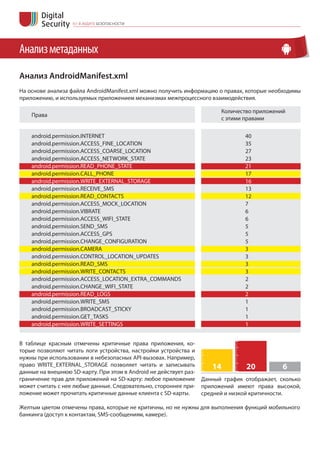

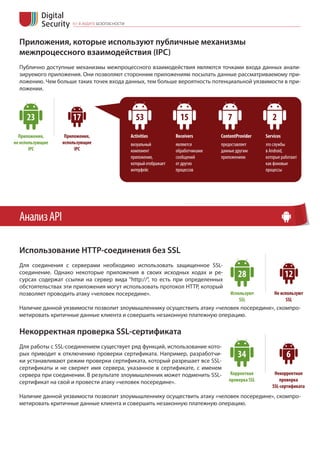

Документ исследует безопасность мобильных банковских приложений на платформах iOS и Android, анализируя уязвимости и векторы атак. В результате исследования выявлены основные типы мобильных приложений и методы их защиты, а также статистика по разработчикам и распространению мобильных банковских приложений. Методология оценки безопасности включает динамический и статический анализ, что позволяет определить возможные утечки данных и меры защиты для предотвращения атак.