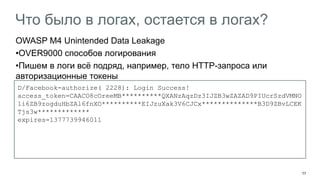

Документ обсуждает итоги программы поощрения за нахождение уязвимостей в мобильных приложениях, включая анализ типичных и серьезных ошибок. Описаны проблемы с безопасностью в iOS и Android, такие как недостаточная защита данных и утечка информации. В результате программы выявлено множество уязвимостей и предложены решения для улучшения безопасности приложений.

![9

Открытые контент-провайдеры

OWASP M2 Insecure Data Storage в Android

•Открыты по-умолчанию в SDK <= 16

•Часто прицеплены к базе данных SQLite

public synchronized Cursor query (Uri uri, String[] projection, String selection, String[] selectionArgs, String sortOrder)

{

-return Database.getReadableDB().query(Database.DEVICE_ID_TABLE, projection, selection, selectionArgs, null, null, sortOrder);

+ return Database.getReadableDB().query(Database.DEVICE_ID_TABLE, null, null, null, null, null, null);

}](https://image.slidesharecdn.com/random-140821120813-phpapp01/85/slide-9-320.jpg)

![12

Совсем не HTTPS

OWASP M3 Insufficient Transport Layer Protection

•В iOS и Android

•Либо совсем нет шифрования, либо не проверяем сертификаты

NSMutableURLRequest *request = [self requestWithMethod:@"GET" path:requestURL parameters:nil];

AFHTTPRequestOperation *operation = [[AFHTTPRequestOperation alloc] initWithRequest:request];

operation.allowsInvalidSSLCertificate = YES;](https://image.slidesharecdn.com/random-140821120813-phpapp01/85/slide-12-320.jpg)