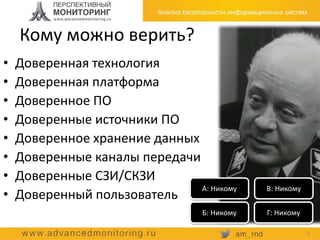

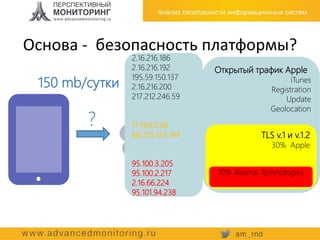

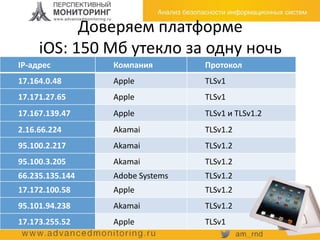

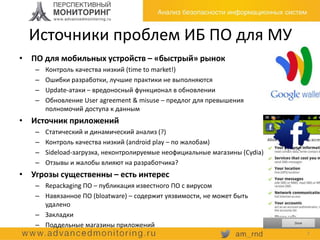

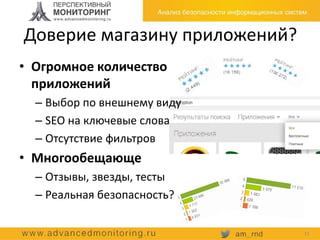

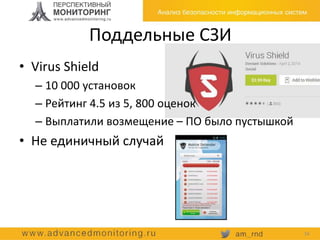

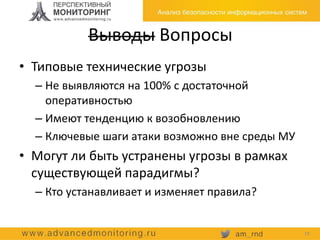

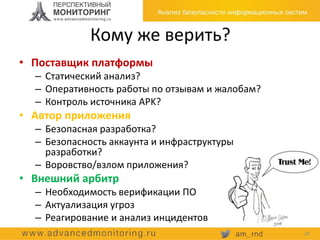

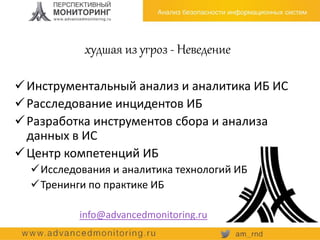

Документ освещает угрозы и вопросы доверия, связанные с мобильными устройствами, подчеркивая важность защиты данных и безопасности платформ. Указывается на распространенные уязвимости в системах iOS и Android, а также на недостатки контроля качества приложений в магазинах. Рассматриваются сложные сценарии атак и поведенческие модели пользователей, которые могут усугубить проблемы безопасности на мобильных устройствах.