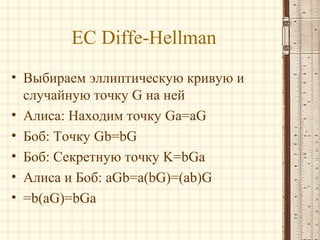

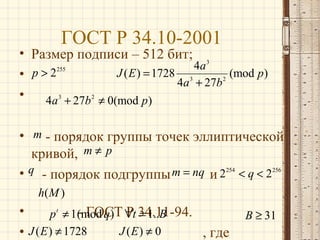

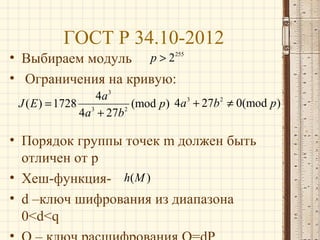

Документ описывает алгоритмы криптосистем на эллиптических кривых, включая ECDSA и EC Diffie-Hellman, а также стандарты ГОСТ для этих технологий. Рассматриваются этапы генерации ключей, подписи и проверки, а также условия для корректности выполнения алгоритмов. Упоминаются конкретные параметры и условия для использования, такие как ограничения на параметры эллиптической кривой и хэш-функции.

![ECDSACurve Digest Signature

Алгоритм ЭЦП ECDSA (Elliptic

Algorithm) принят в качестве стандартов ANSI X9F1 и

IEEE P1363. В германии является государственным.

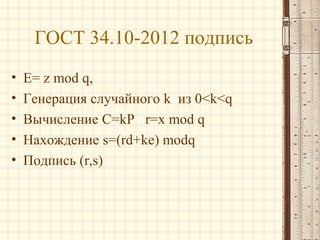

Алгоритм генерации:

1) Выбираем эллиптическую кривую E, определённую на

Число точек в E ( Z p ) должно делиться на большое

целое Z p .

2) Выбираем точку P ∈ E ( Z p )порядка n.

n.

3) Выбираем случайное число

4) Вычисляем d ∈ [ 1, n − 1] .

Q ∈ dP.

5) Секретным ключом объявляем d,

открытым – ( E , P, n, Q).](https://image.slidesharecdn.com/8-131102013957-phpapp02/85/8-3-320.jpg)

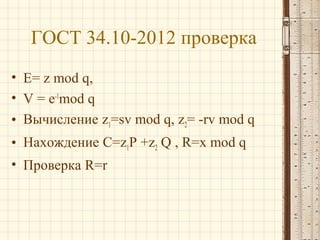

![ECDSA - подпись

1) Выбираем случайное число k ∈ [ 1, n − 1] .

2) Вычисляем

kP = ( x1 , y1 );

r = x1 mod n.

Если r ≠ 0, переходим к шагу 3, в противном

случае возвращаемся к шагу 1.

k −1 mod n.

3) Вычисляем

s = k −1 (h( M ) + dr ) mod n.

4) Вычисляем

Если s ≠ 0, переходим к шагу 5, в противном

случае возвращаемся к шагу 1.

5) Подписью под сообщением M является пара

целых чисел (r , s).](https://image.slidesharecdn.com/8-131102013957-phpapp02/85/8-4-320.jpg)

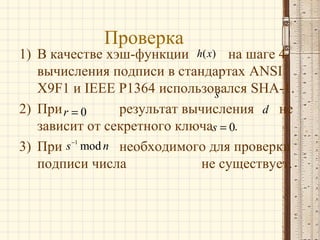

![ECDSA - проверка

1) Если r и s – целые числа,

принадлежащие к интервалу [1, n − 1],

переходим к шагу 2, в противном случае

w = s −1 mod n

%

h( M ).

считаем, что подпись некорректна.

1) Вычисляем

% ) w mod n; и

u = h( M

2) Вычисляем u = rw mod n.

3) Вычисляем u1 P + u2Q = ( x0 , y0 );

v = x0 mod n.

4) Подпись верна в том и только том случае,

когда v = r.

1

2](https://image.slidesharecdn.com/8-131102013957-phpapp02/85/8-5-320.jpg)