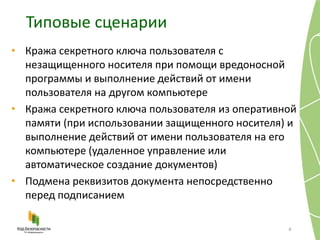

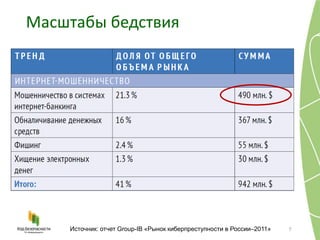

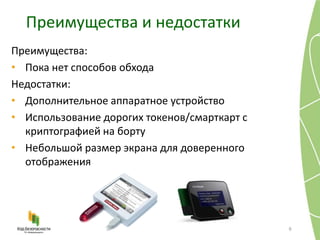

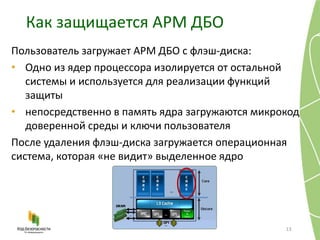

Документ обсуждает современные проблемы и подходы к реализации электронной подписи, включая сложности с требованиями нормативных актов, технические недостатки модулей удостоверяющего центра (УЦ) и эксплуатационные проблемы пользователей. Приводятся варианты противодействия новым атакам на электронные подписи, включая технологии доверенной визуализации и подписи, работающие даже в зараженных системах. Также описываются преимущества и недостатки предложенных решений и их совместимость с существующими системами.