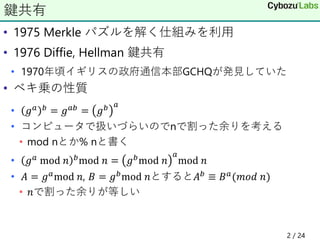

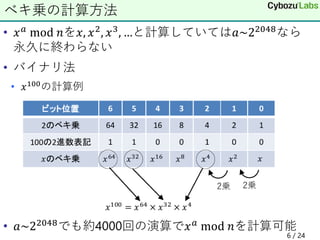

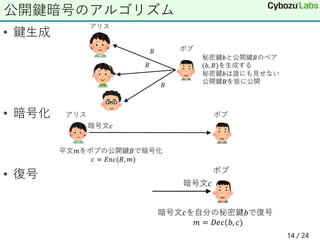

1. The document discusses public key cryptography concepts like Diffie-Hellman key exchange, finite fields, discrete logarithm problems, key encapsulation mechanisms, and the security properties of IND-CCA security.

2. It provides examples of finite field arithmetic and constructions of finite fields and explains how fields can be extended.

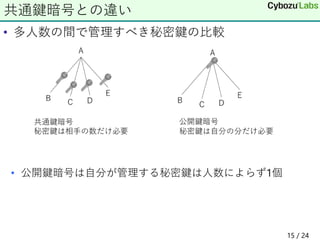

3. The document compares public key cryptography and common key cryptography, noting that public key cryptography allows each user to have a single private key regardless of the number of users.