The document summarizes key concepts in homomorphic encryption and secure multiparty computation including:

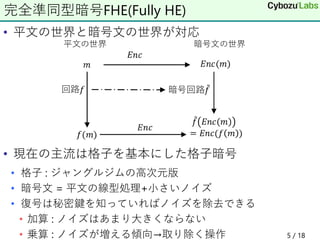

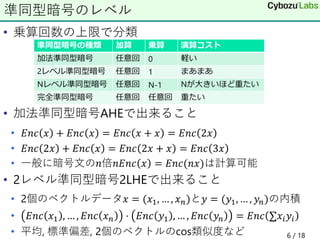

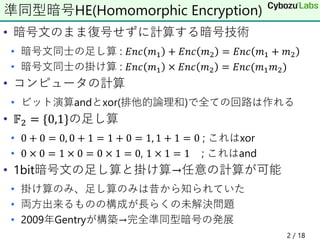

1) Homomorphic encryption allows computations to be performed directly on encrypted data without decrypting it first, such as adding or multiplying encrypted values.

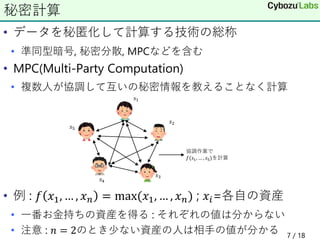

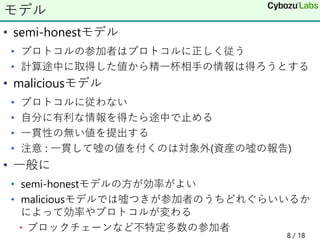

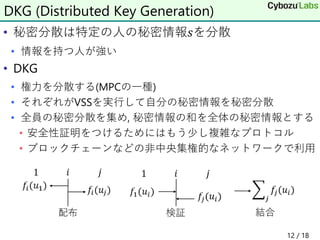

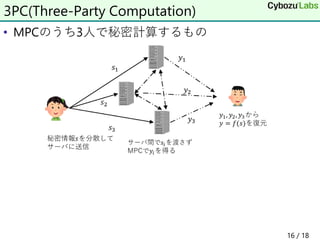

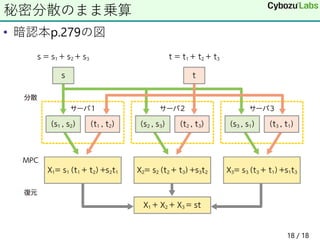

2) Secure multiparty computation allows multiple parties to jointly compute a function over their private inputs while keeping those inputs private.

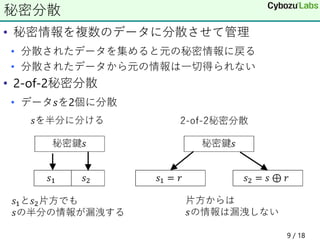

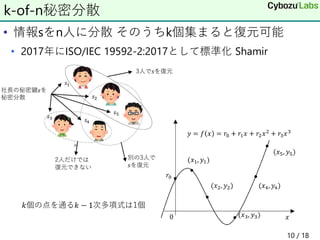

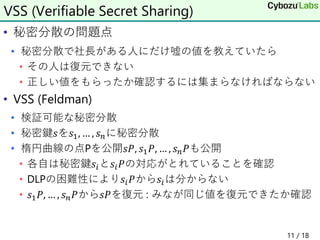

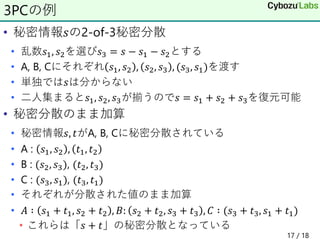

3) Secret sharing techniques like Shamir's secret sharing and verifiable secret sharing (VSS) allow a secret to be divided into shares and reconstructed from a subset of shares.

![• 紛失通信OT(Oblivious Transfer)

• https://ppdm.jp/ot/

• 円周率のN桁(1<N<100万)をNを隠して問い合わせる

• https://ppdm.jp/ot/

• クライアント𝐸𝑛𝑐(𝑚)

• サーバ𝑇𝑎𝑏𝑙𝑒 𝐸𝑛𝑐 𝑚 = 𝐸𝑛𝑐[𝑇𝑎𝑏𝑙𝑒 𝑚 ]を返す

• FHEの例(京都大学の松岡-伴野-松本さん)

• FHEを使って動作するCPUとCコンパイラ開発セット

• https://virtualsecureplatform.github.io/

L2HE, FHEを使ったデモ

4 / 18](https://image.slidesharecdn.com/anninbon11-211209091259/85/11-4-320.jpg)