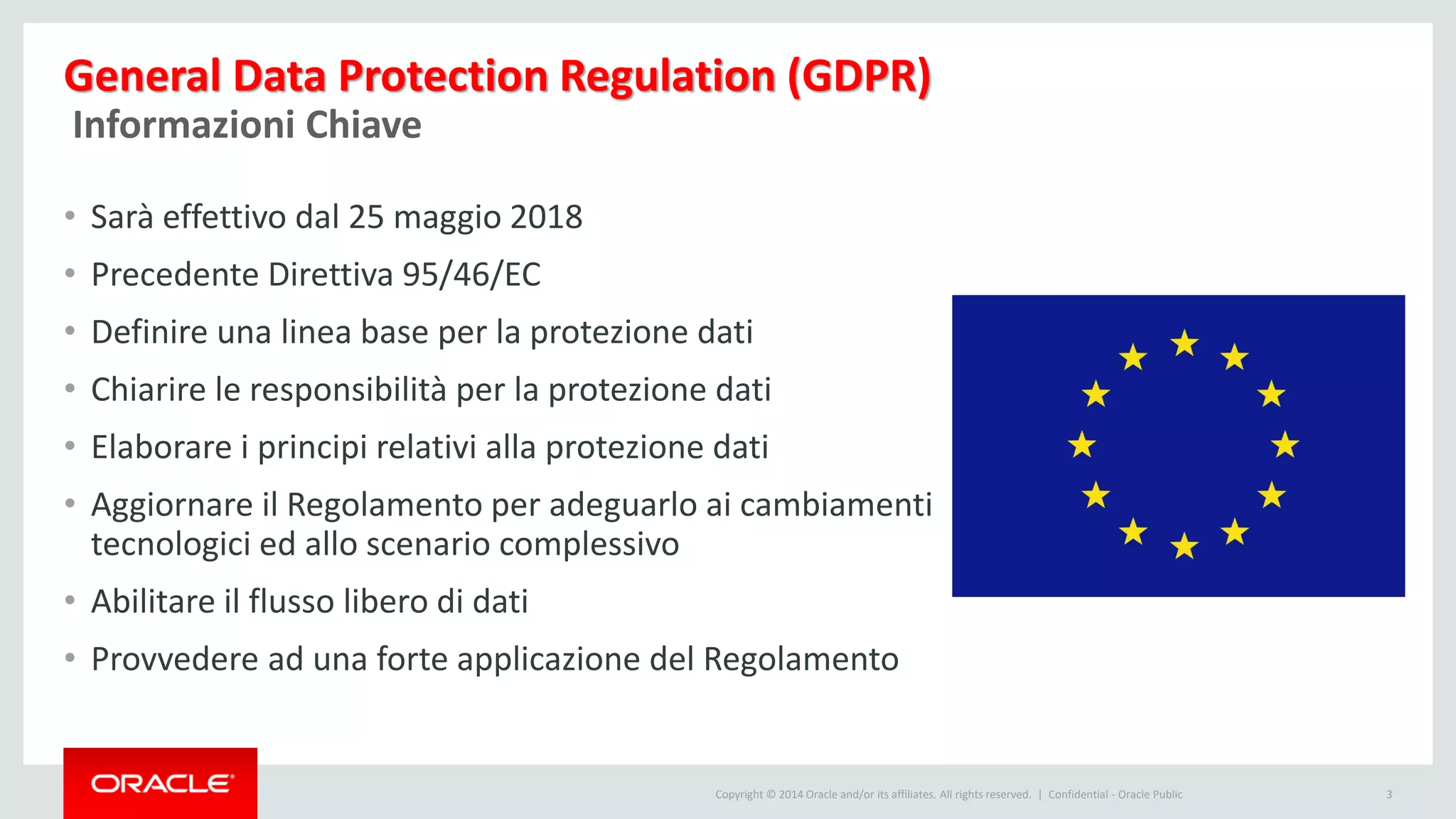

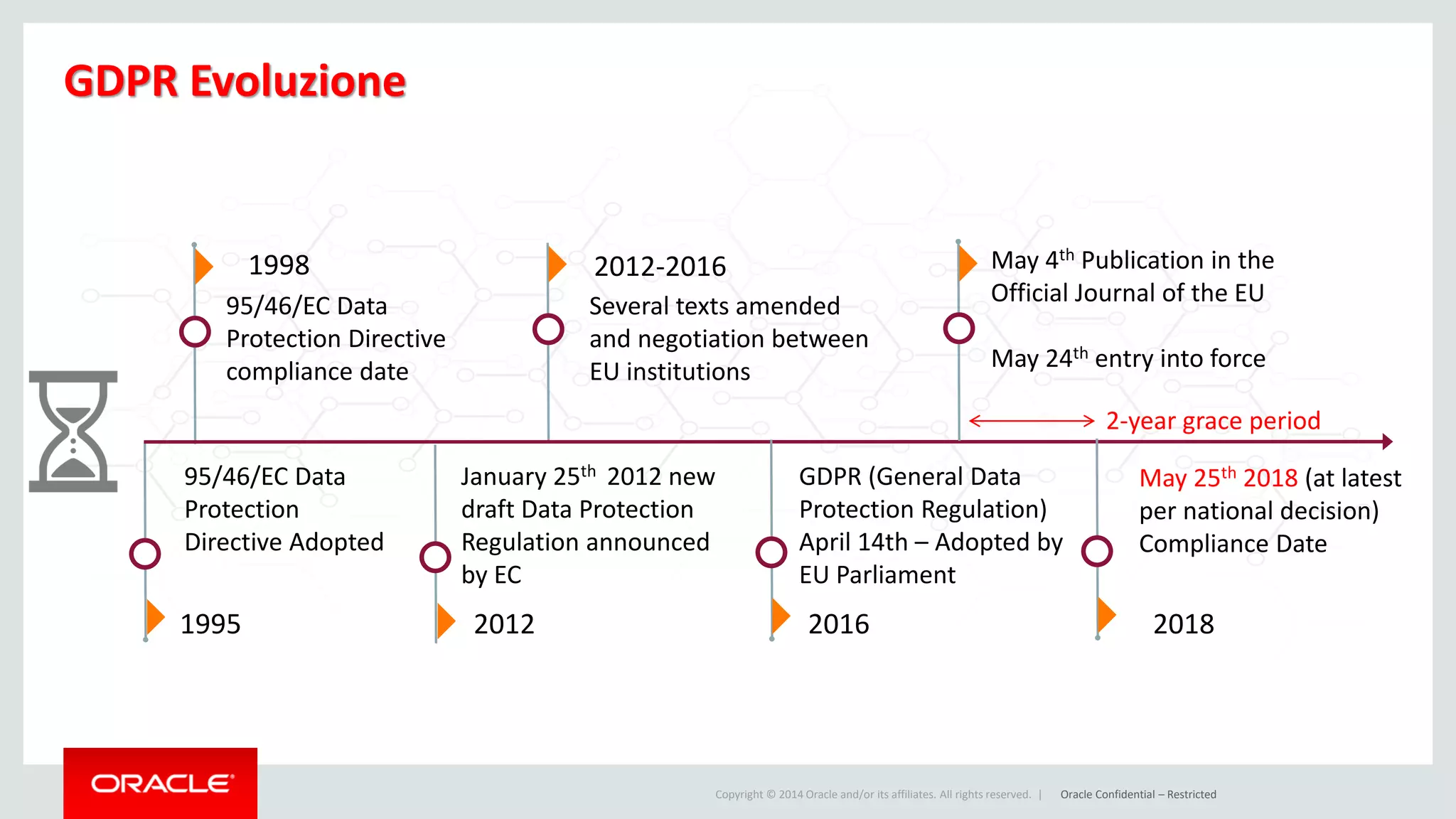

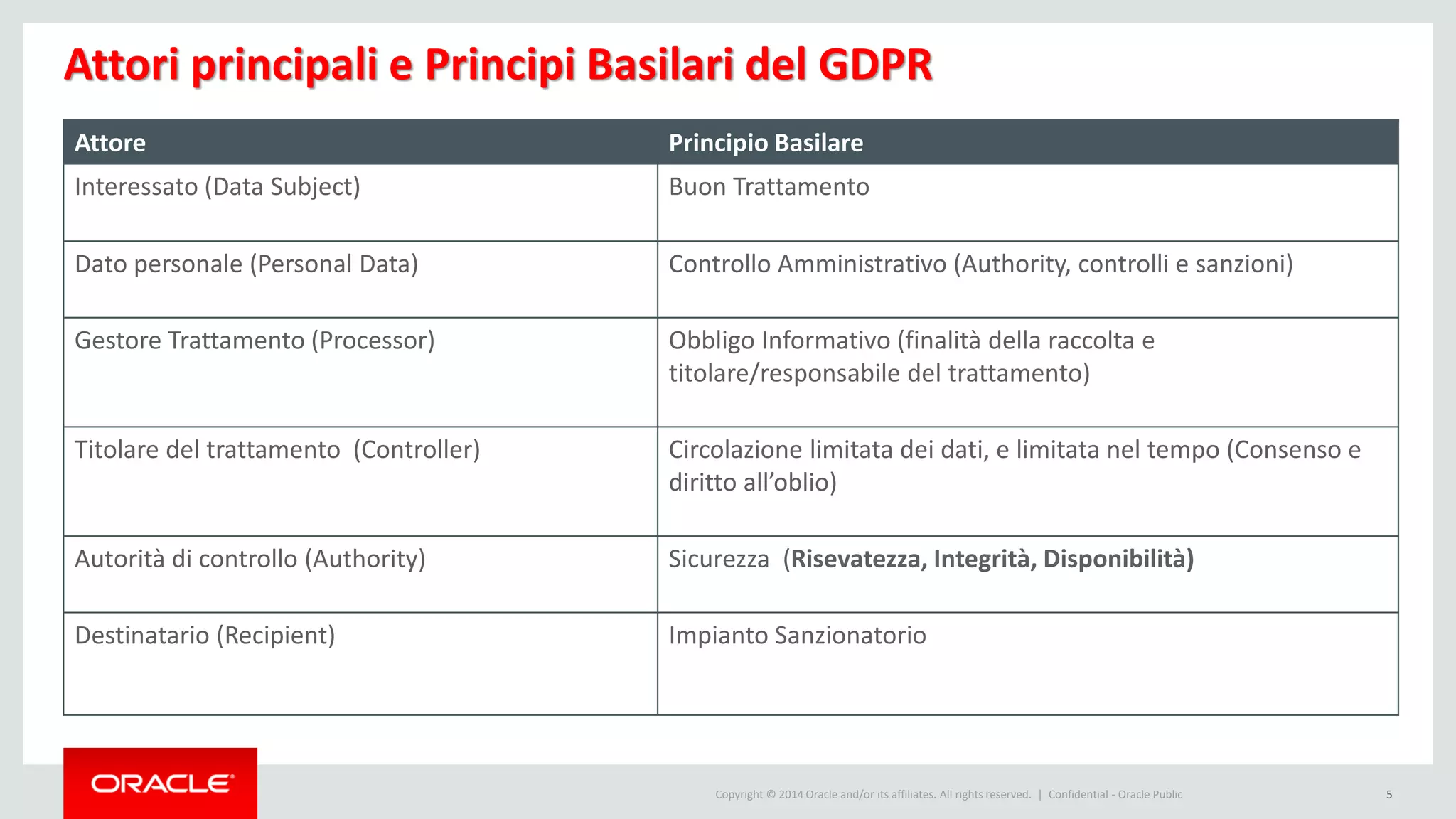

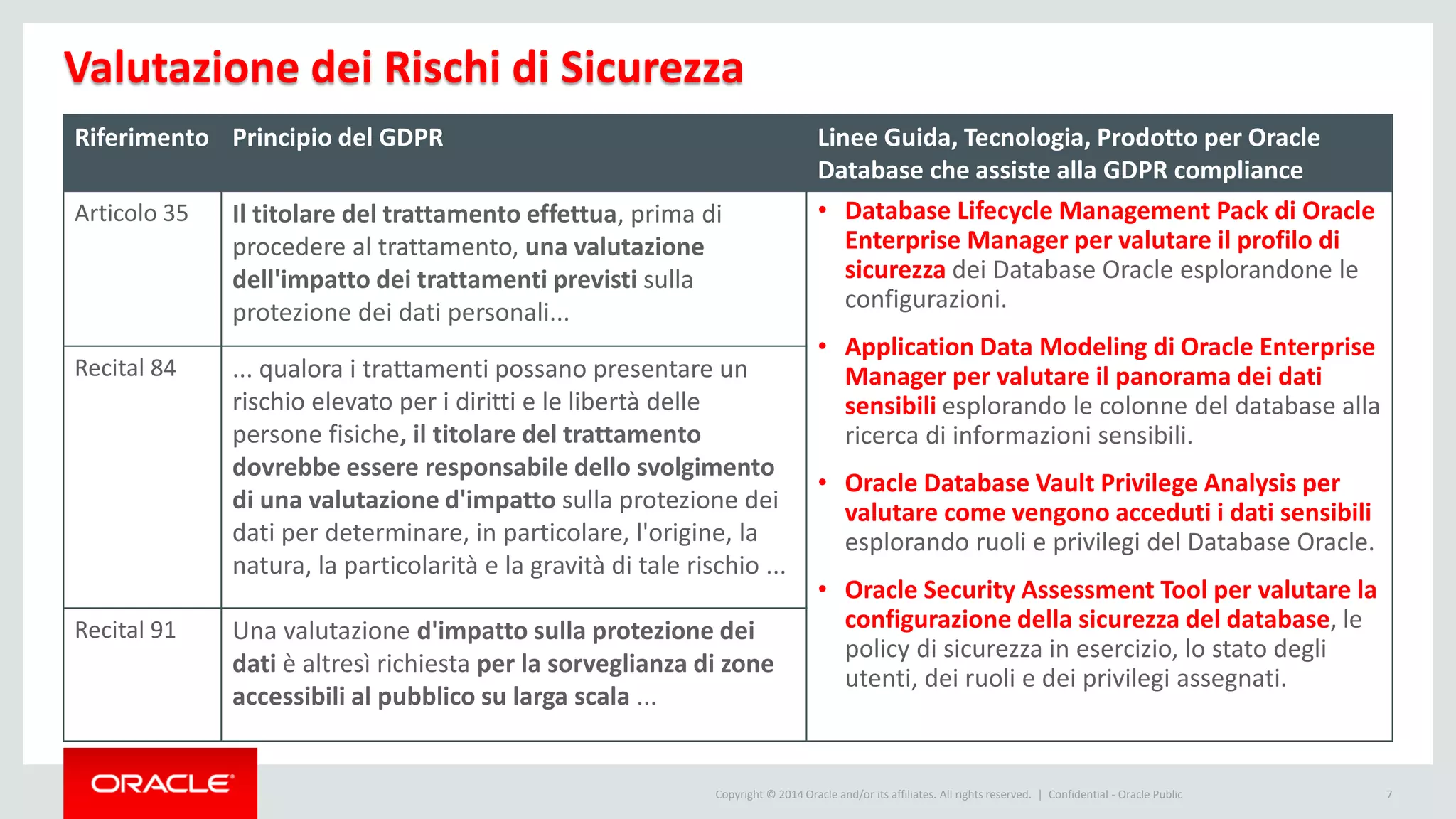

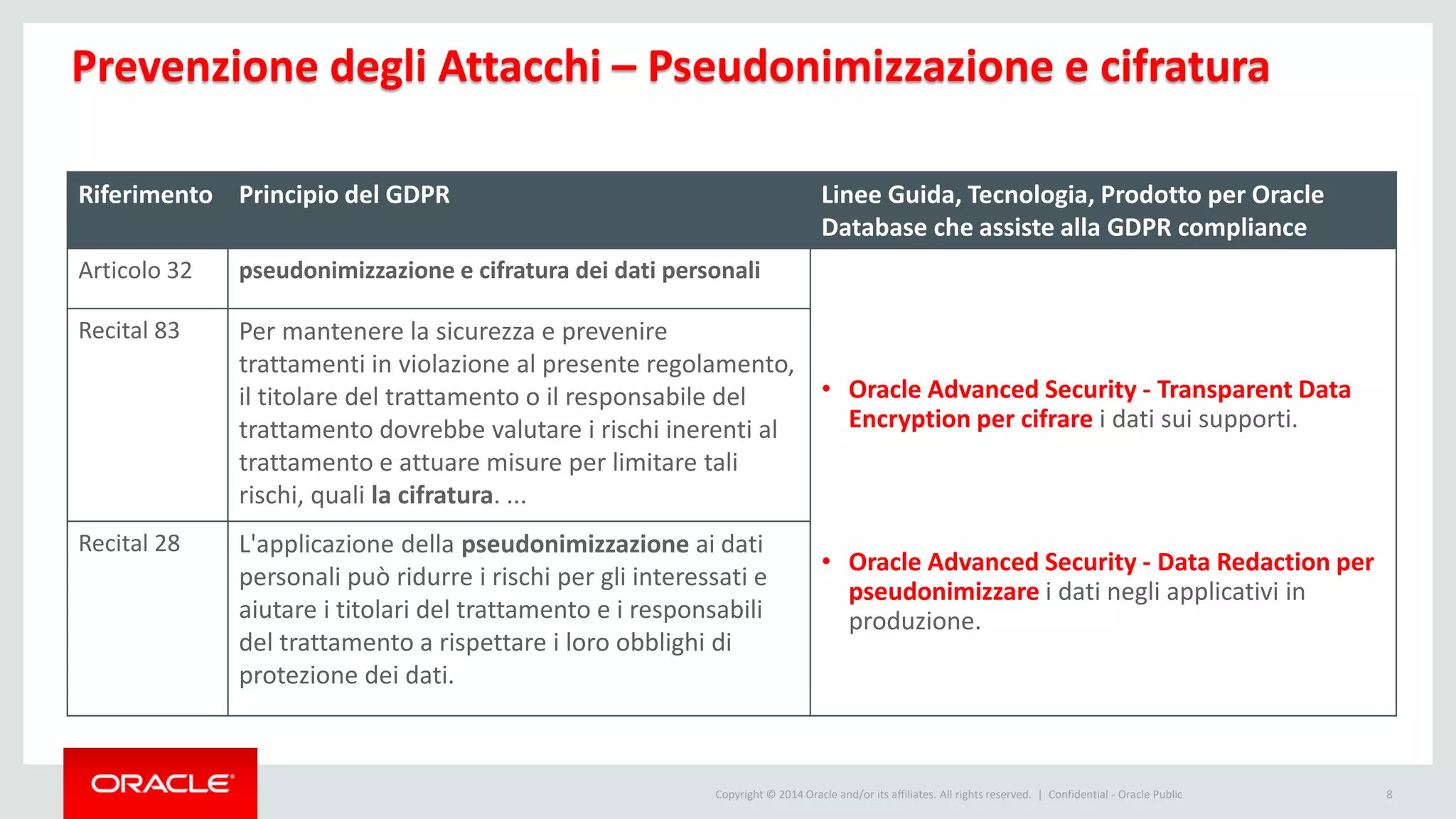

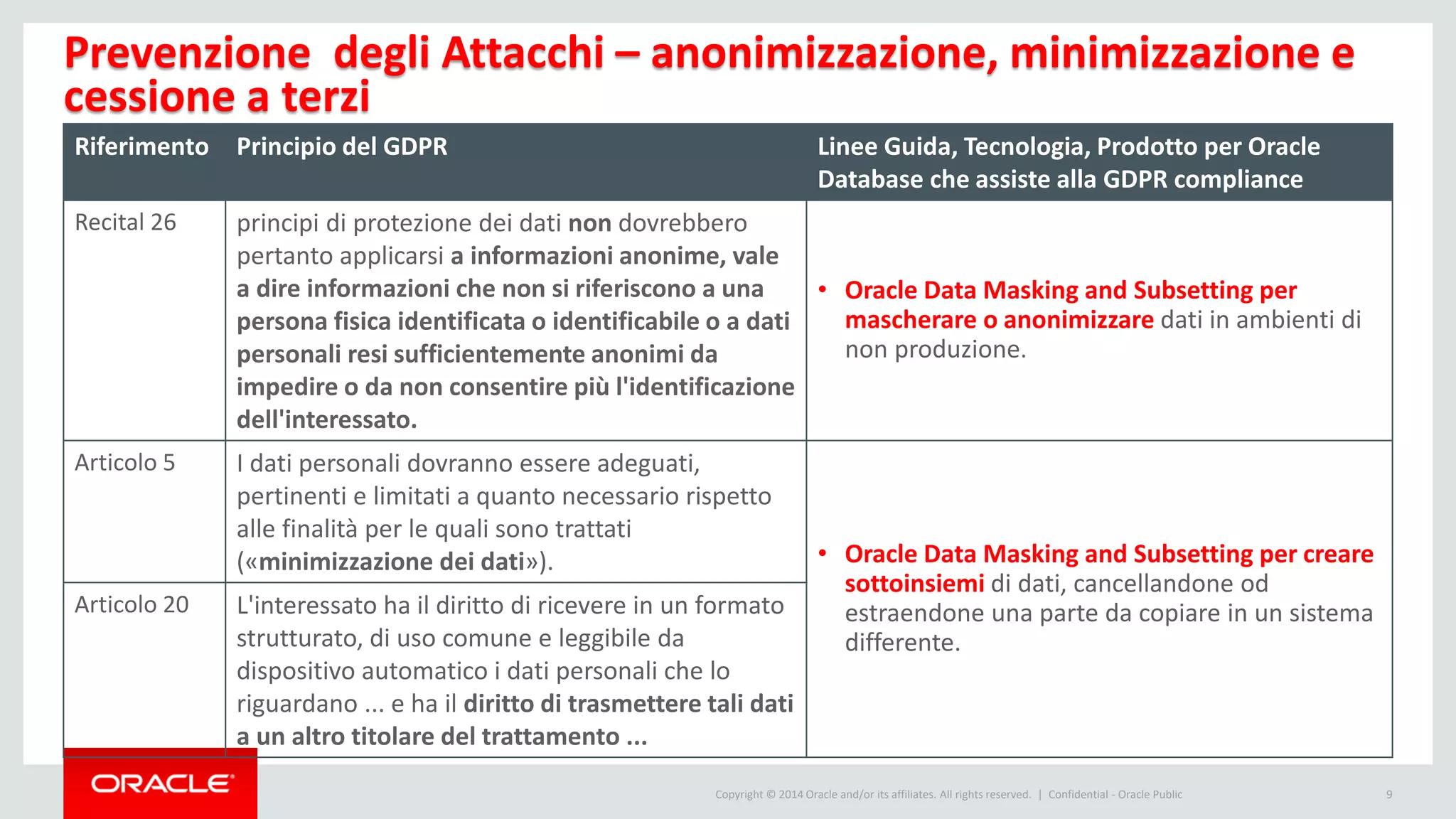

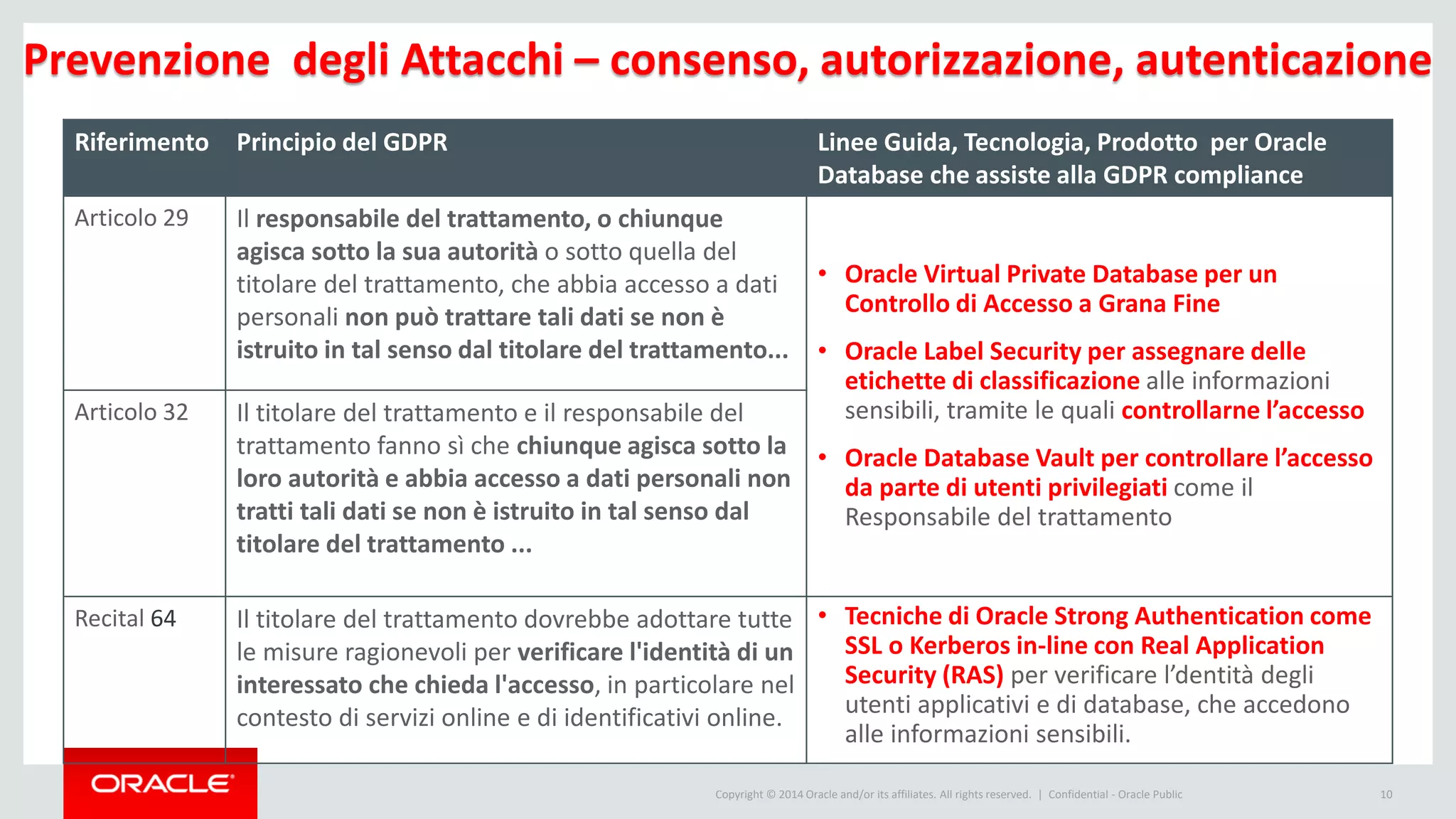

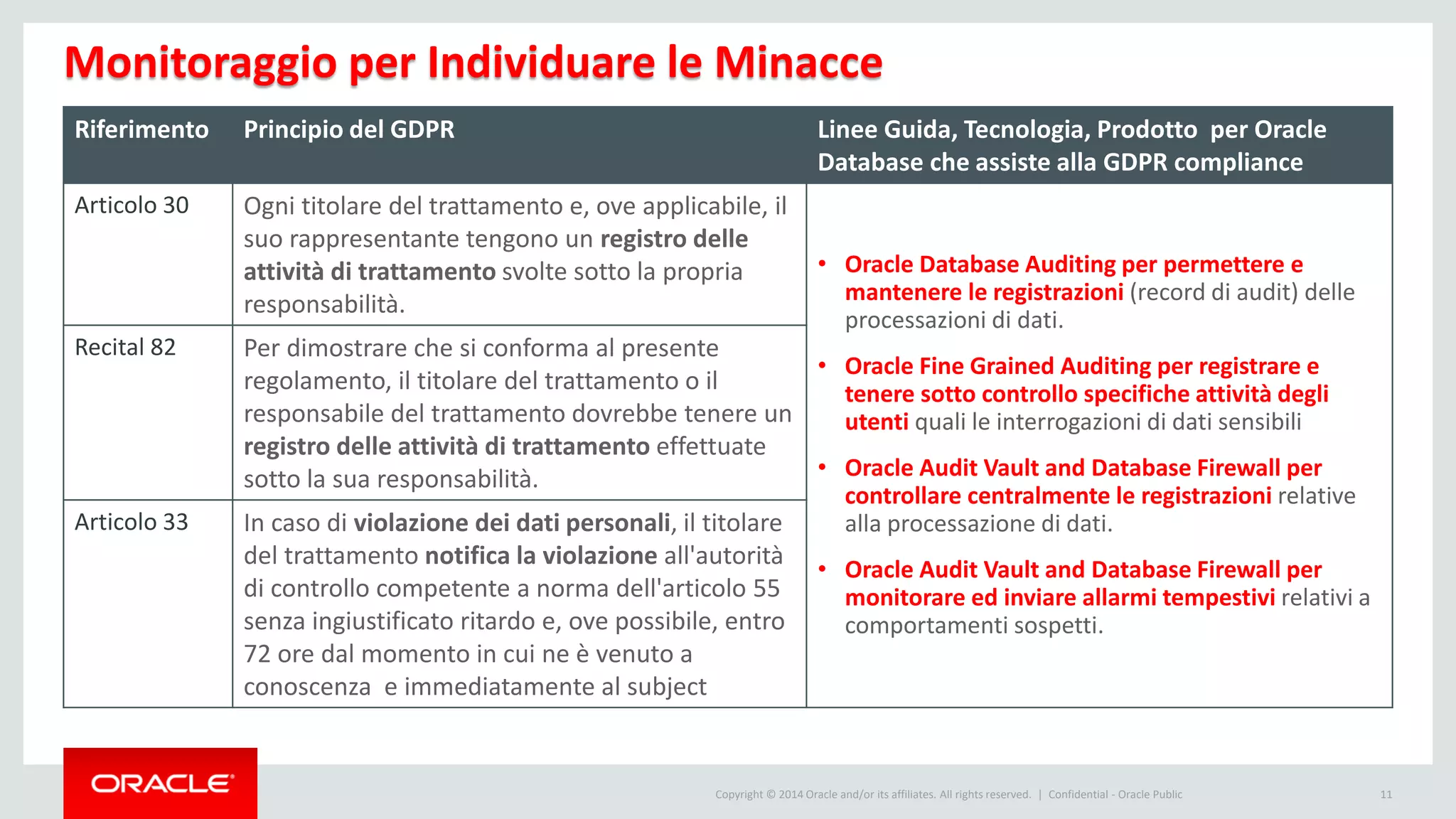

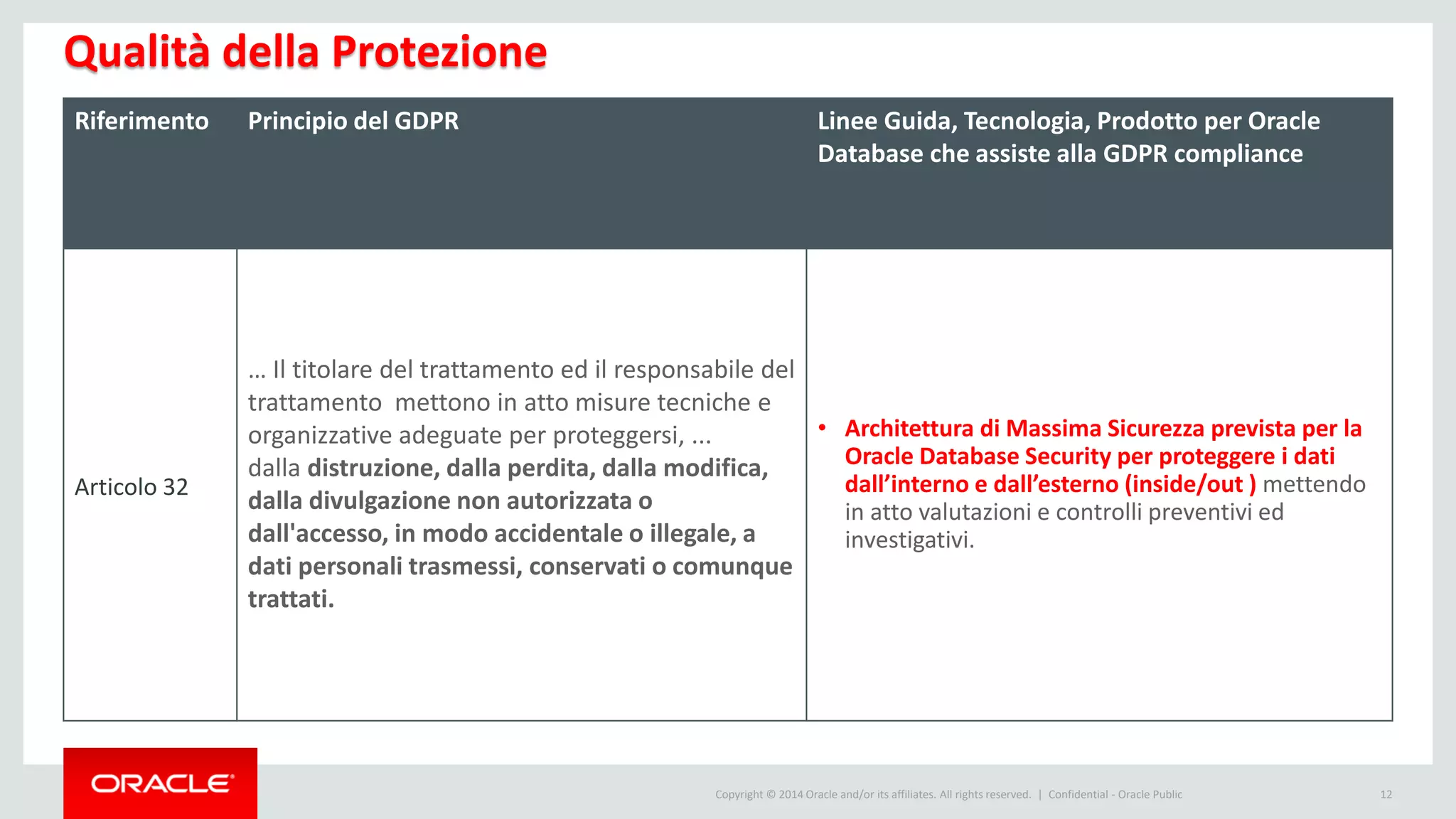

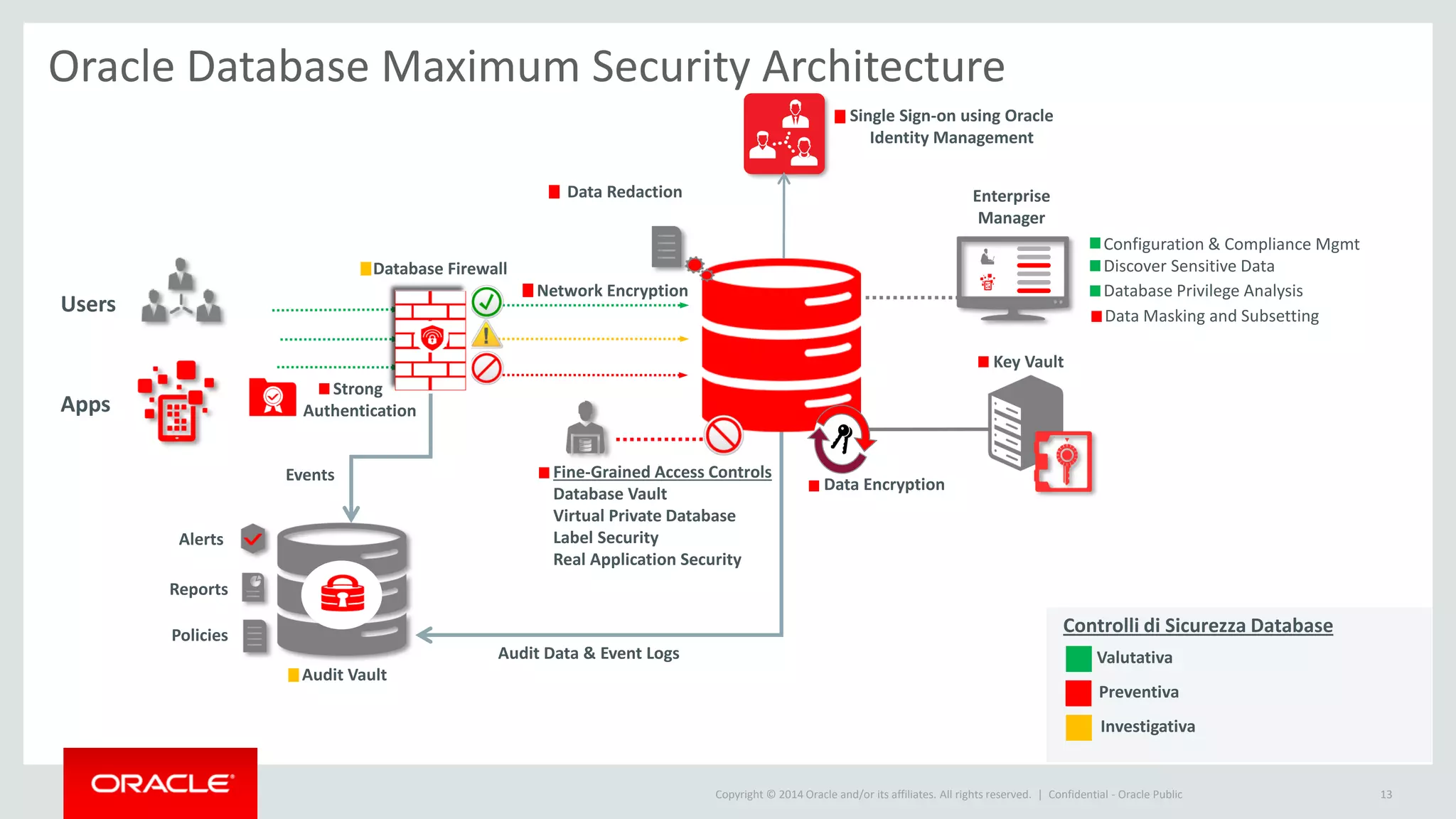

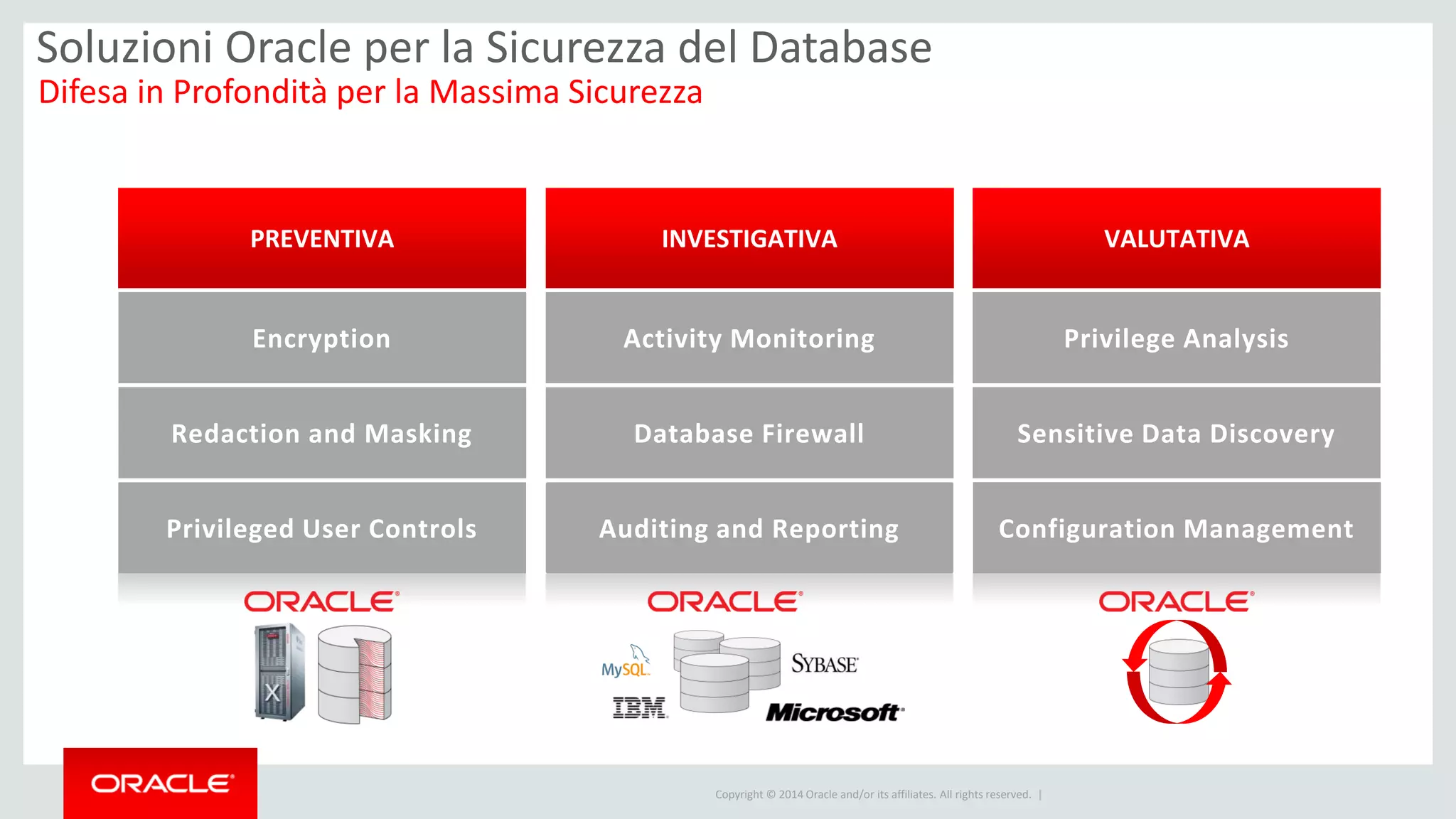

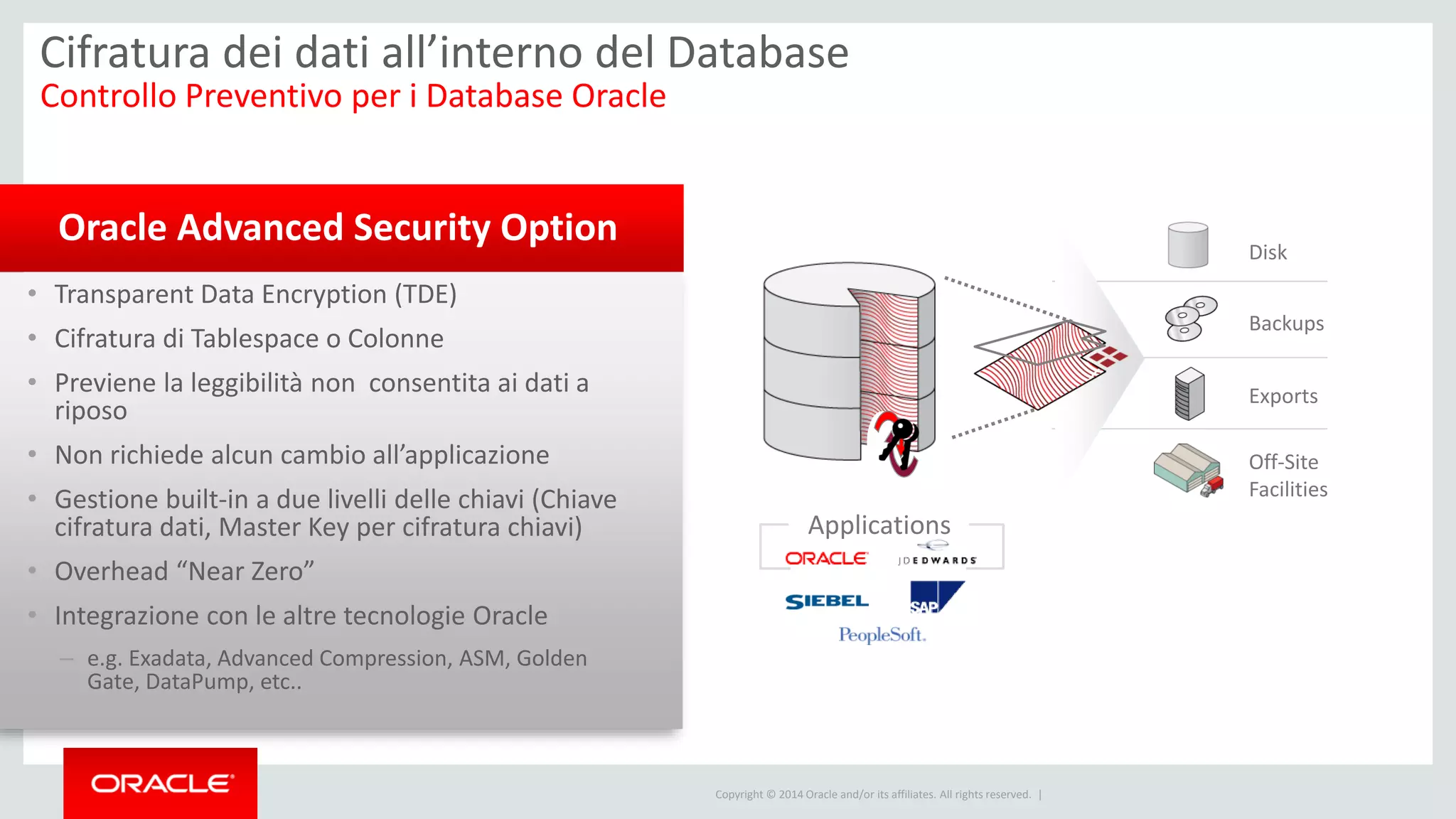

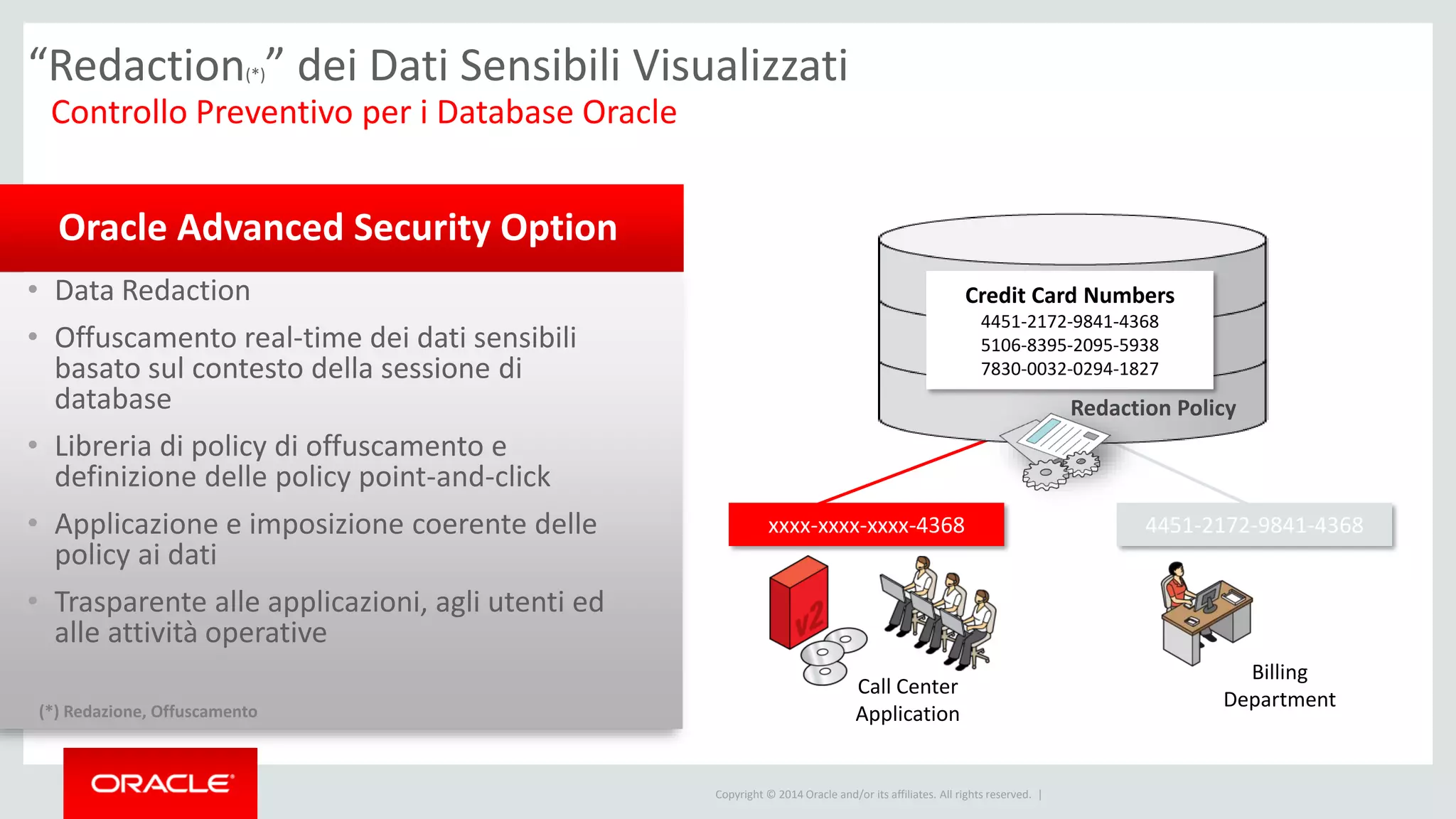

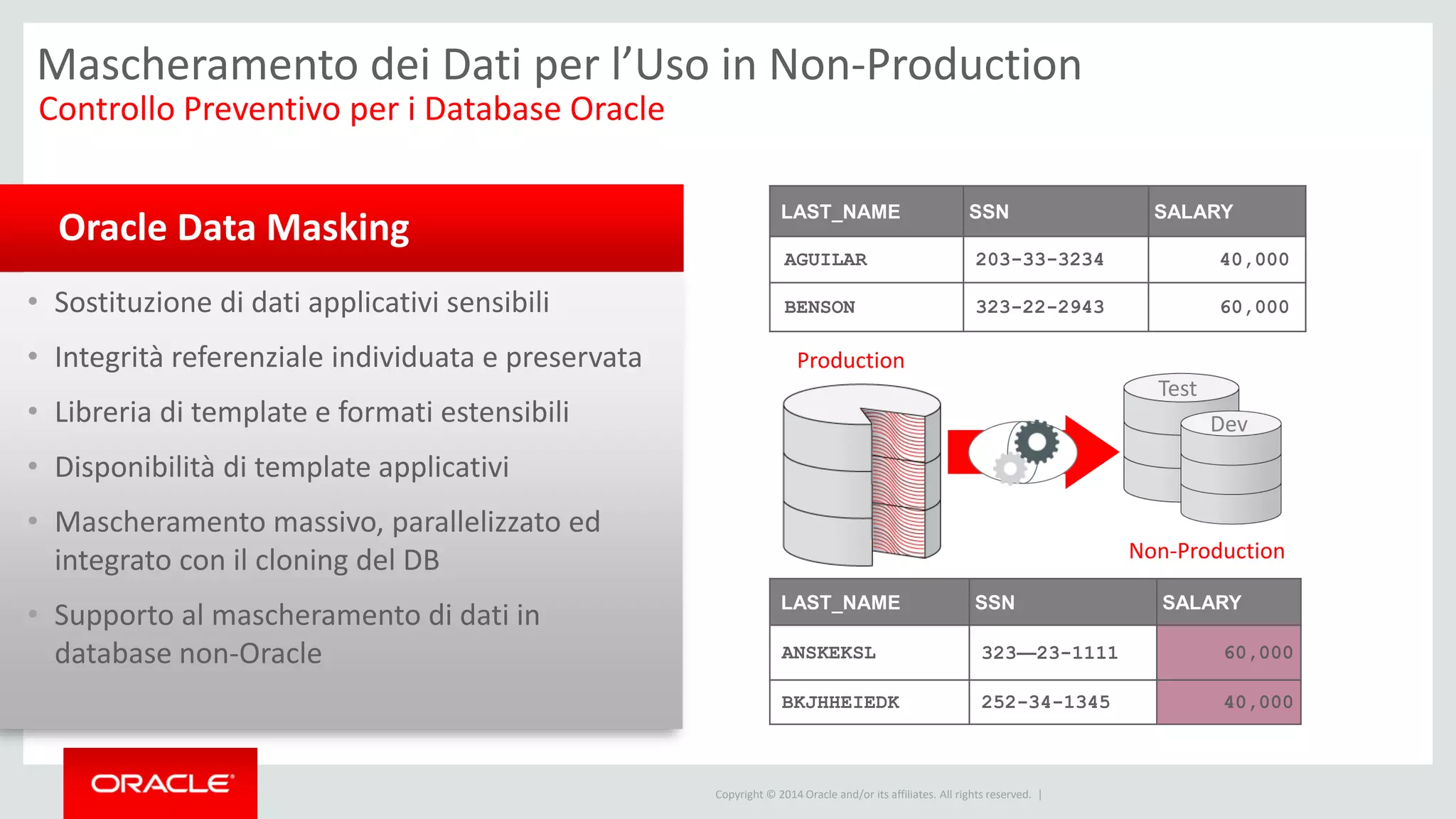

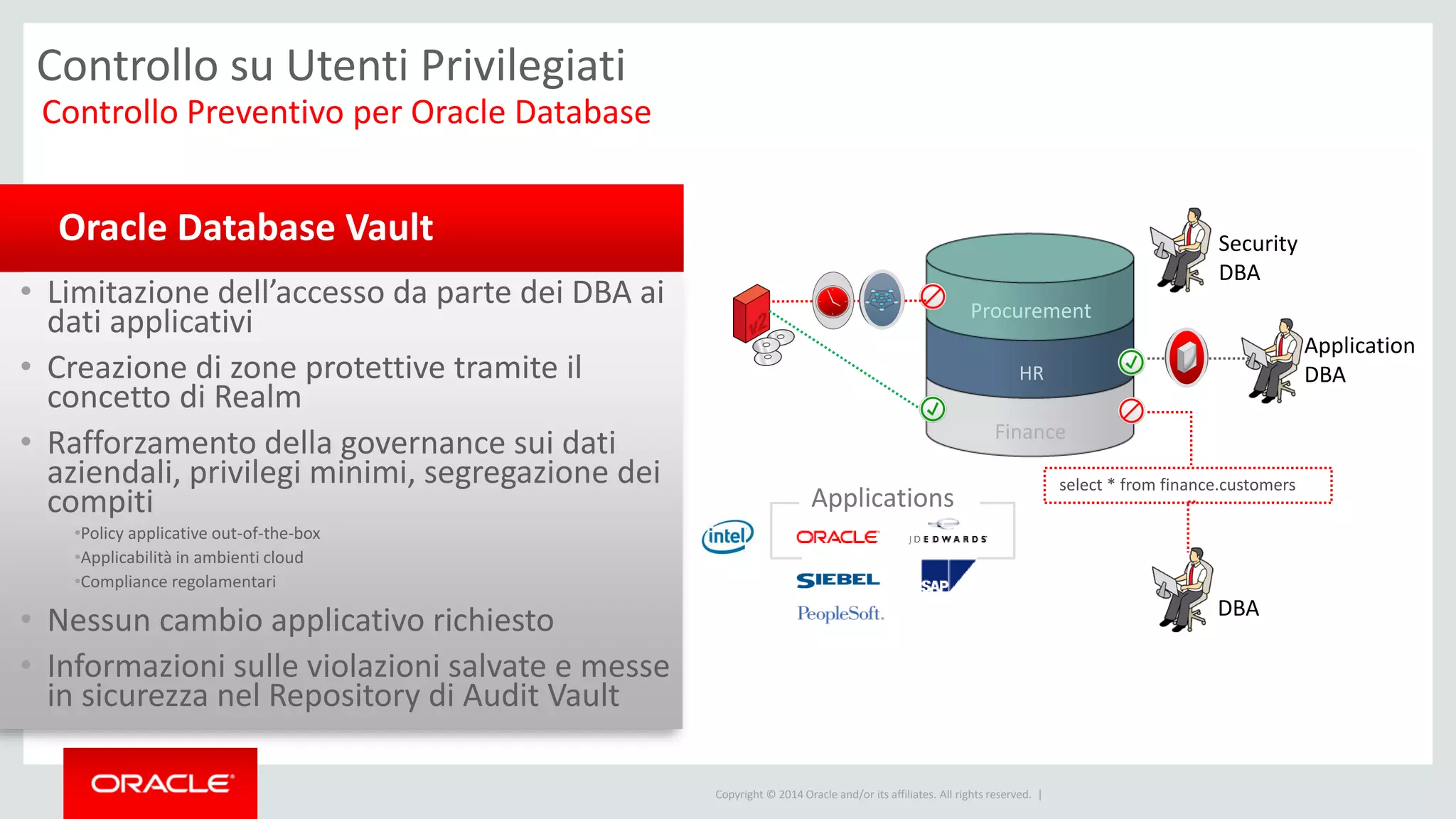

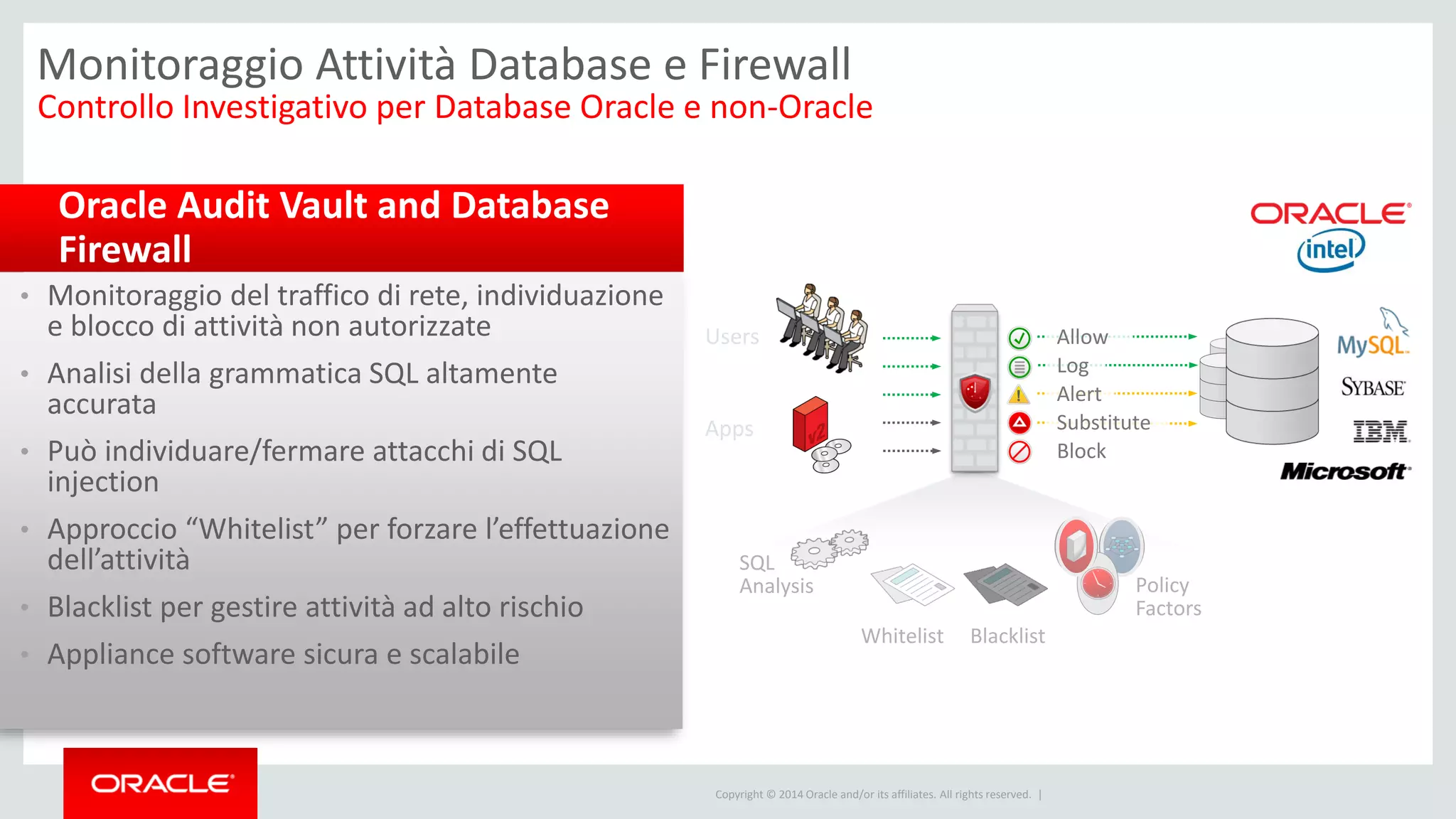

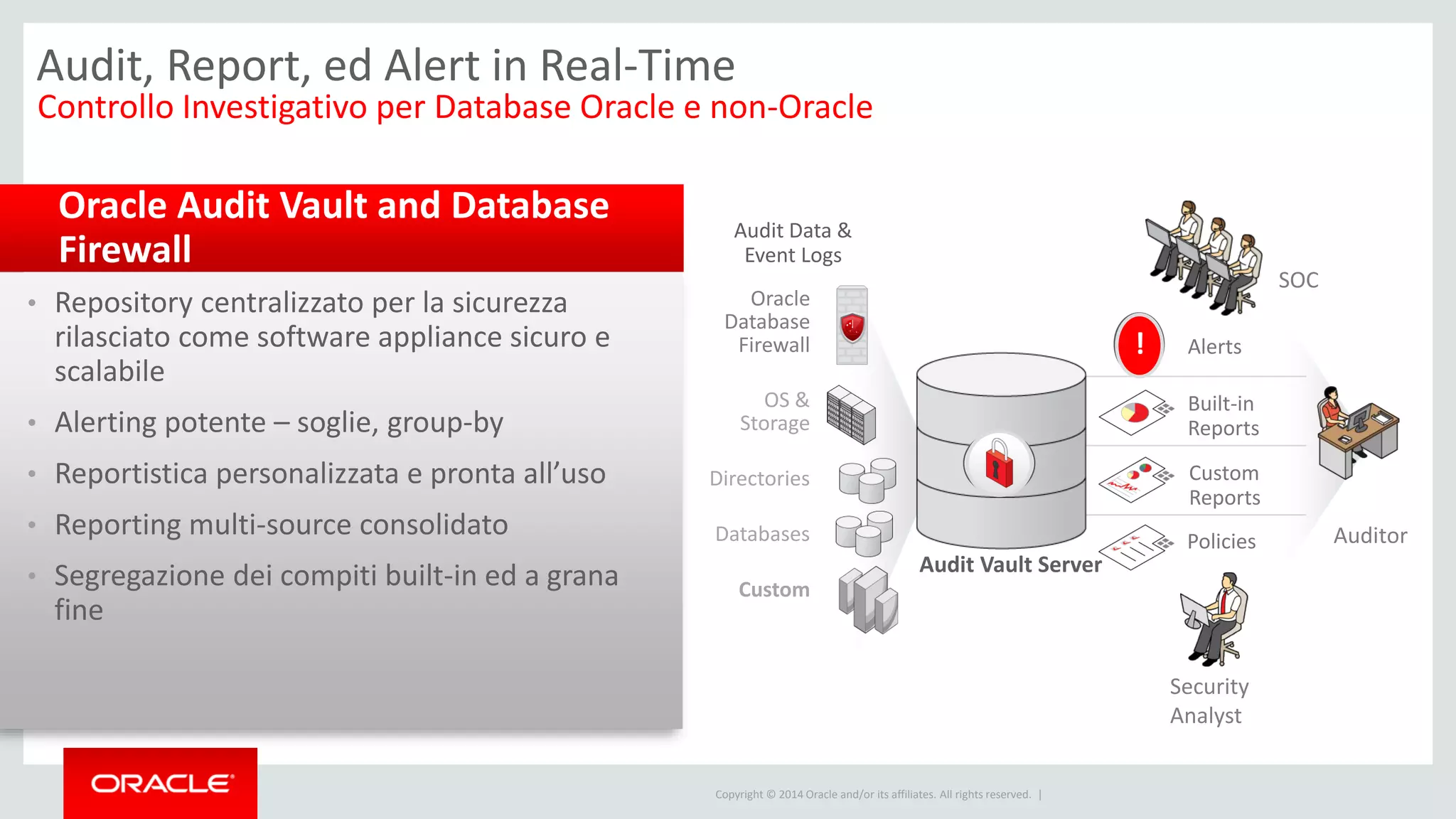

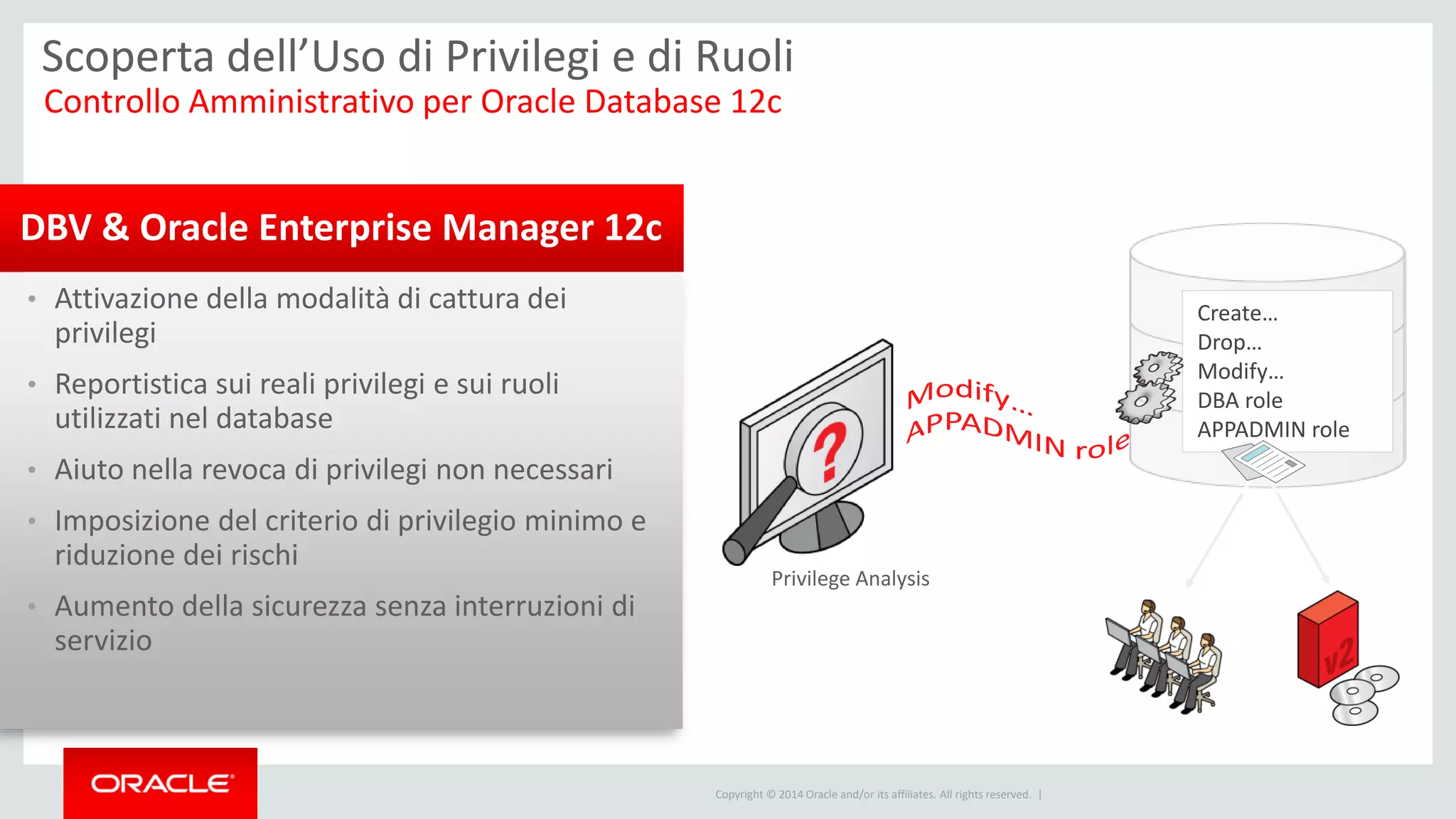

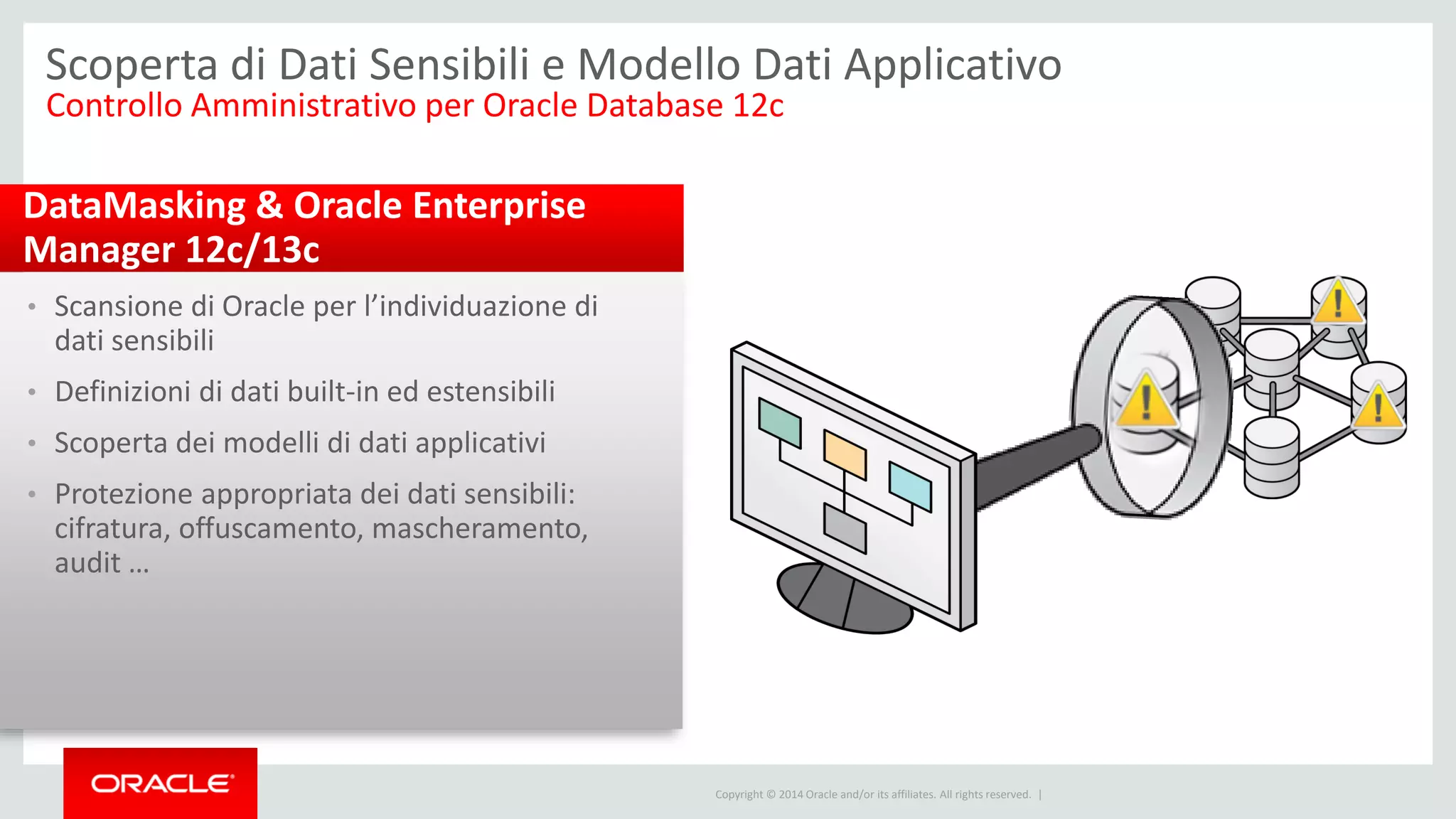

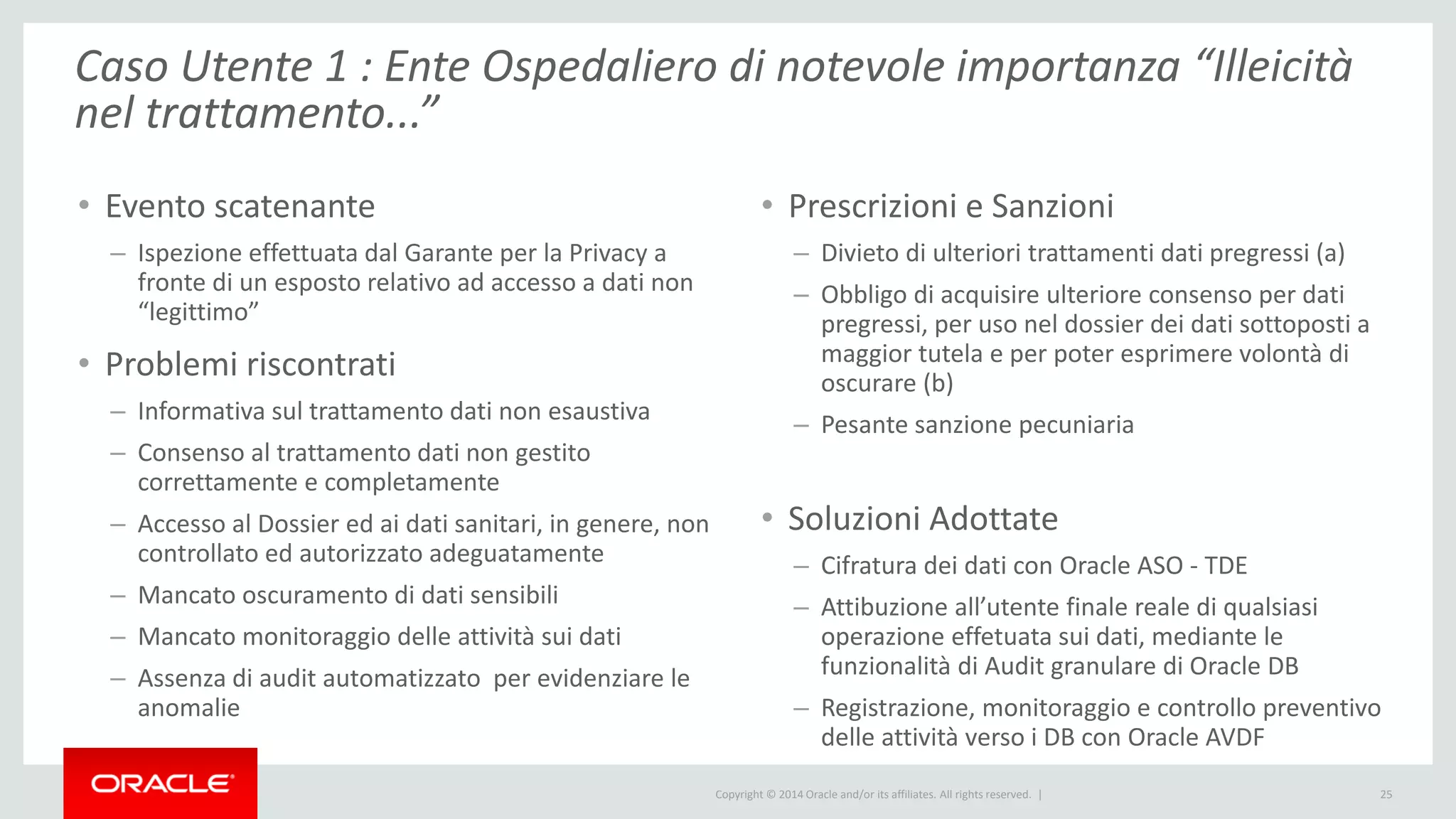

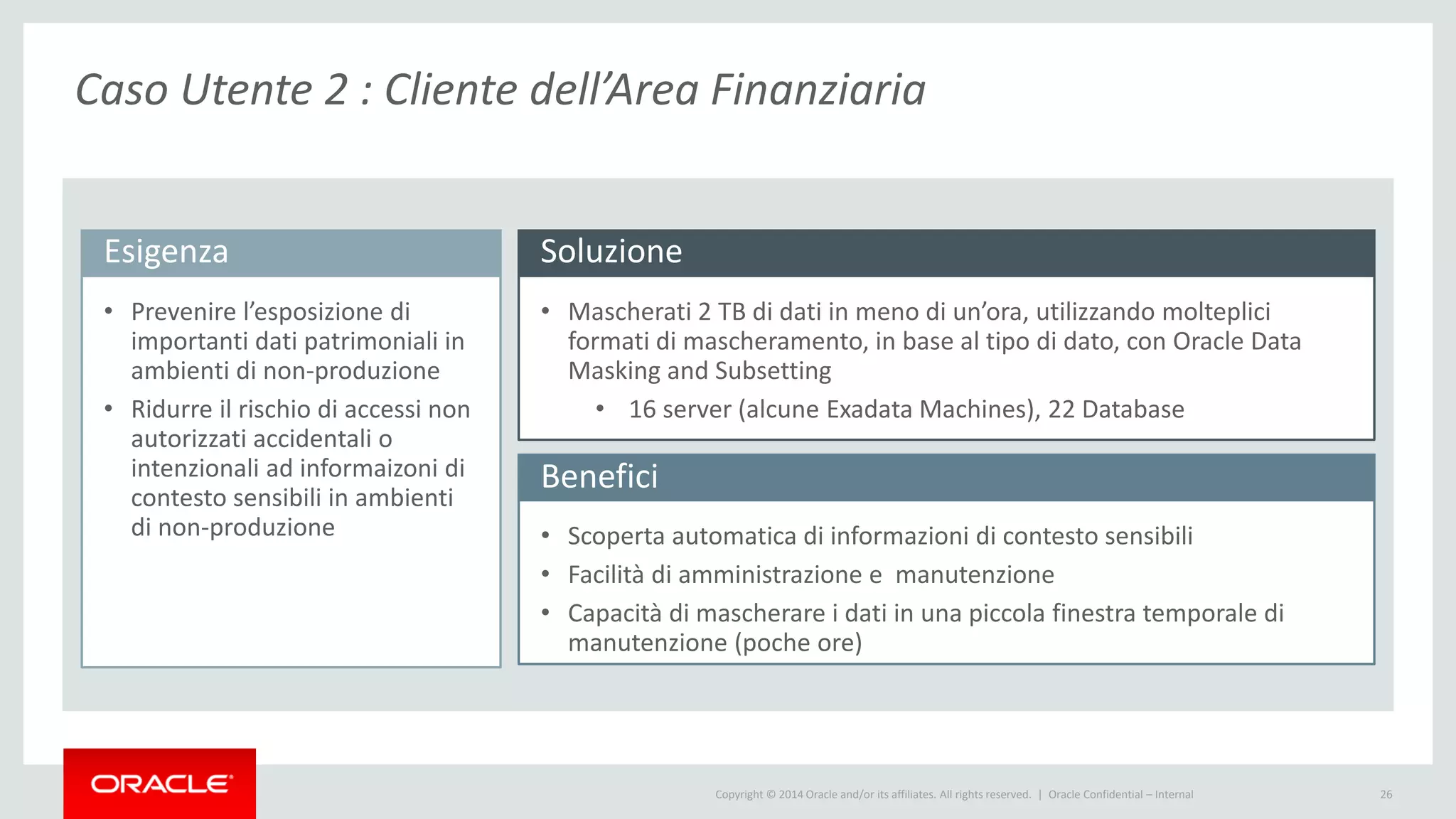

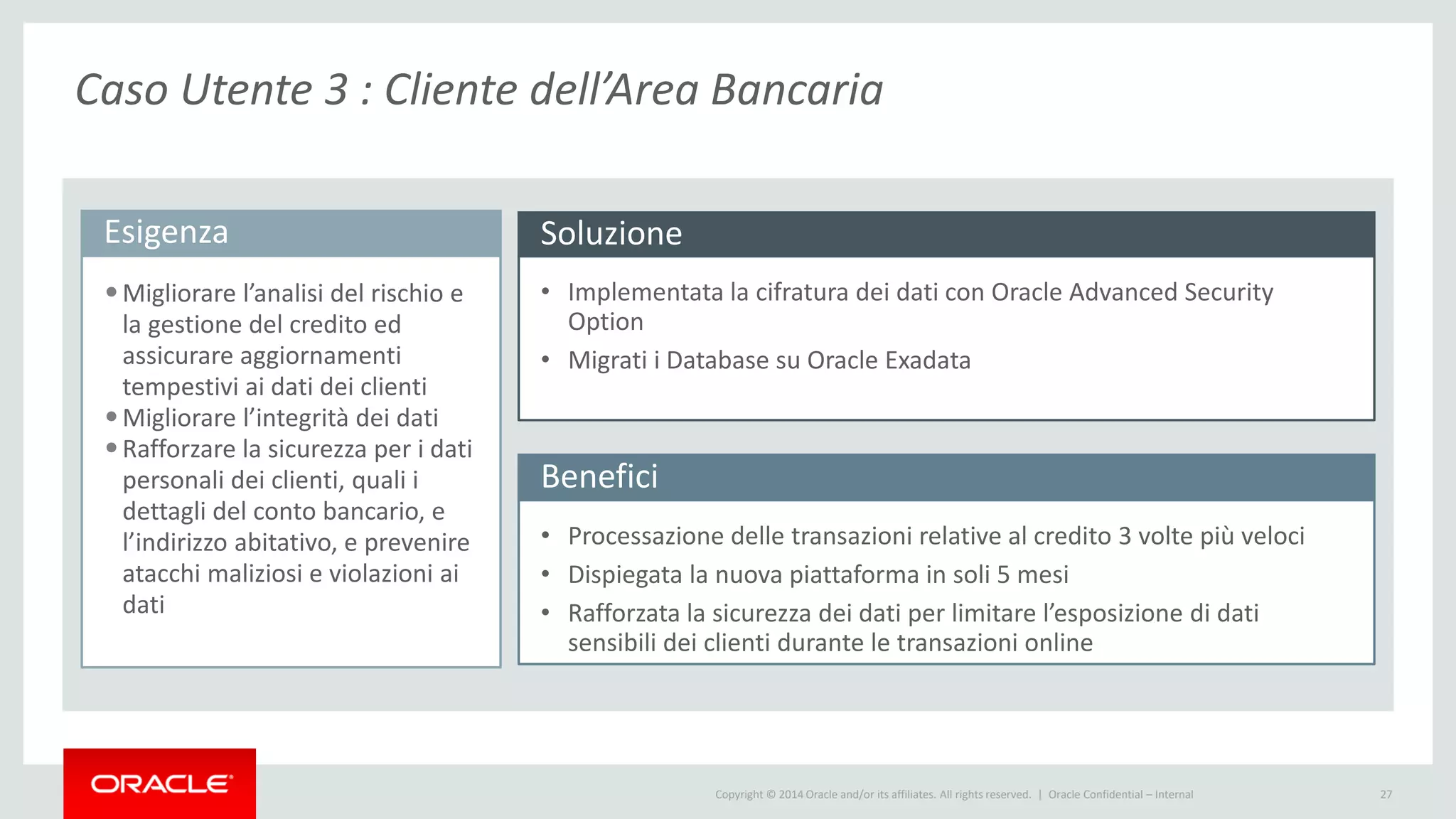

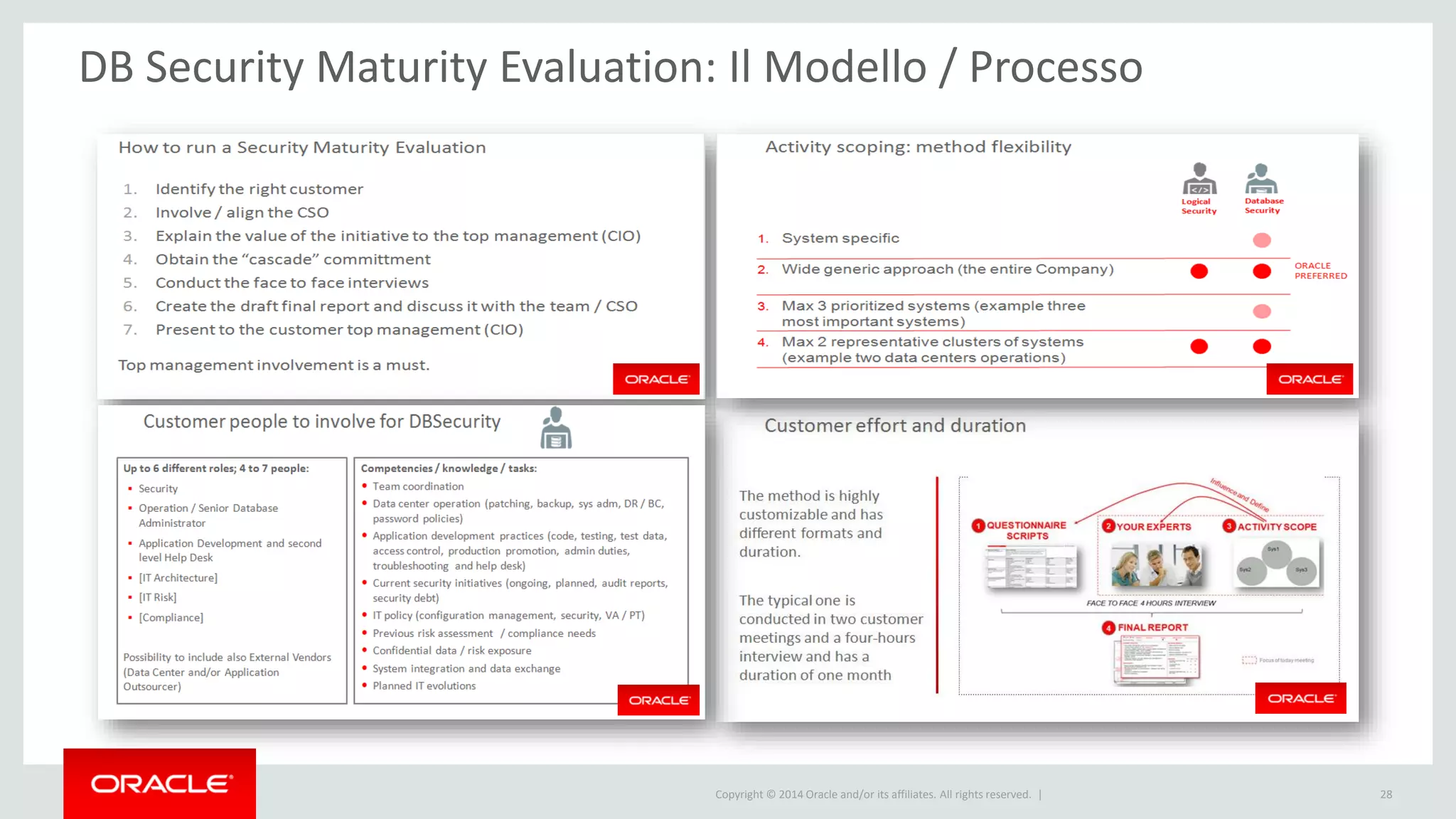

Il documento analizza il Regolamento Generale sulla Protezione dei Dati (GDPR) e la sicurezza dei database Oracle, evidenziando la sua entrata in vigore il 25 maggio 2018 e i principi fondamentali che lo guidano. Vengono presentate soluzioni tecnologiche di Oracle per assicurare la conformità al GDPR, tra cui cifratura, pseudonimizzazione e auditing delle attività sui dati. Inoltre, il documento affronta le responsabilità dei titolari e dei gestori del trattamento dei dati, offrendo linee guida pratiche per la protezione delle informazioni personali.