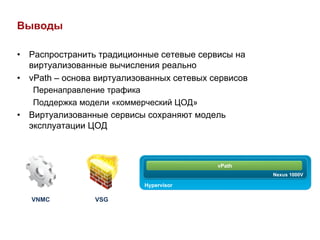

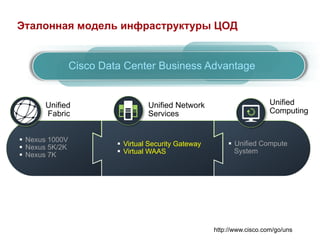

Документ описывает объединенные сетевые сервисы для виртуализованных вычислений, акцентируя внимание на преимуществах виртуализированных центров обработки данных по сравнению с традиционными. Он включает информацию о архитектуре Cisco Nexus 1000V, механизмах управления и безопасности, а также о виртуальных сервисах и политике перемещения трафика. Основные выводы подчеркивают реализацию сетевых сервисов в виртуализированной среде и укрепление модели эксплуатации центров обработки данных.

![Широкий набор функций

L2 Switching, 802.1Q Tagging, VLAN Segmentation, Rate Limiting (TX)

Коммутация

§

§ IGMP Snooping, QoS Marking (COS & DSCP), Class-based WFQ

§ Policy Mobility, Private VLANs w/ local PVLAN Enforcement

Безопасность § Access Control Lists (L2–4 w/ Redirect), Port Security

§ Dynamic ARP inspection, IP Source Guard, DHCP Snooping

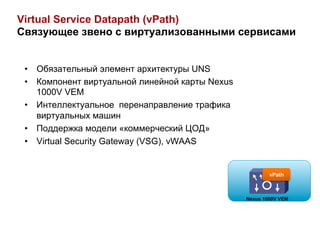

Virtual Services Datapath (vPath) support for traffic steering & fast-path

Сервисы

§

off-load [leveraged by Virtual Security Gateway (VSG) and vWAAS]

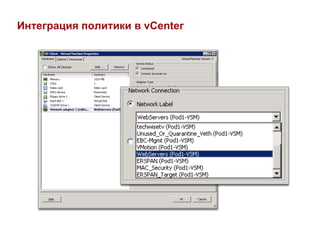

Automated vSwitch Config, Port Profiles, Virtual Center Integration

Внедрение

§

§ Optimized NIC Teaming with Virtual Port Channel – Host Mode

§ VMotion Tracking, NetFlow v.9 w/ NDE, CDP v.2

Мониторинг § VM-Level Interface Statistics

§ SPAN & ERSPAN (policy-based)

§ Virtual Center VM Provisioning, Cisco Network Provisioning, CiscoWorks

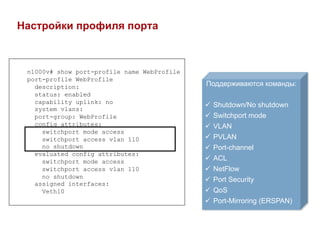

Управление § Cisco CLI, Radius, TACACs, Syslog, SNMP (v.1, 2, 3)

§ Hitless upgrade, SW Installer

Поддержка IPv6: As a Layer-2 switch, Nexus 1000V, коммутатор второго уровня, коммутирует пакеты IPv6 и

функционал Layer-2, такой как PVLAN и Port Security. Кроме того, интерфейсу управления можно

назначить адрес IPv6.](https://image.slidesharecdn.com/22-11-session03-uns-iggirkin-111207015957-phpapp02/85/slide-21-320.jpg)

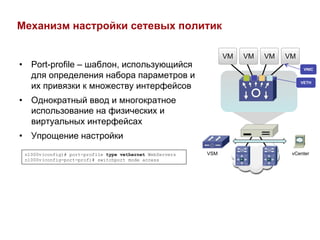

![Настройка vPath/Virtual Service Node

vsm-N1k(config-port-prof)#

vn-service ip-address <ipv4> vlan <vlan#> [{security-

profile <profile-name> | fail {open | close}}]

• Минимум IPv4-адрес хоста с виртуализированным сервисом и номер его

VLAN

• Security-profile используется в случае VSG

• Реакция на недоступность VSN

Open: например, в случае недоступности сервиса vWAAS продолжить

коммутацию пакетов

Close: например, в случае недоступности сервиса VSG блокировать передачу

пакетов

• В данной версии не поддерживается настройка нескольких сервисов в

профиле порта](https://image.slidesharecdn.com/22-11-session03-uns-iggirkin-111207015957-phpapp02/85/slide-26-320.jpg)