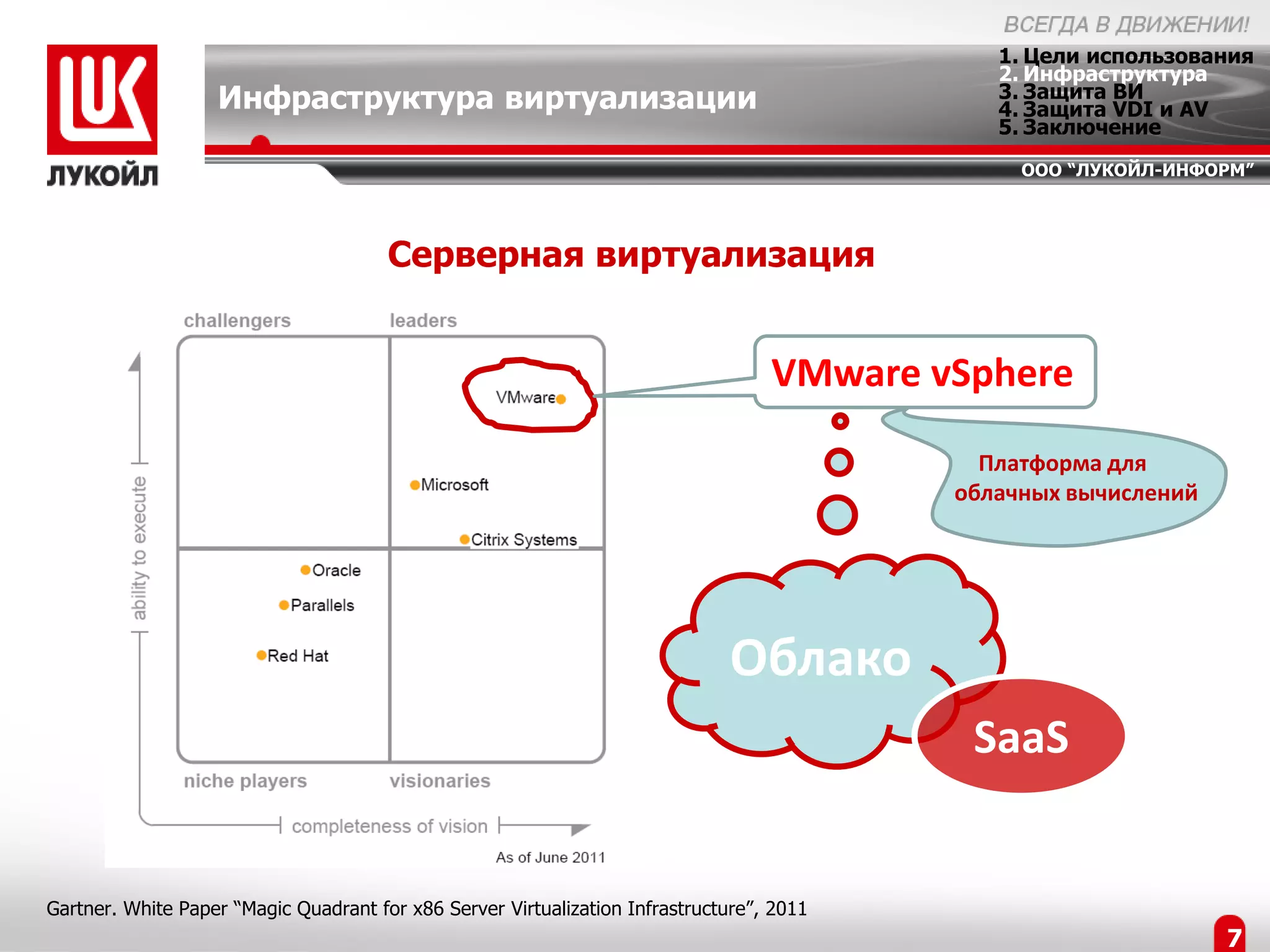

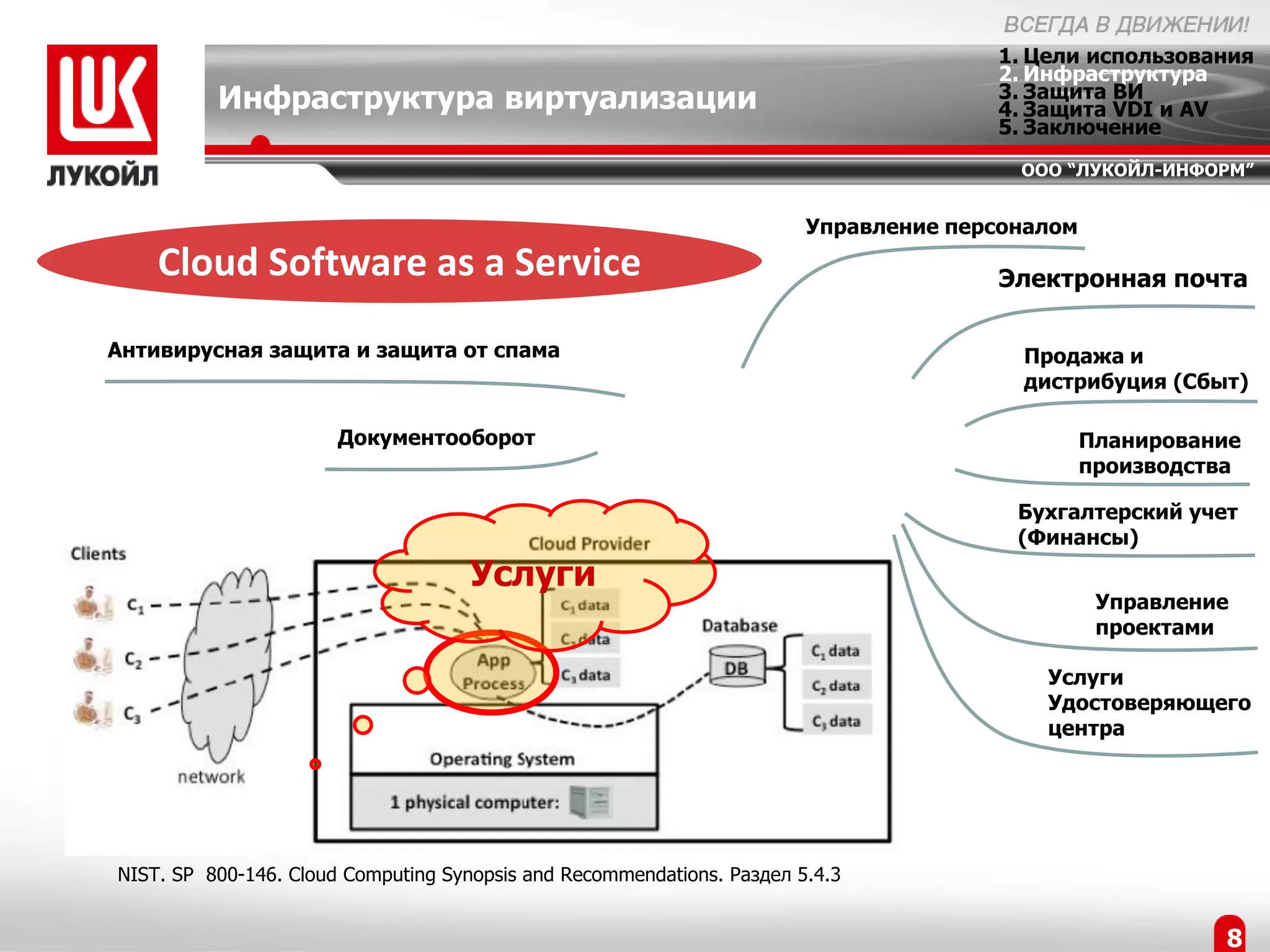

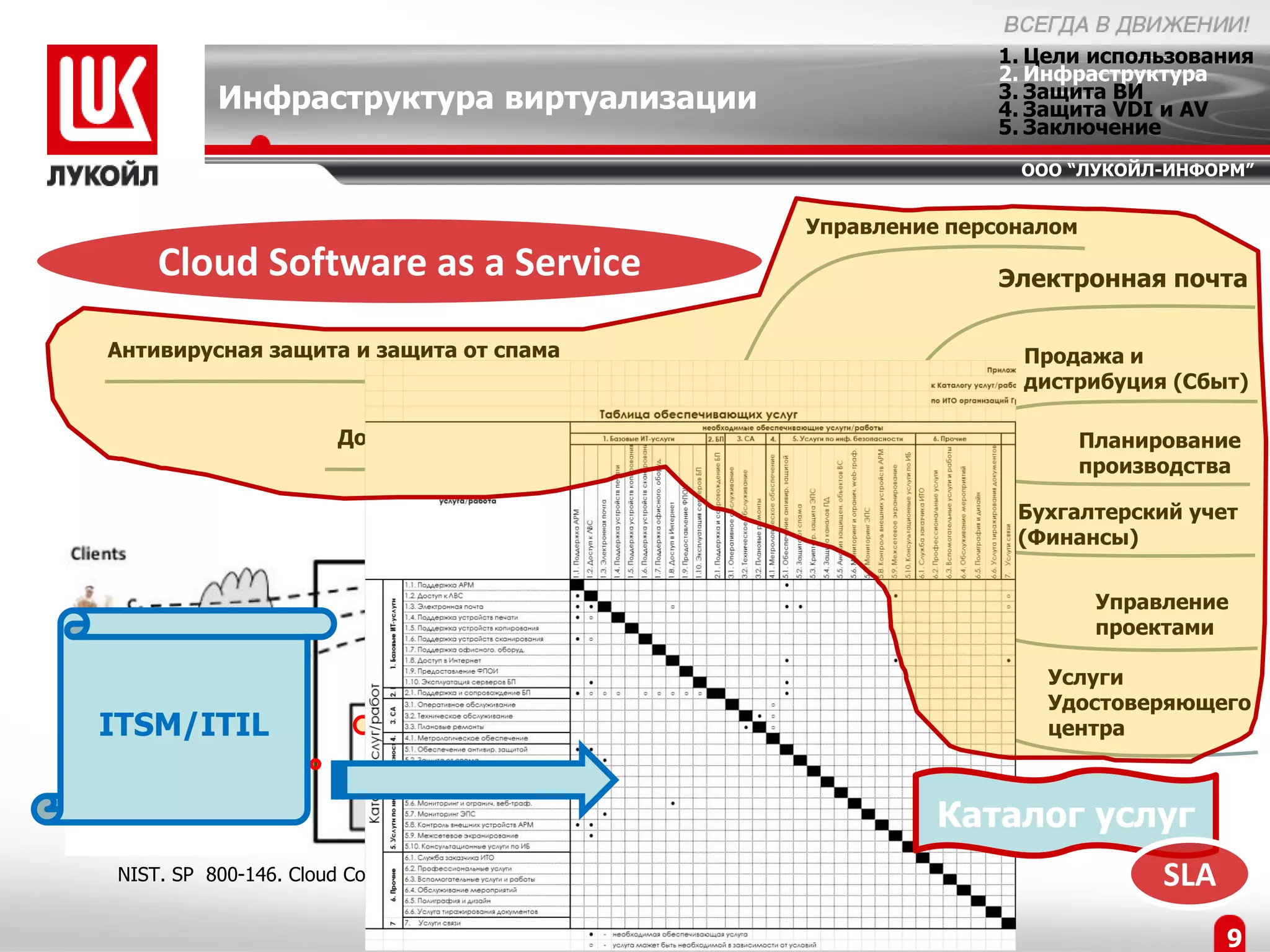

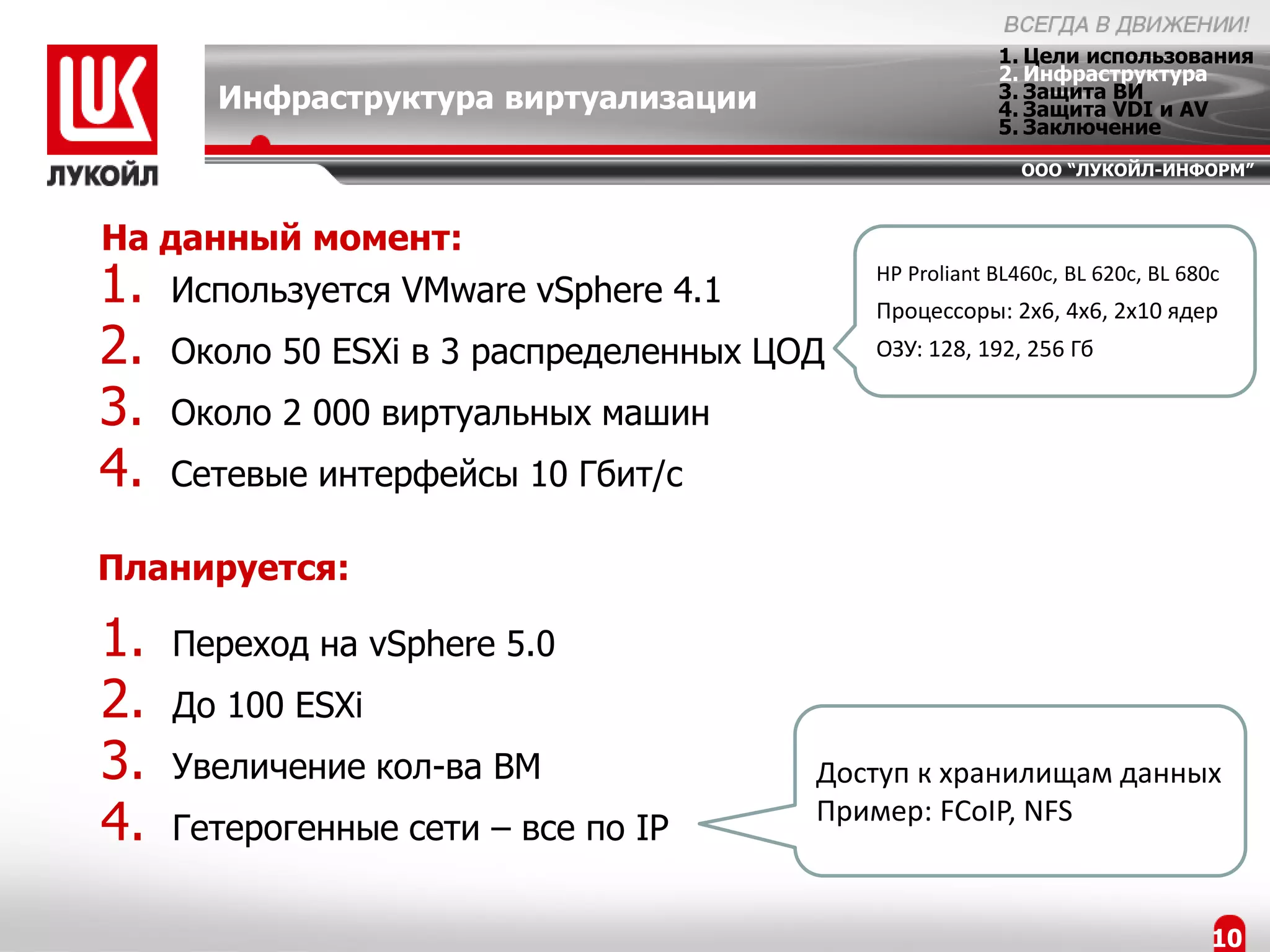

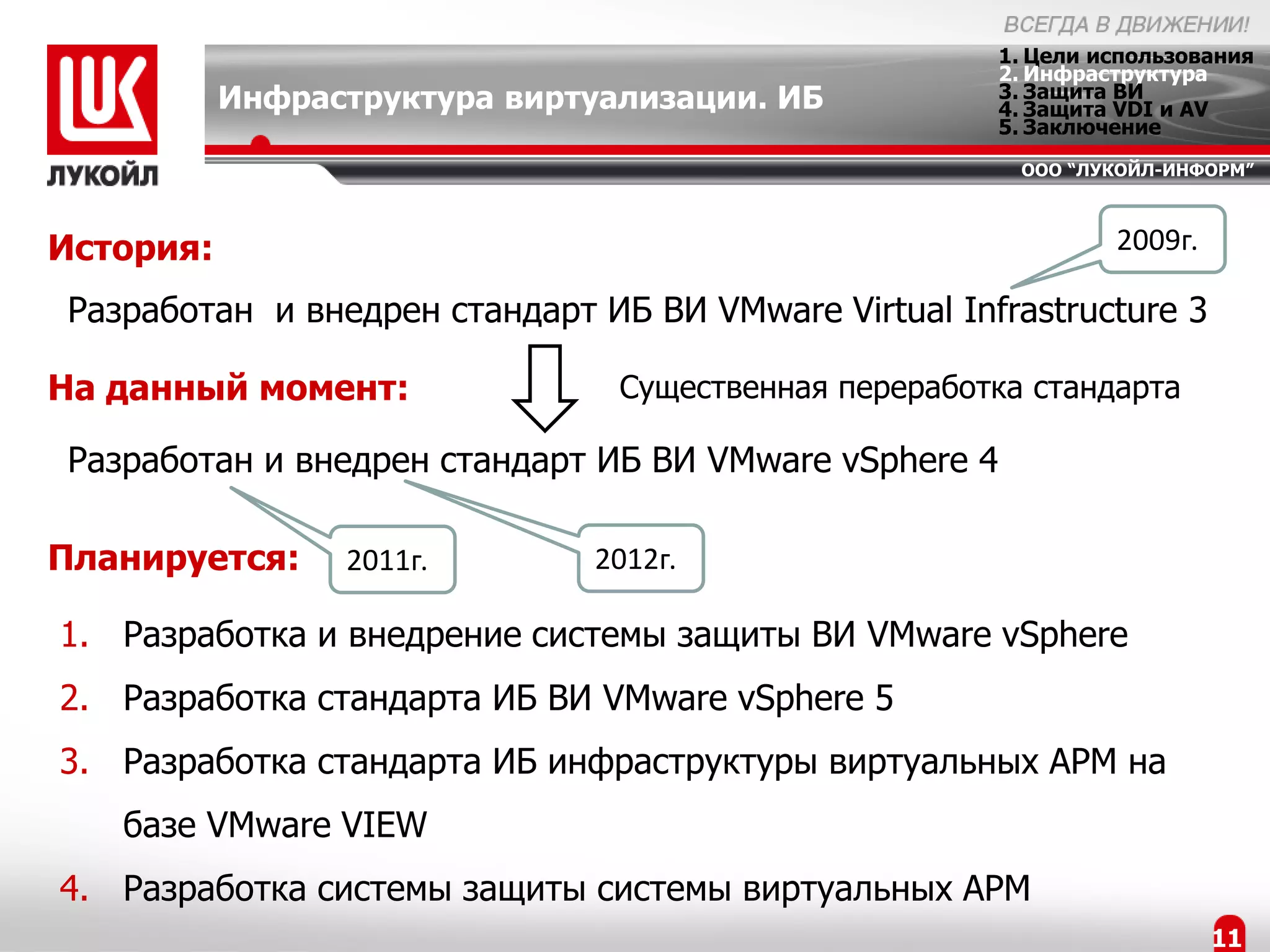

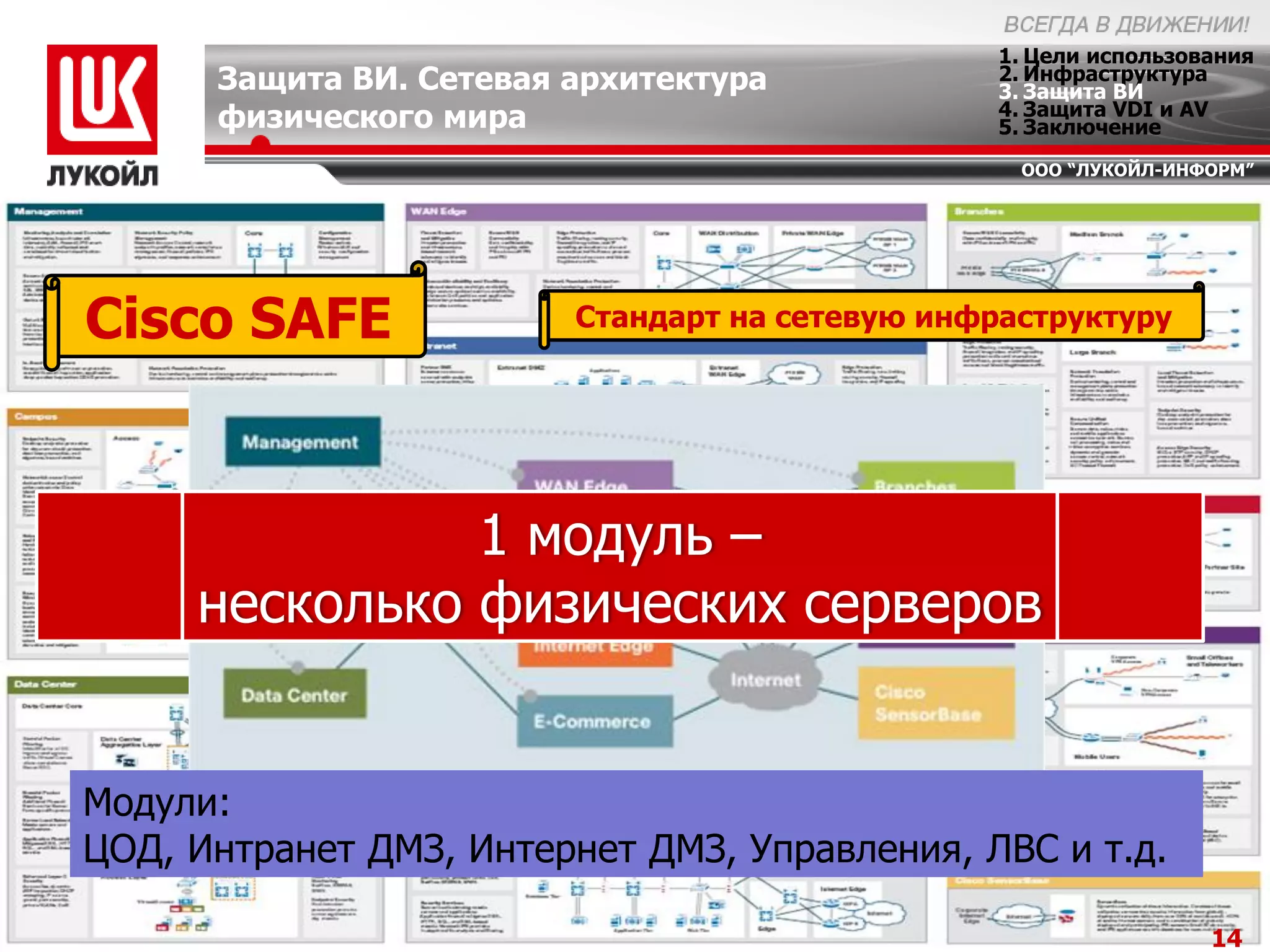

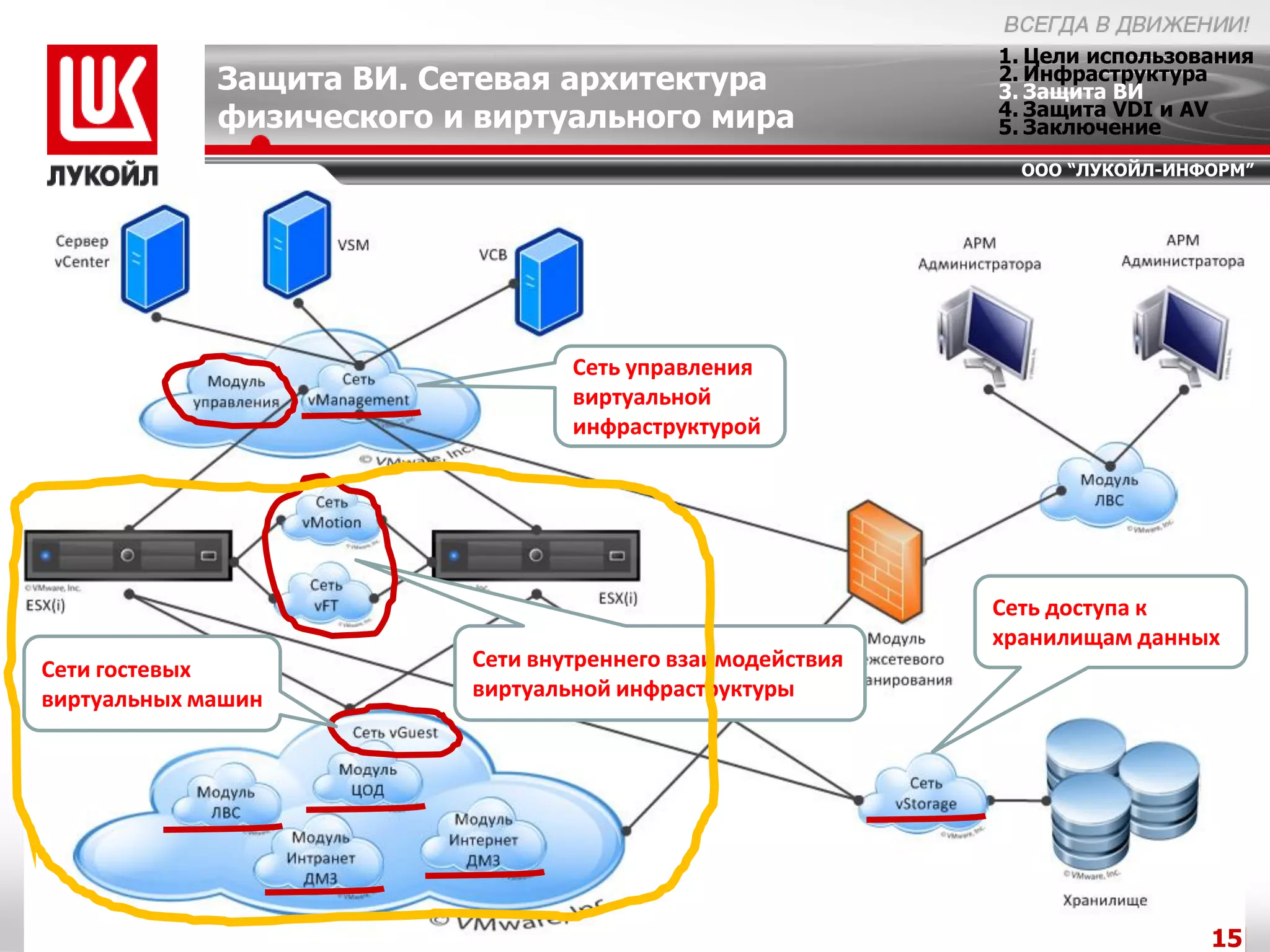

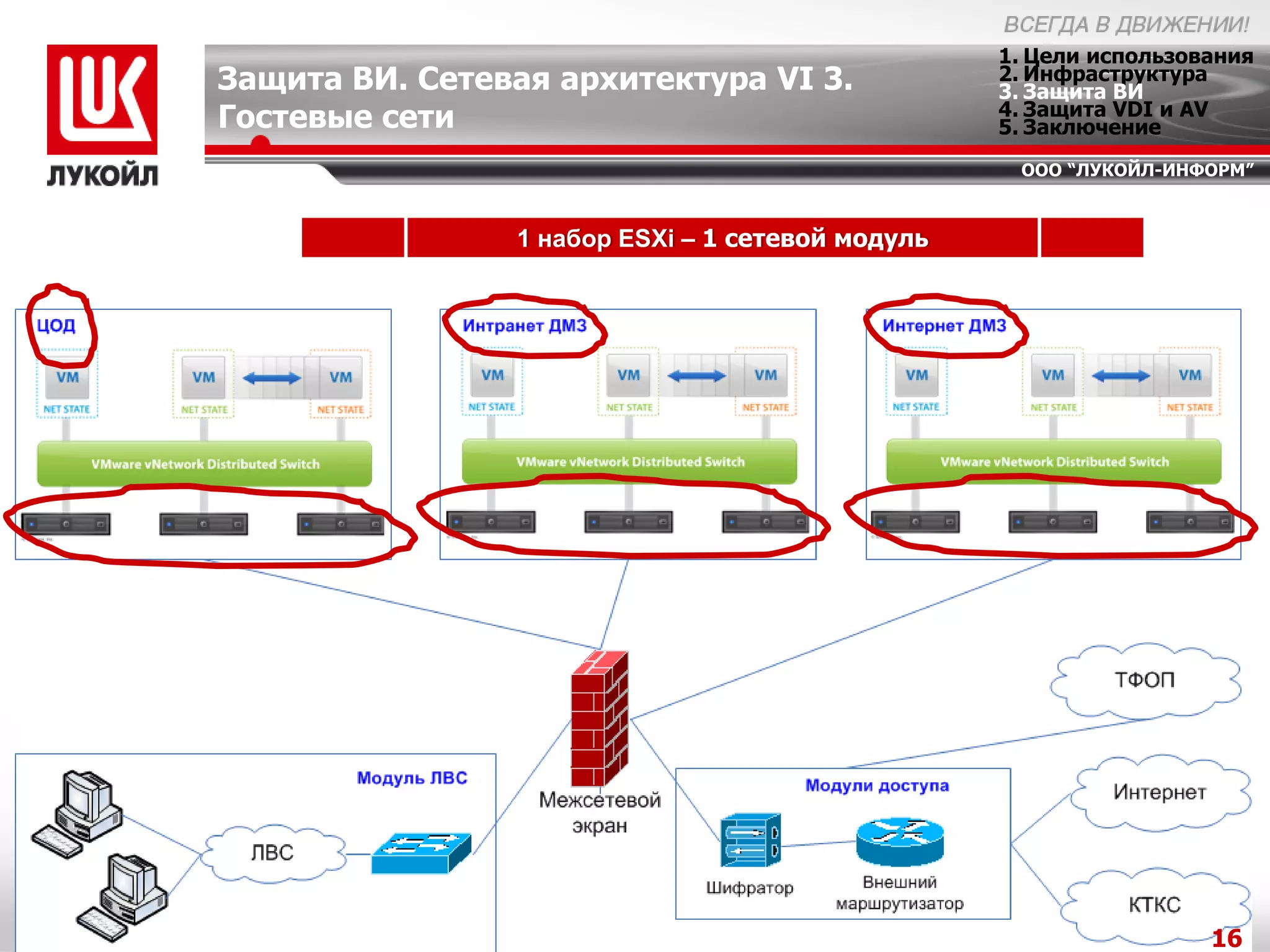

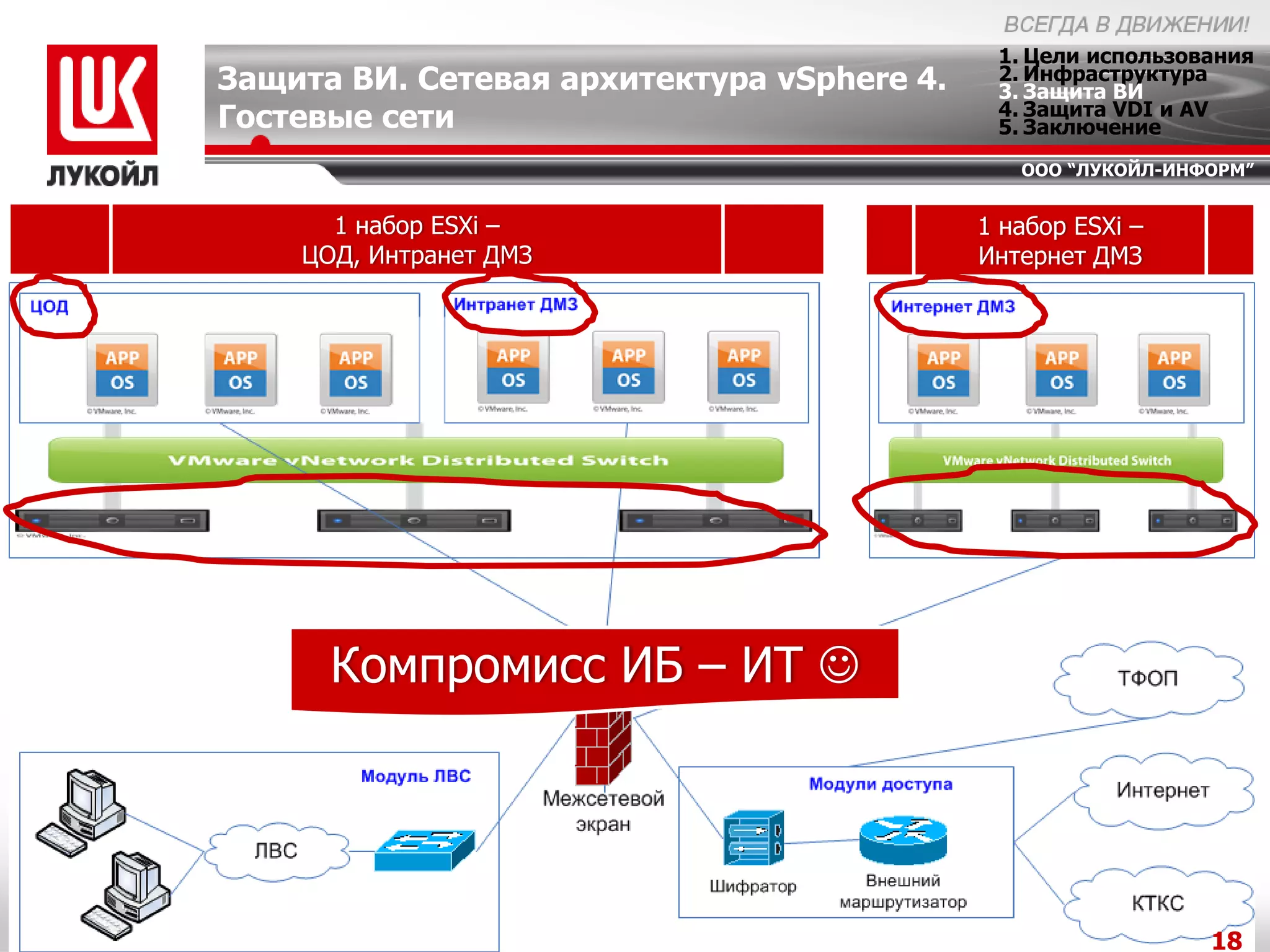

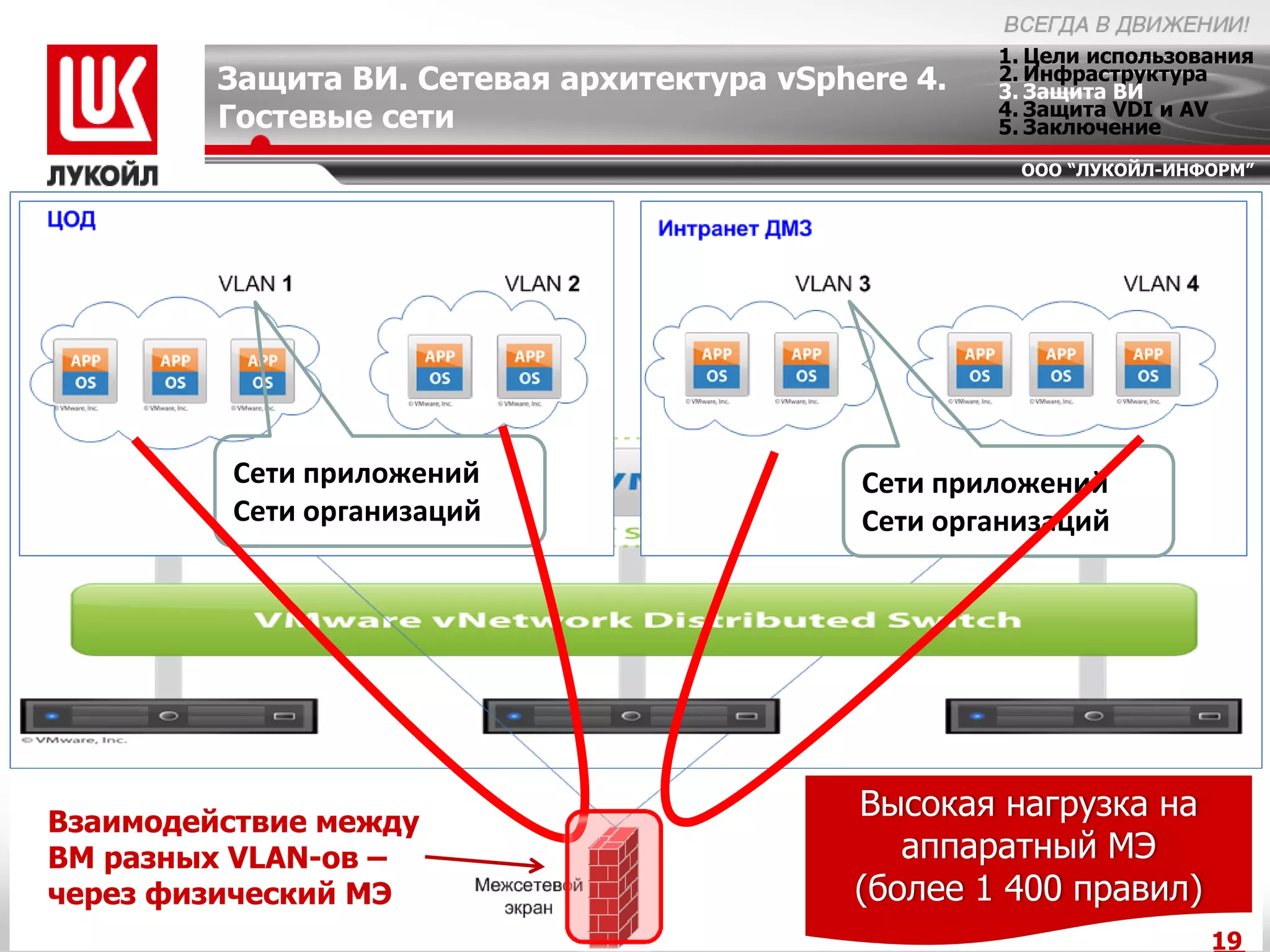

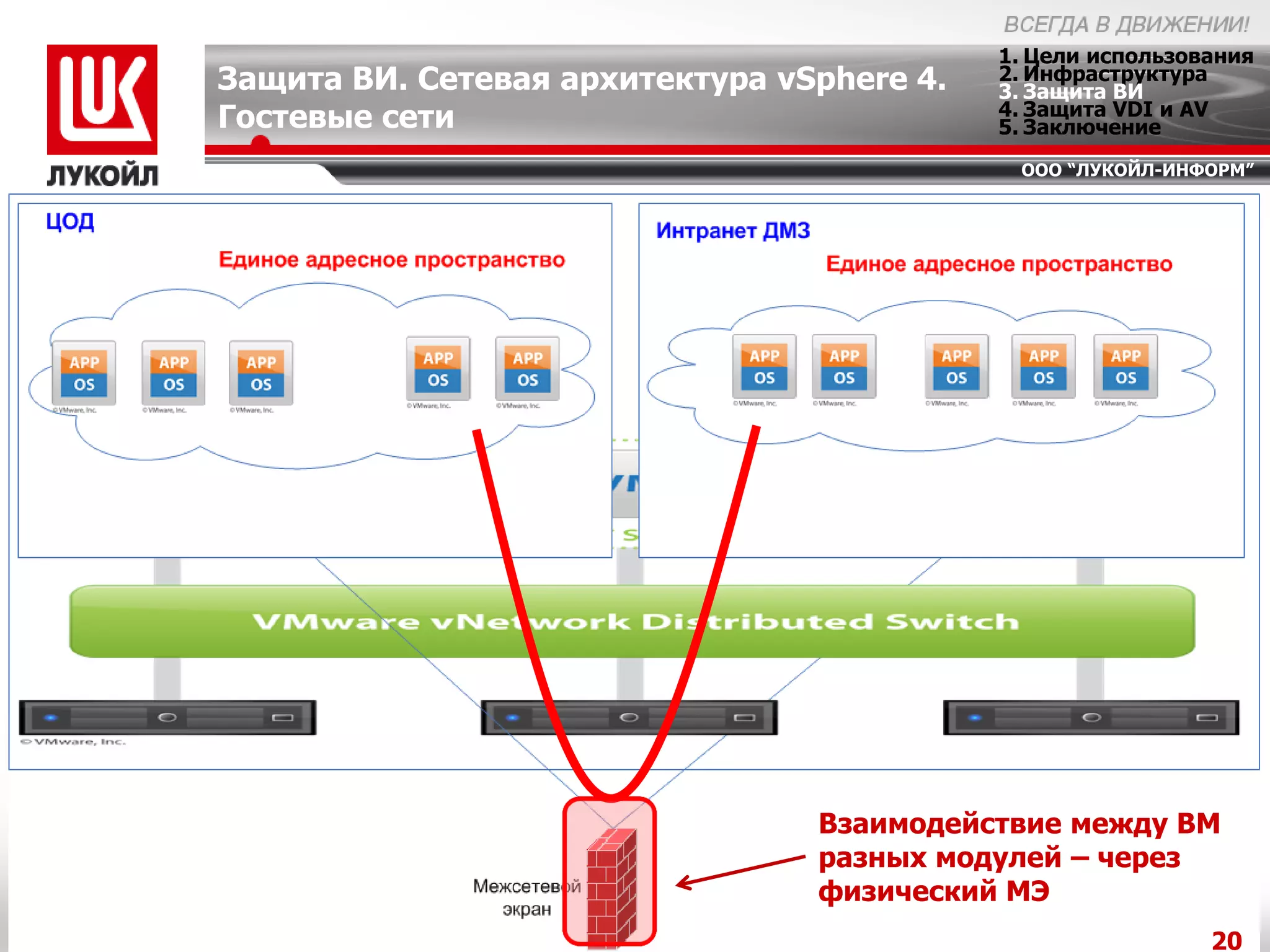

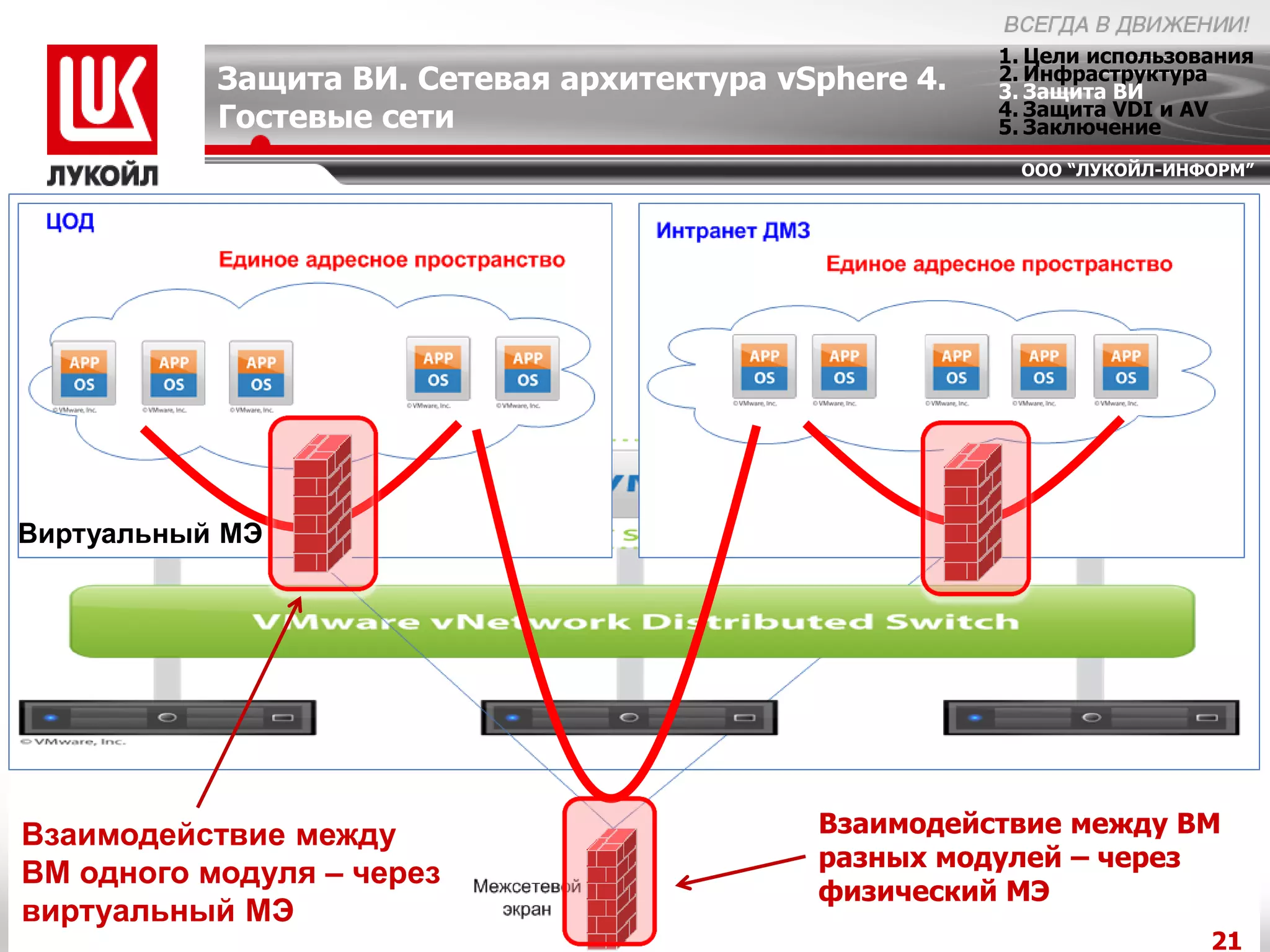

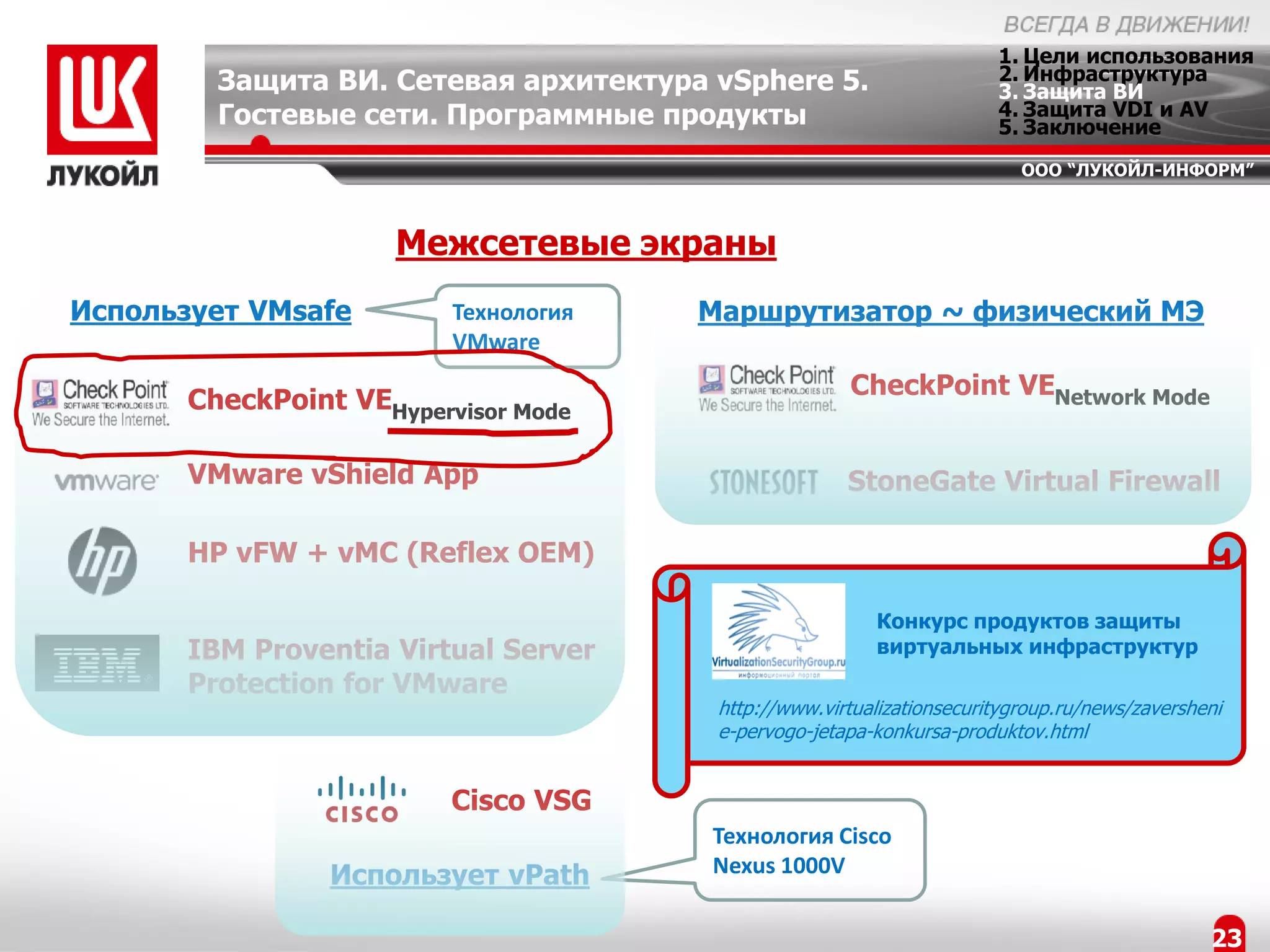

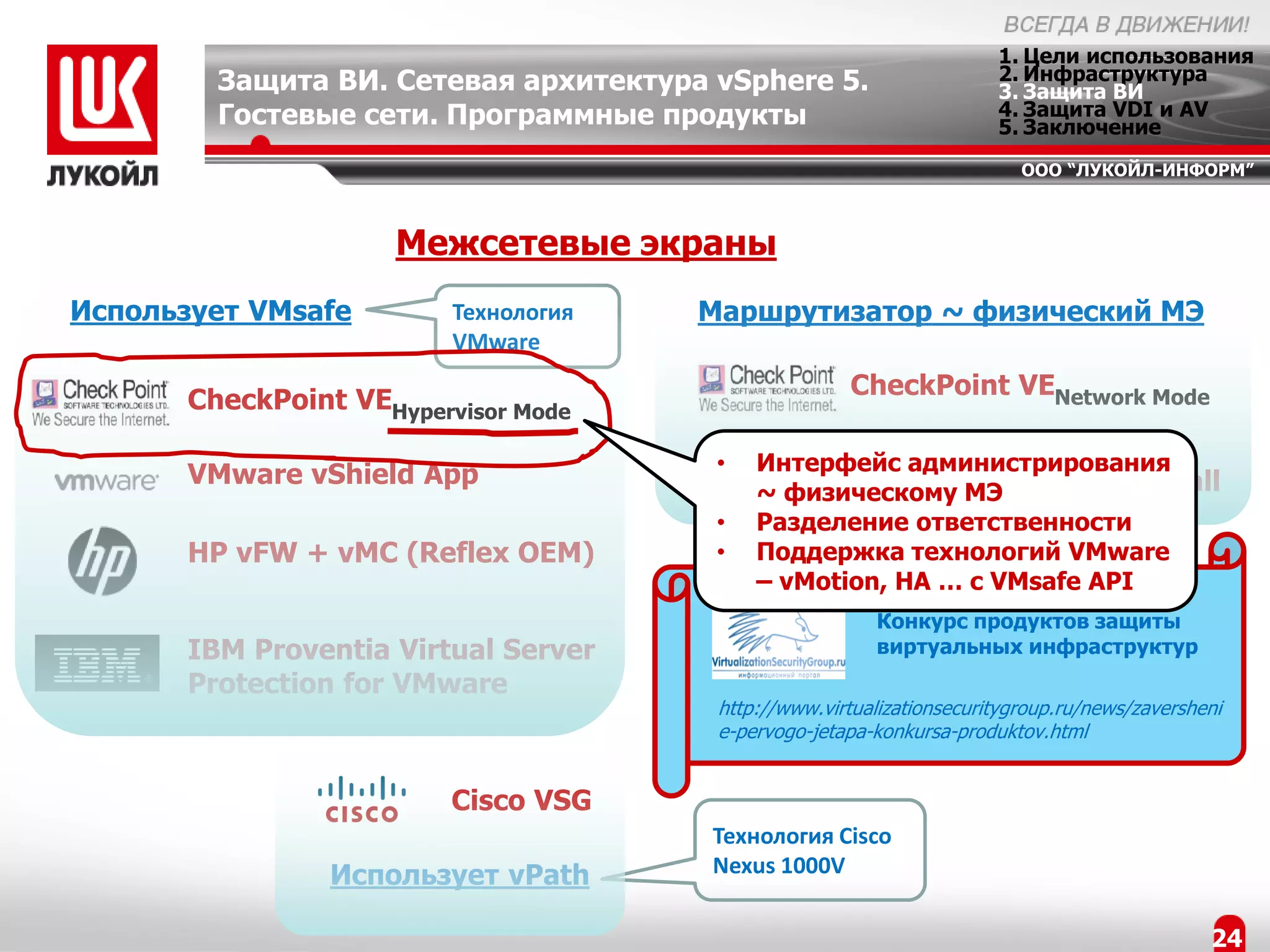

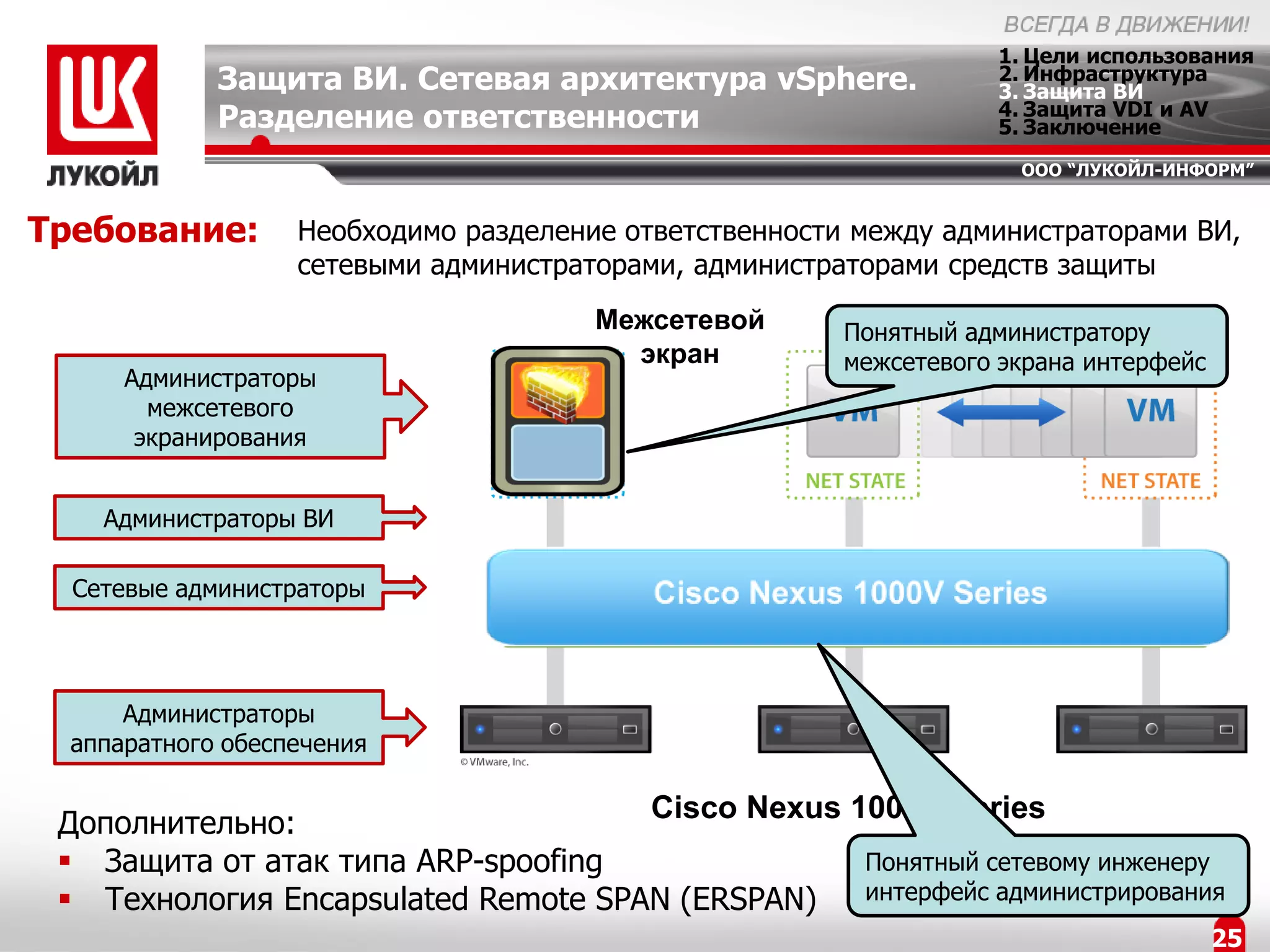

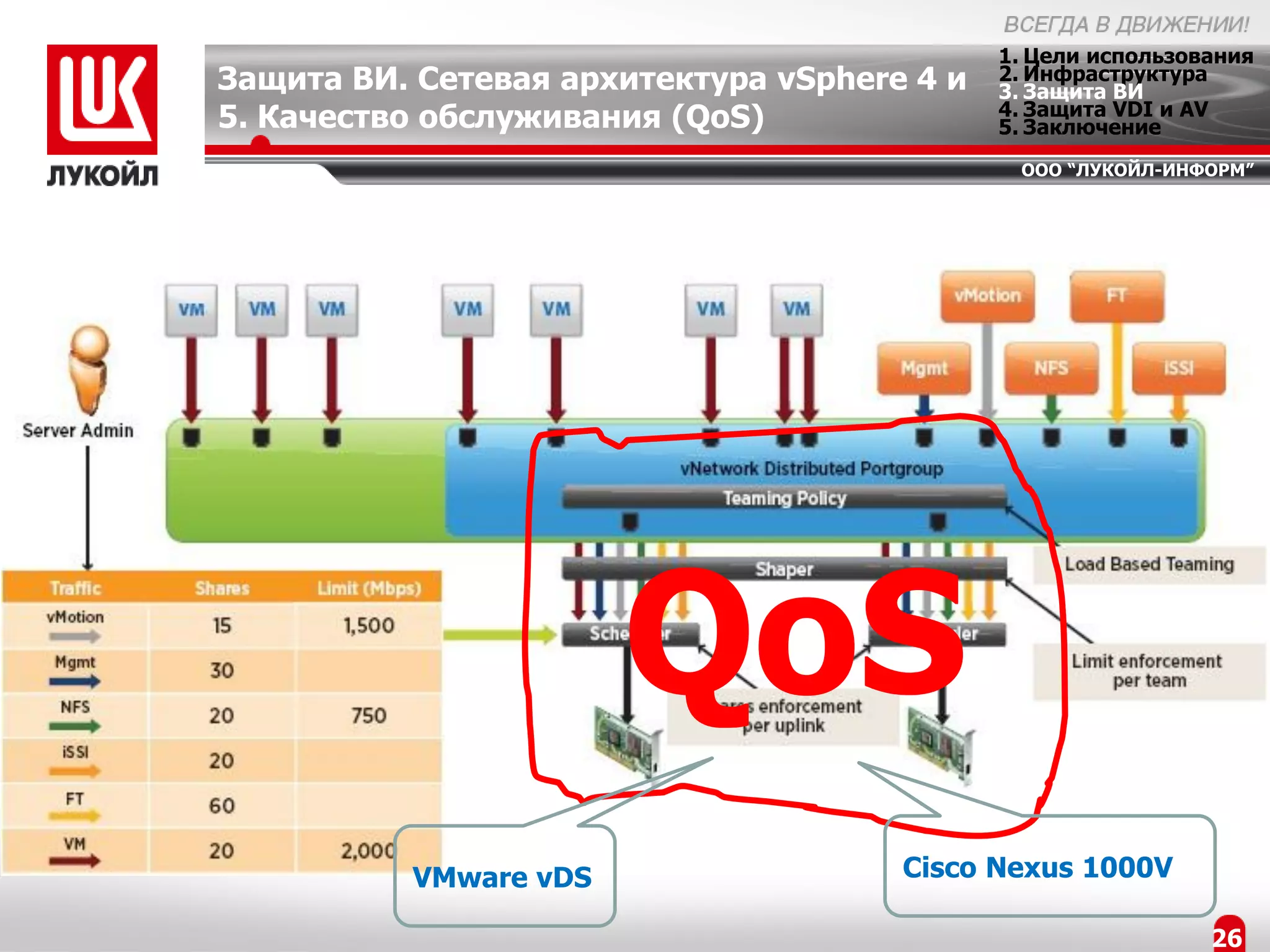

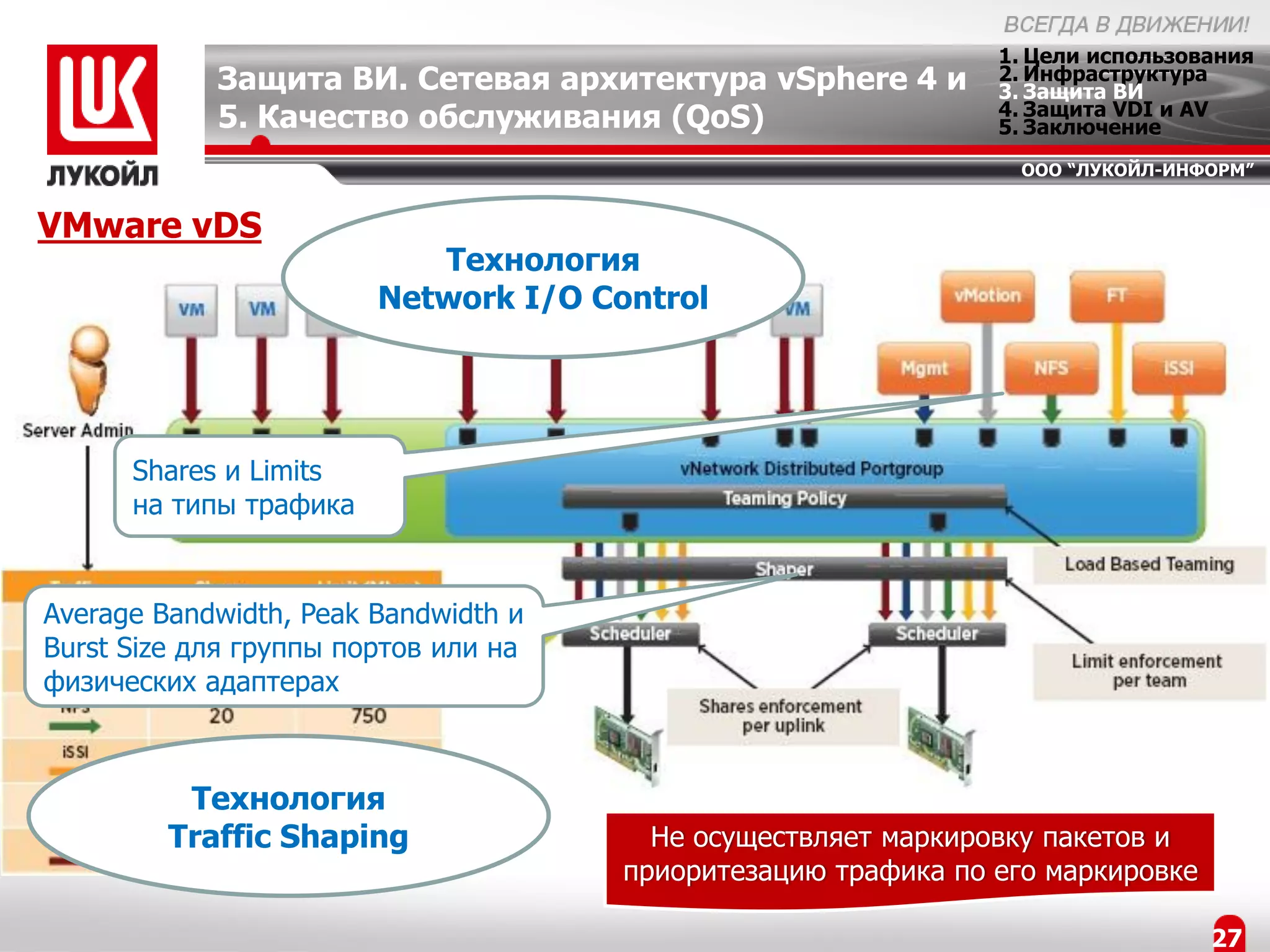

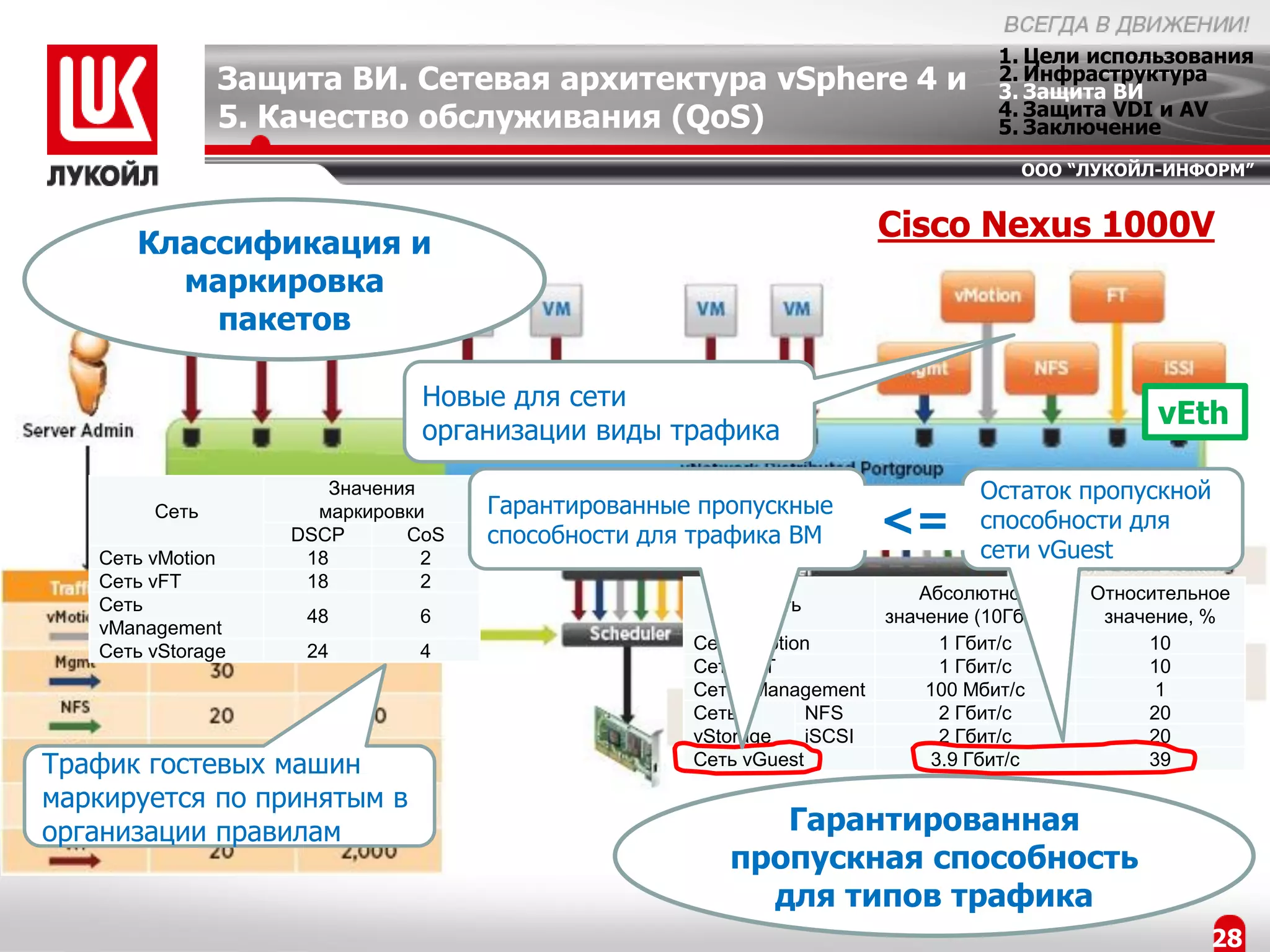

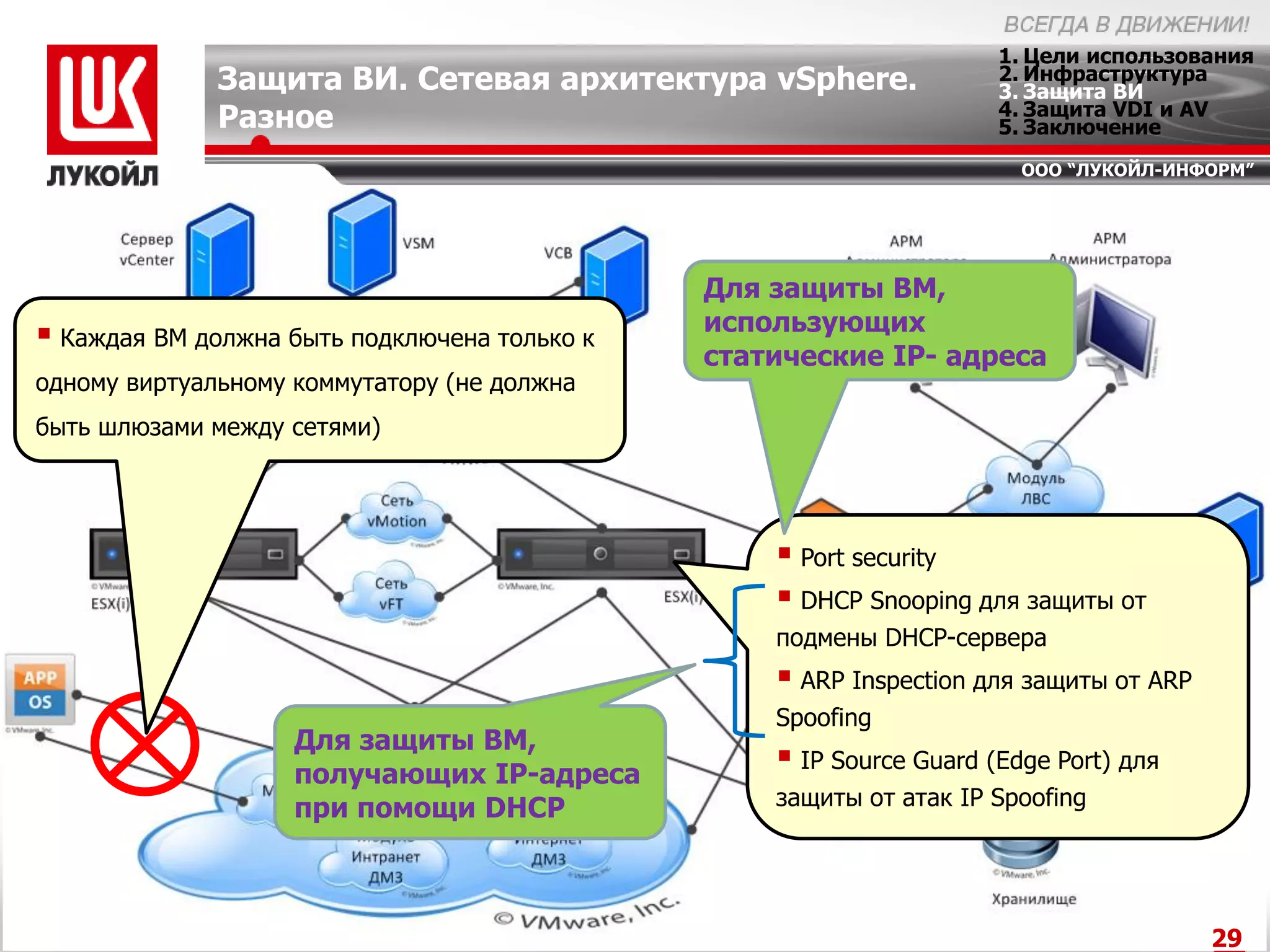

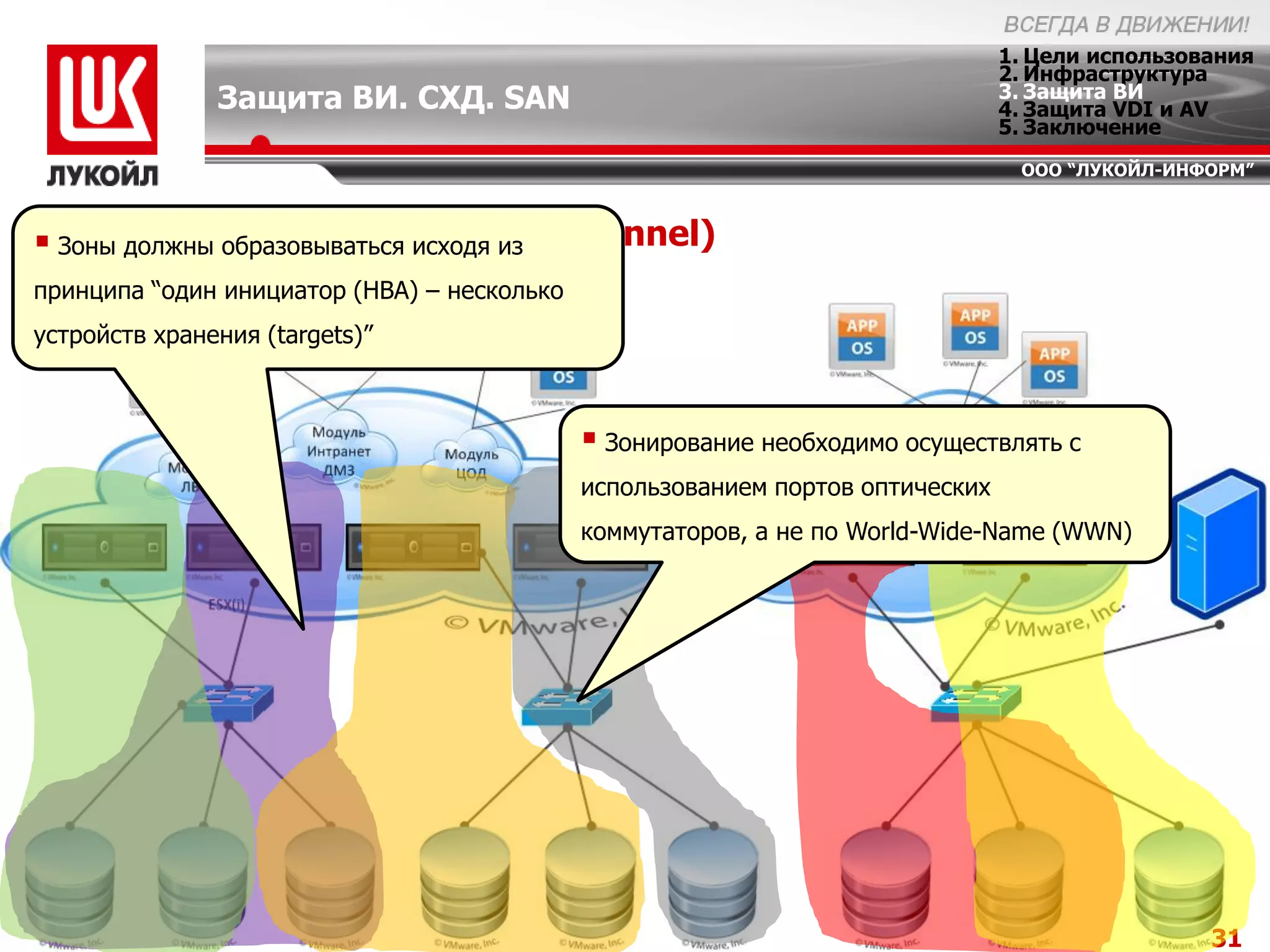

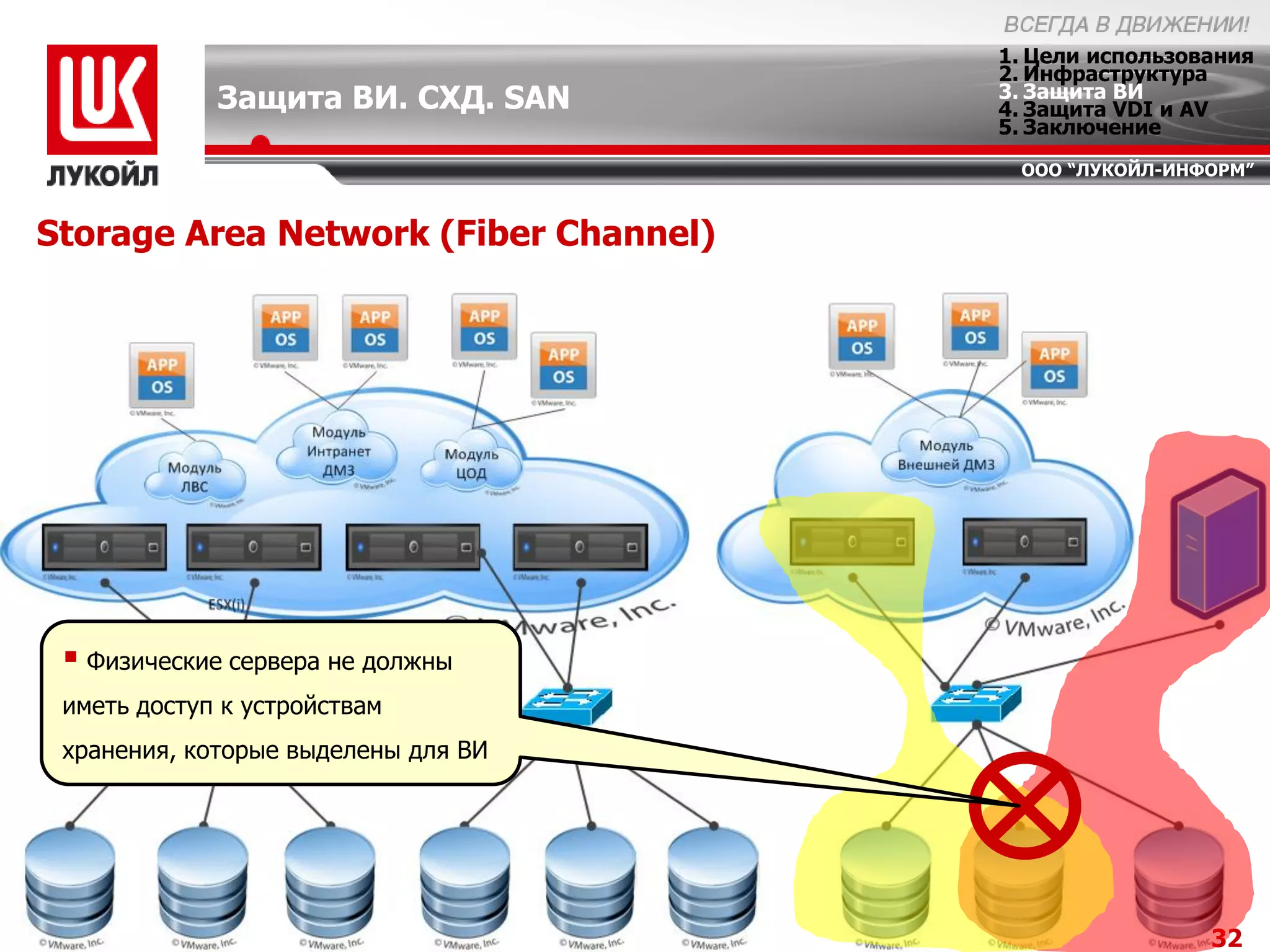

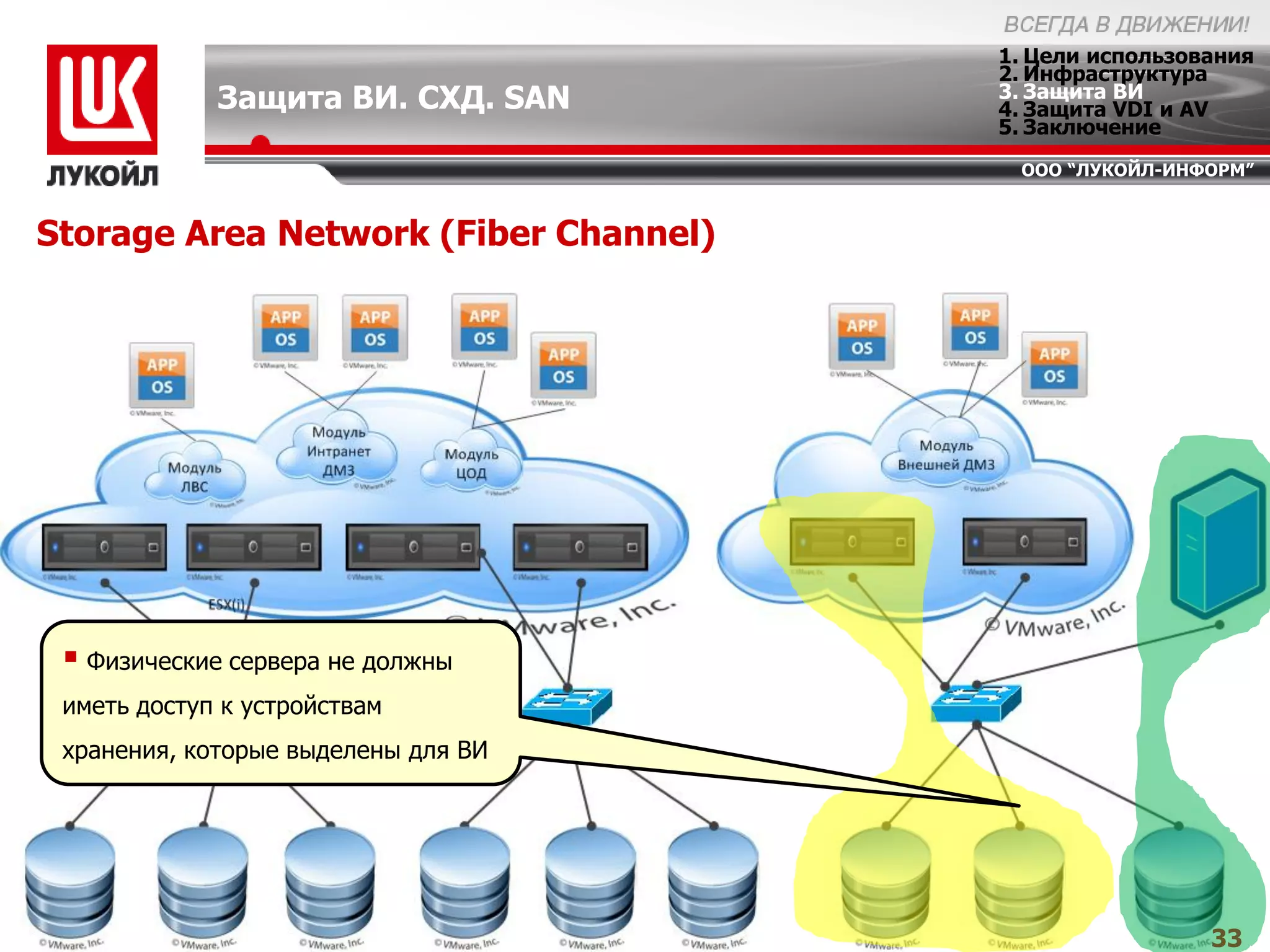

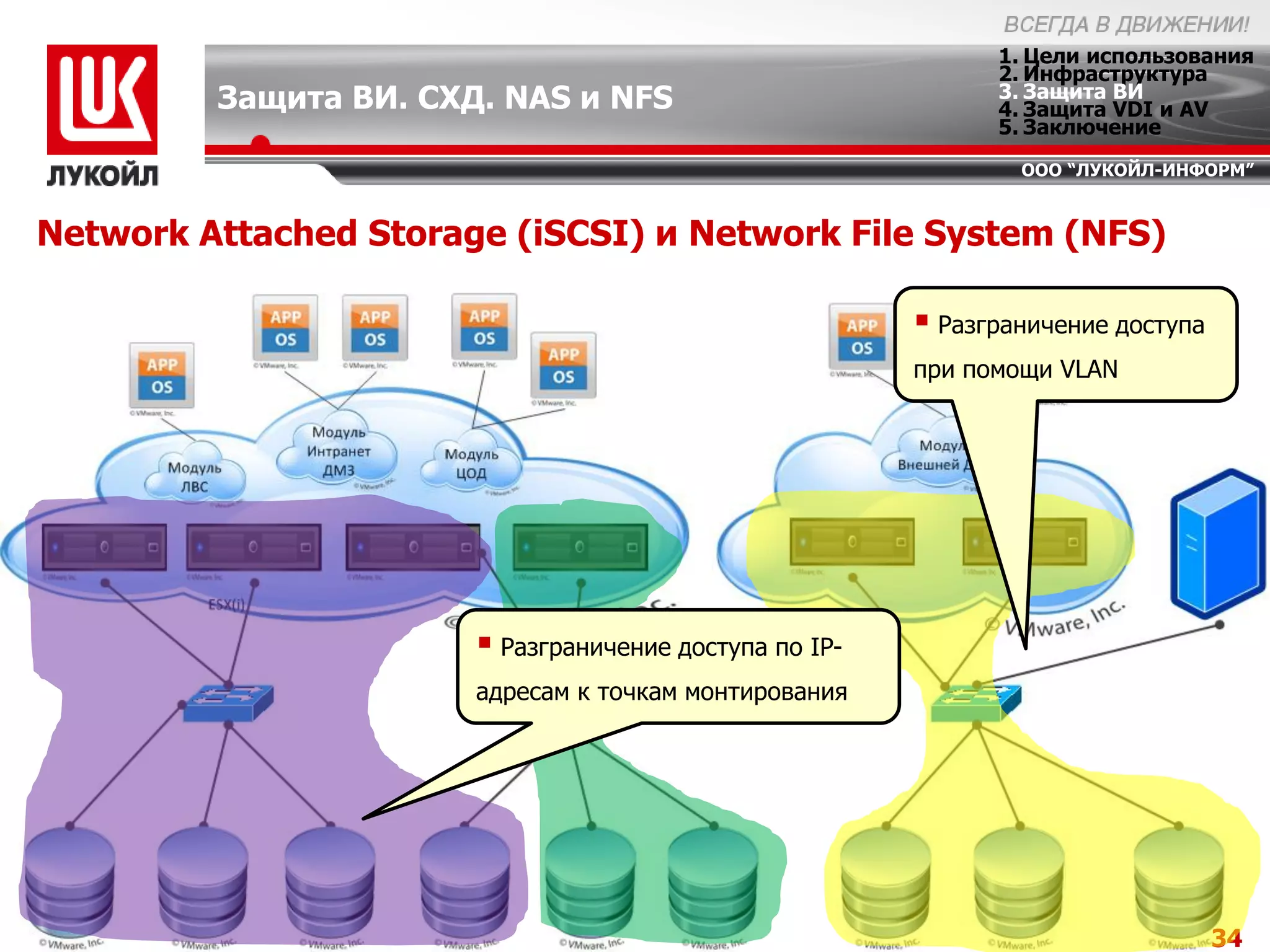

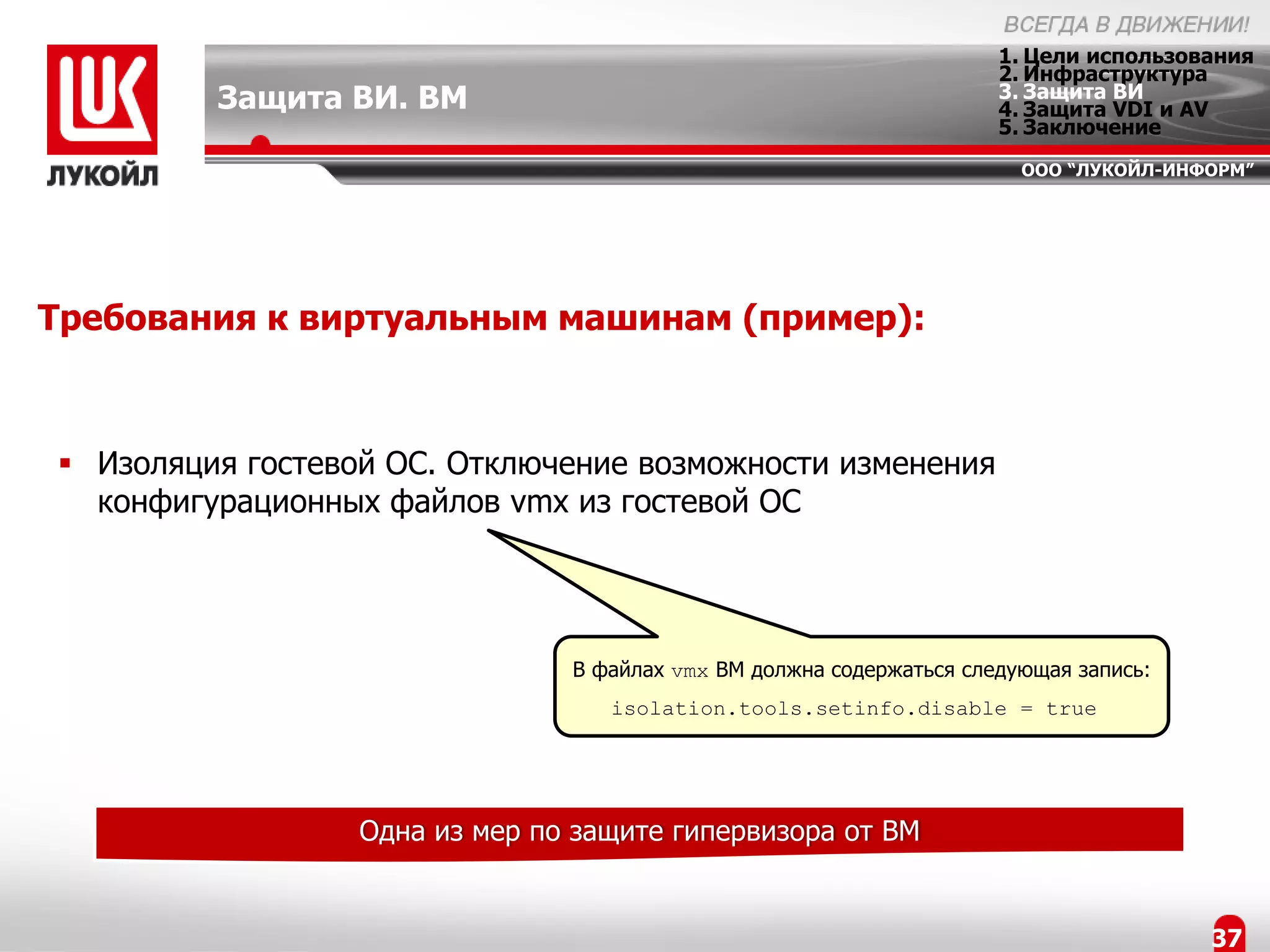

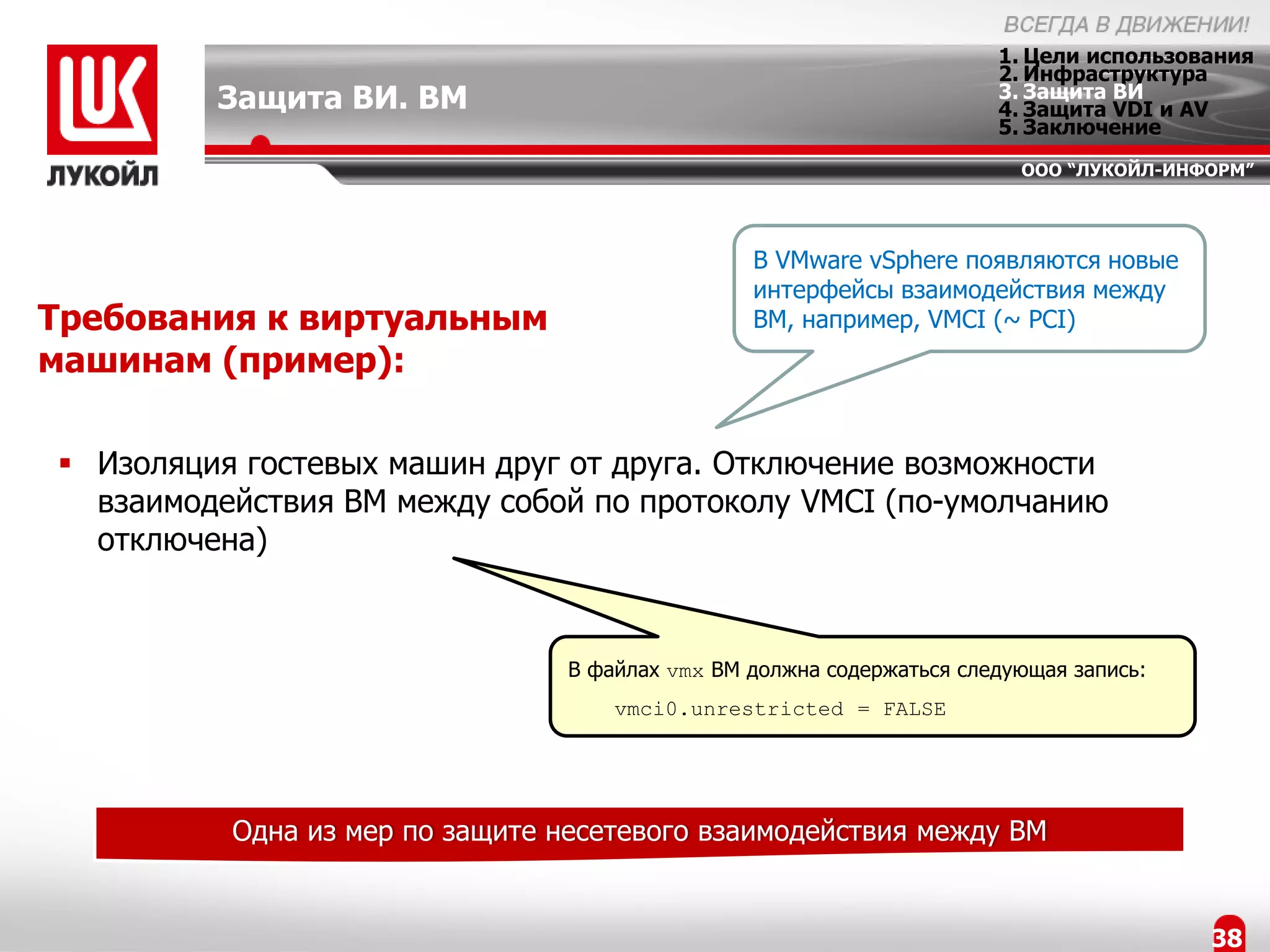

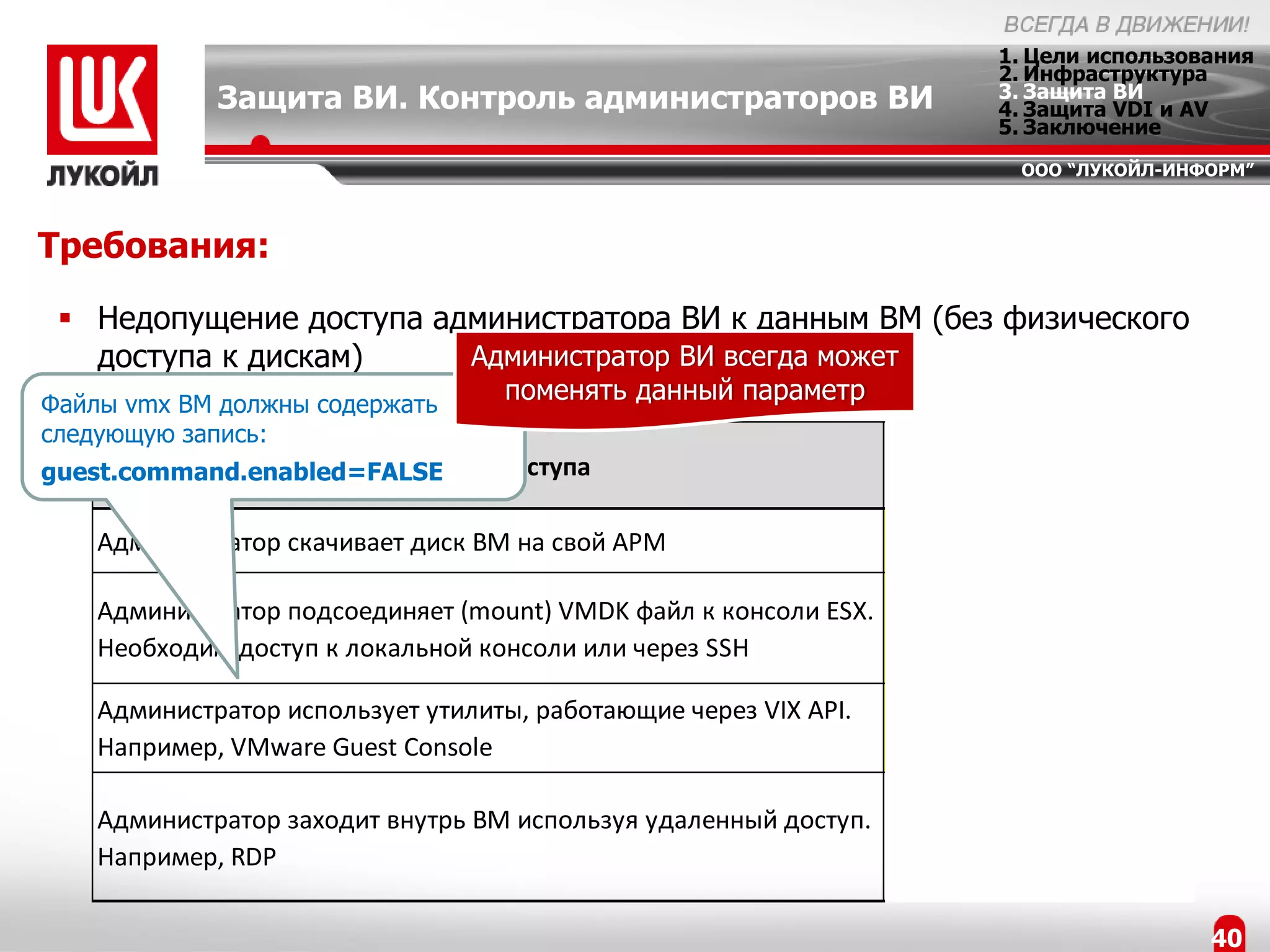

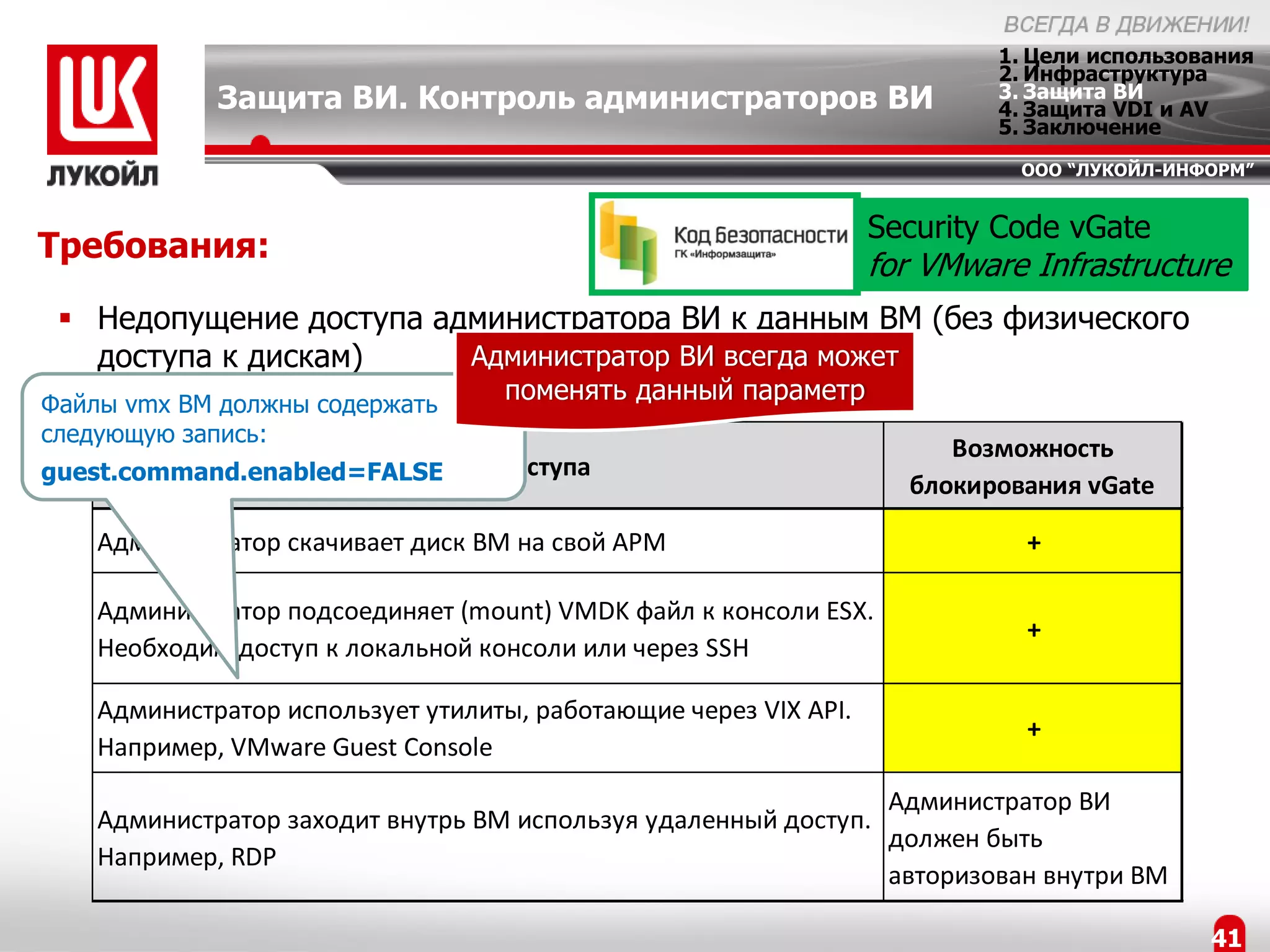

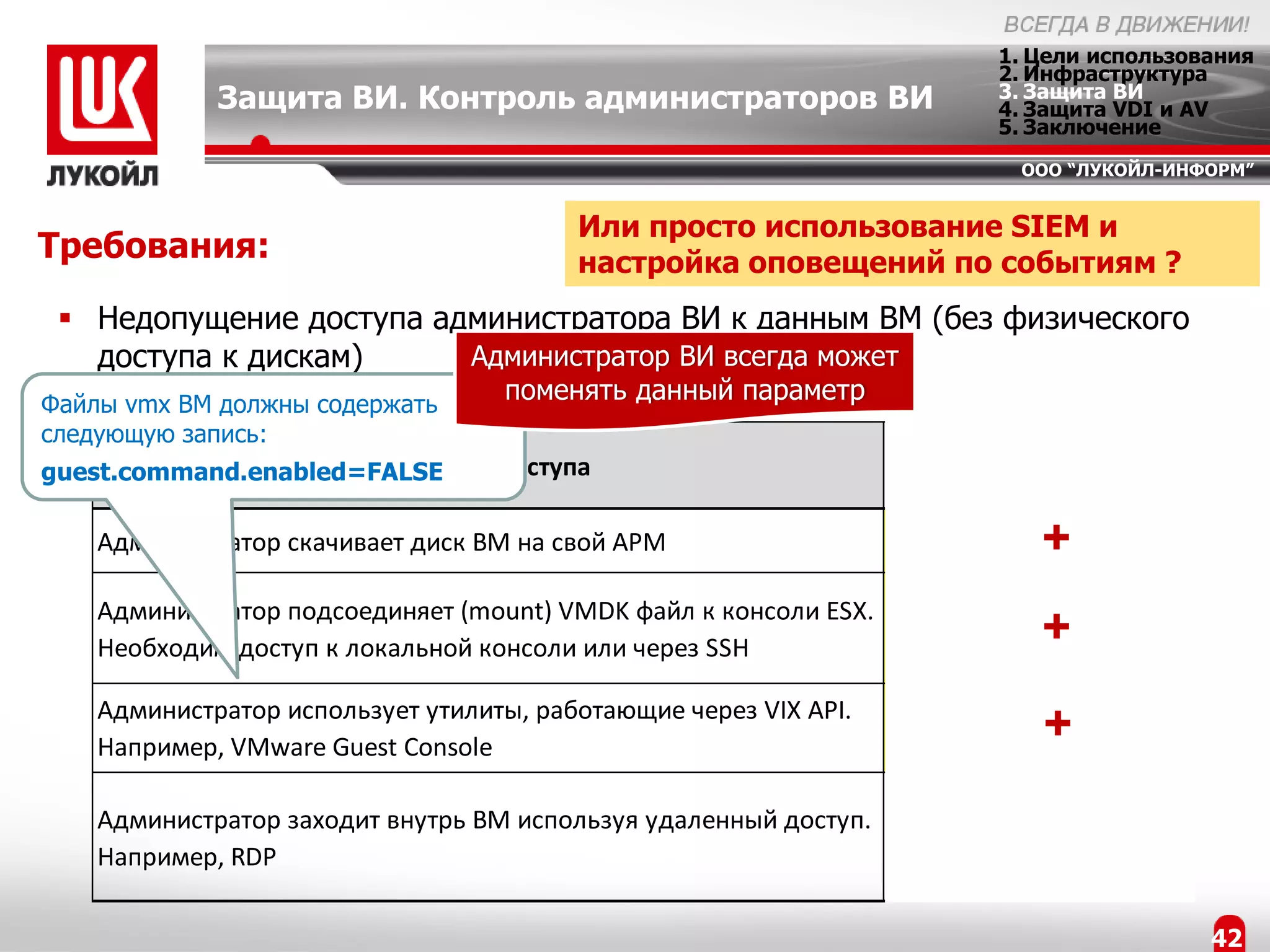

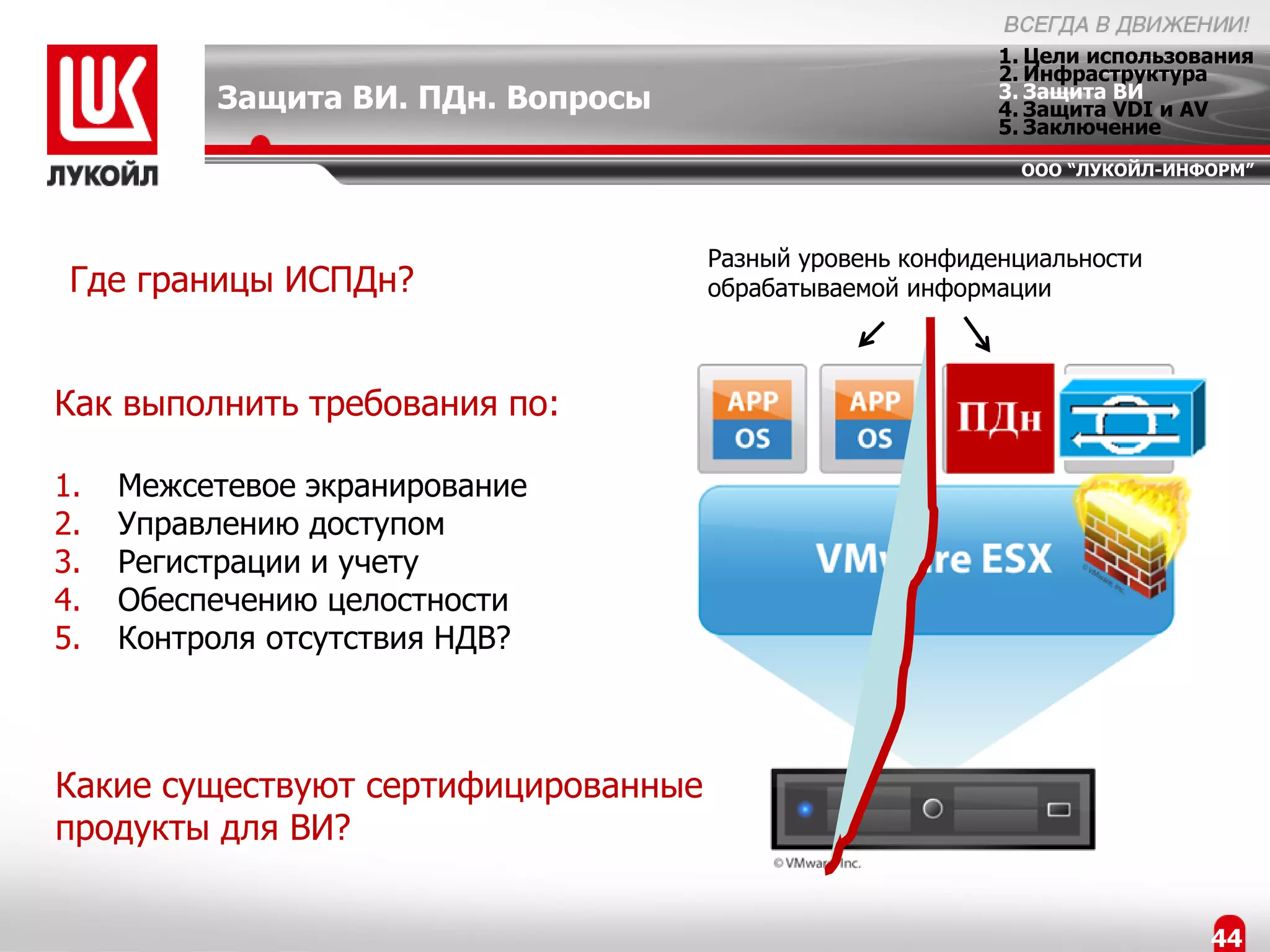

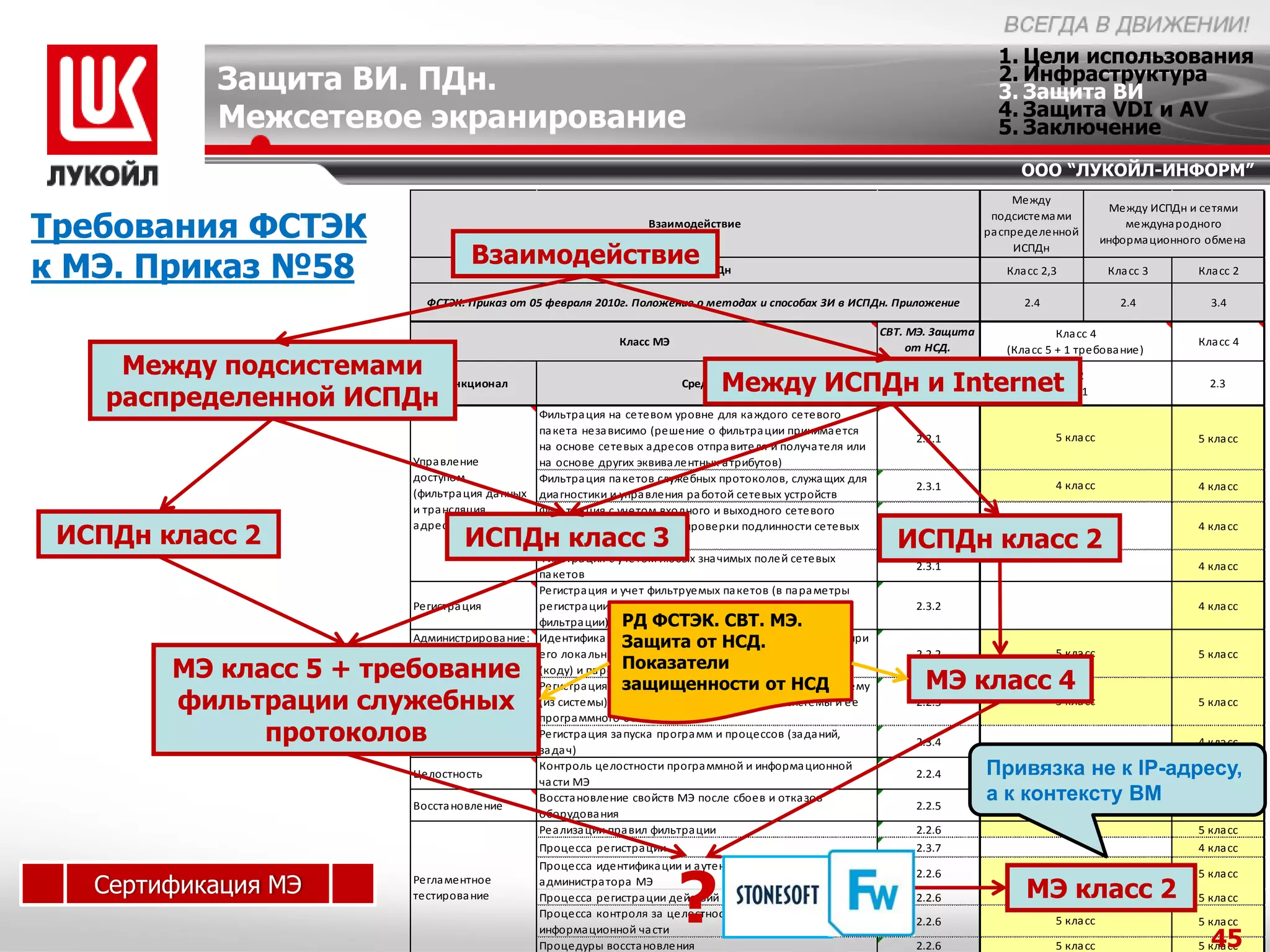

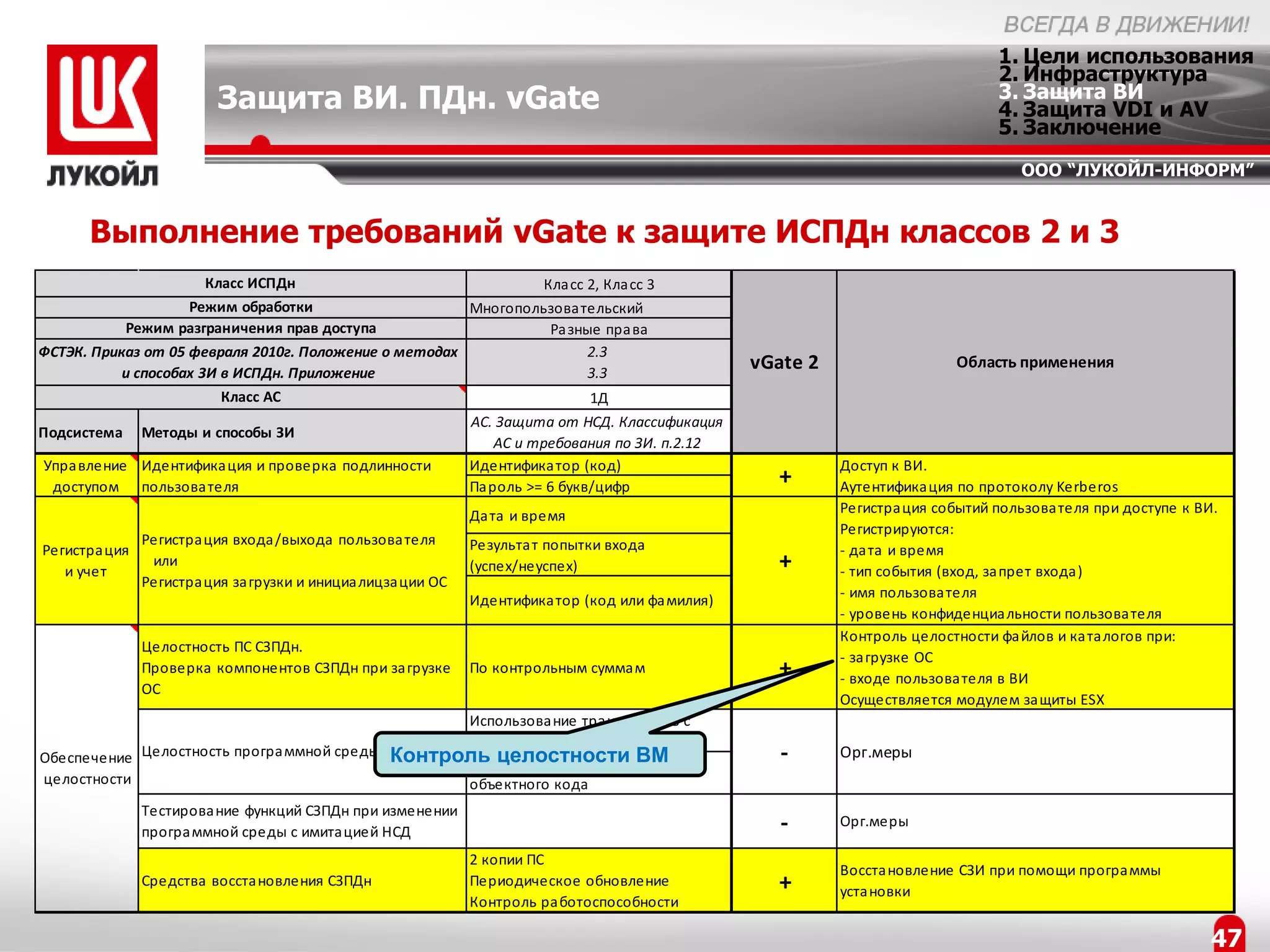

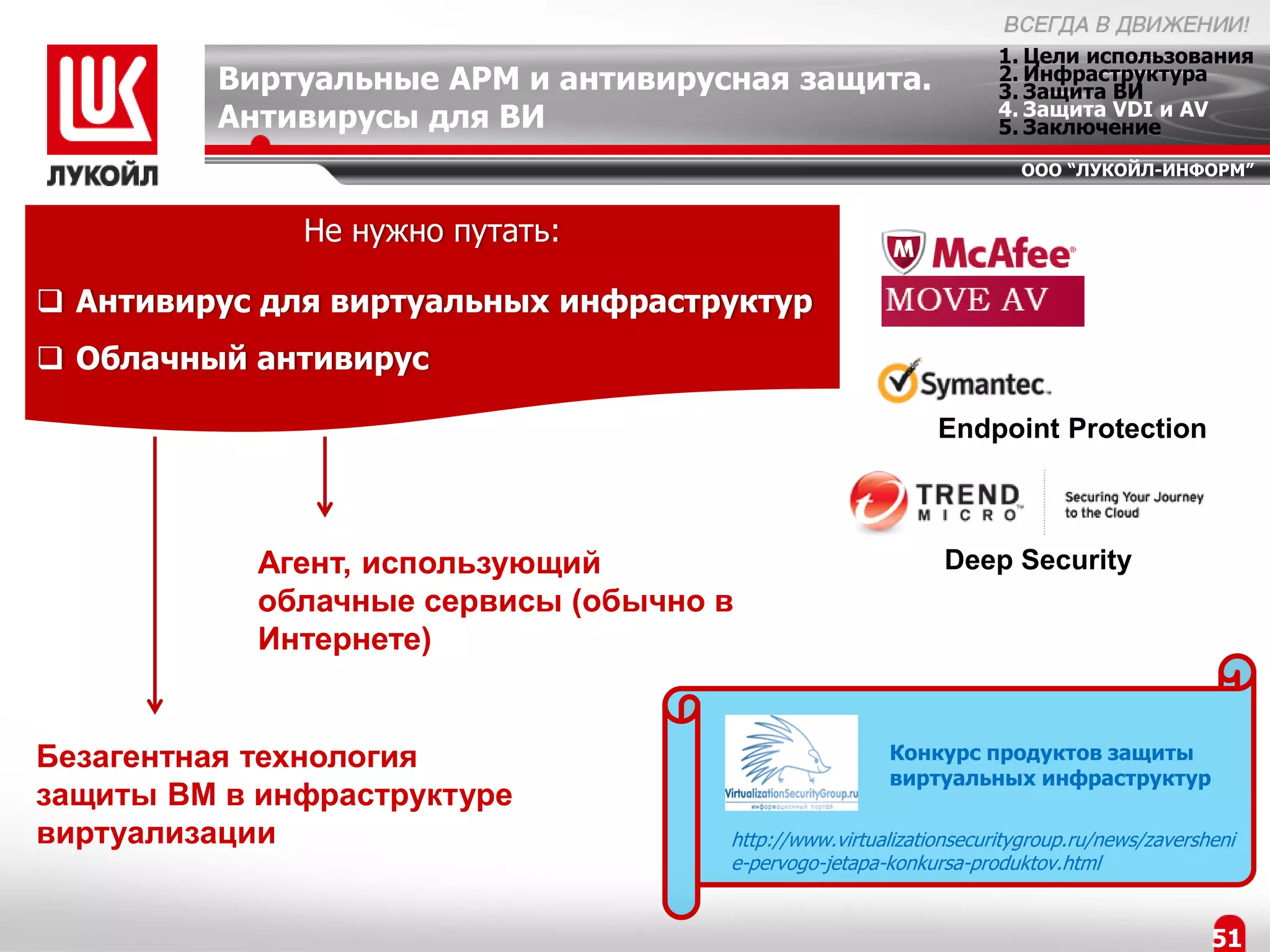

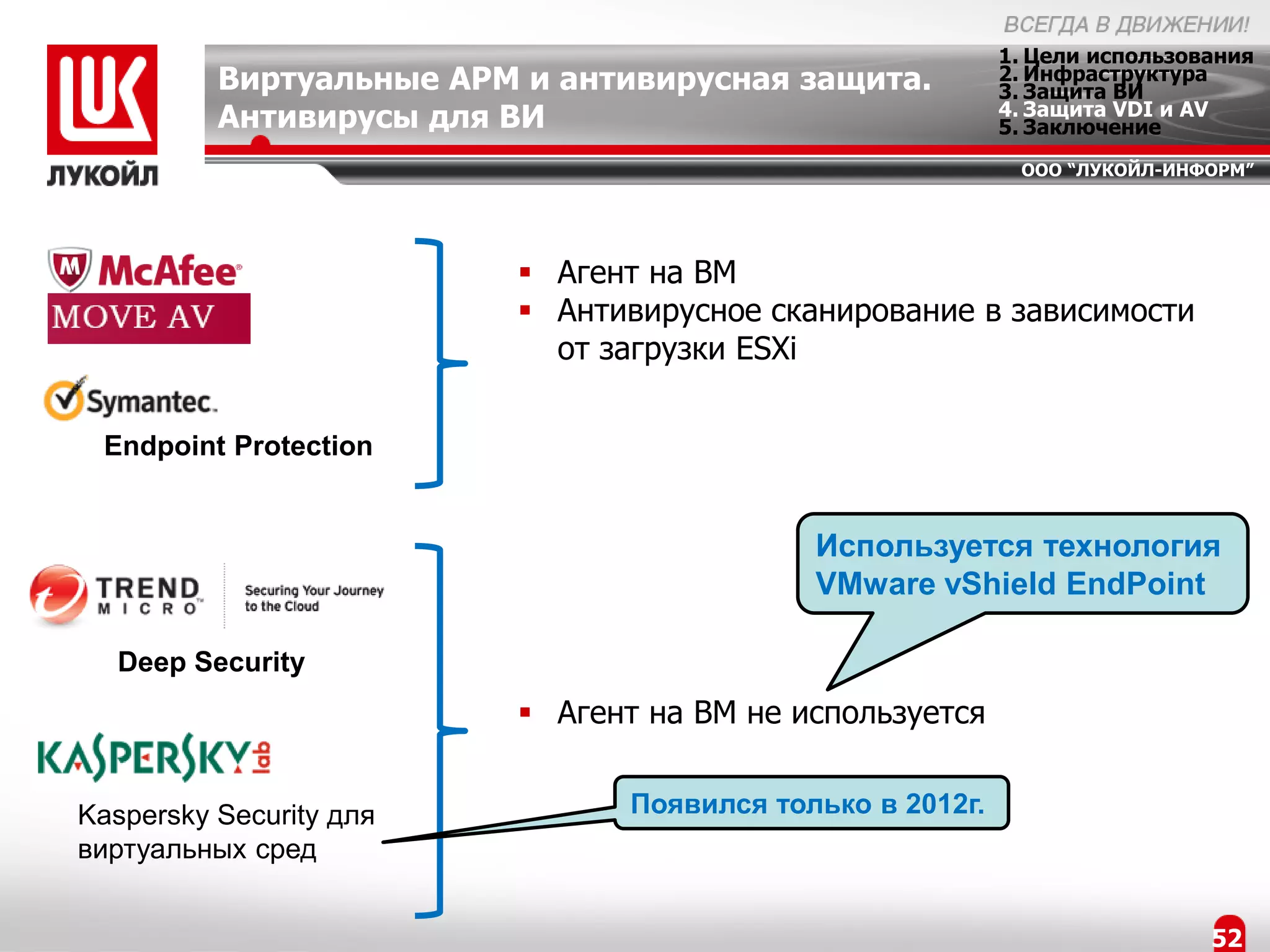

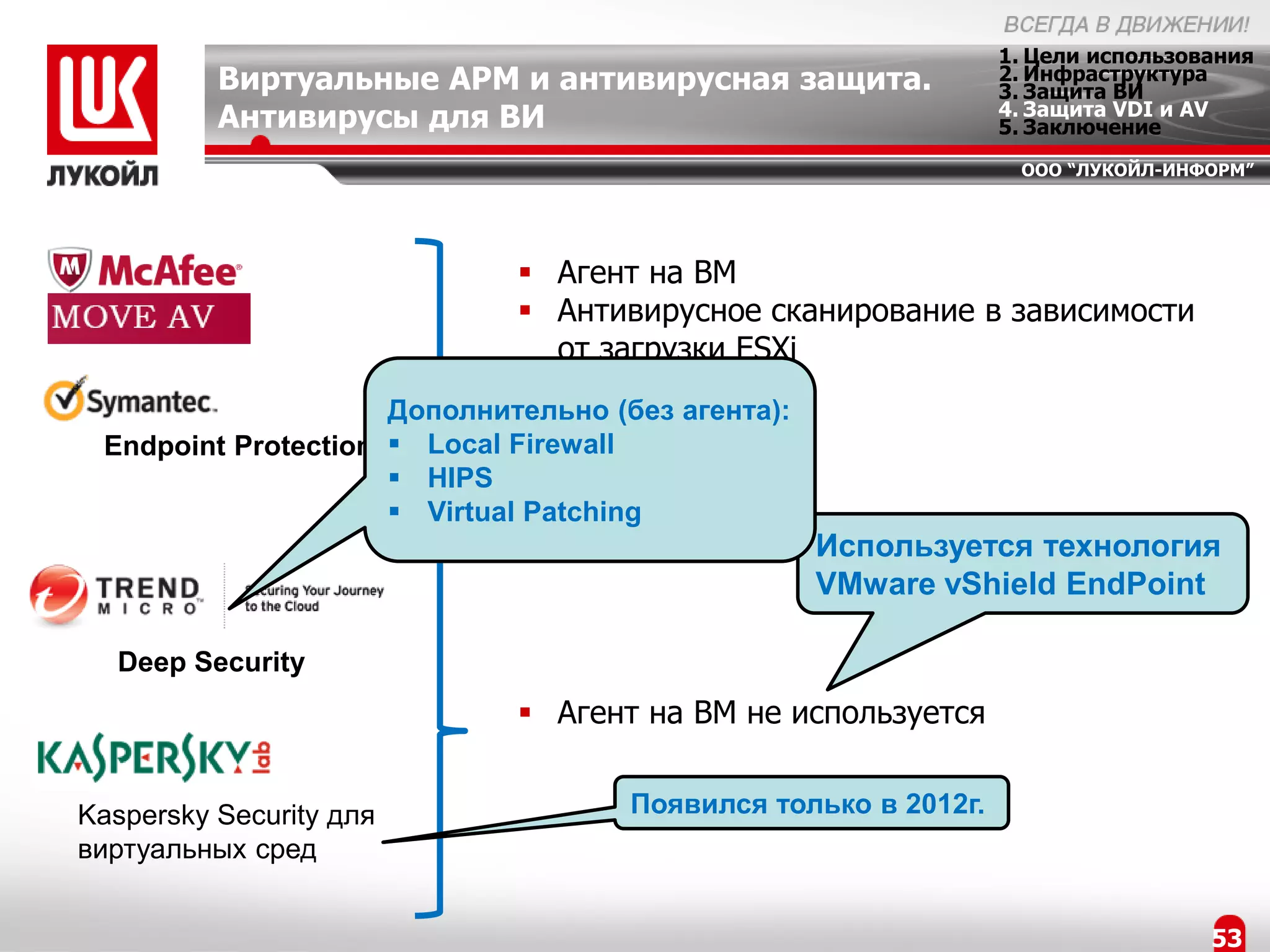

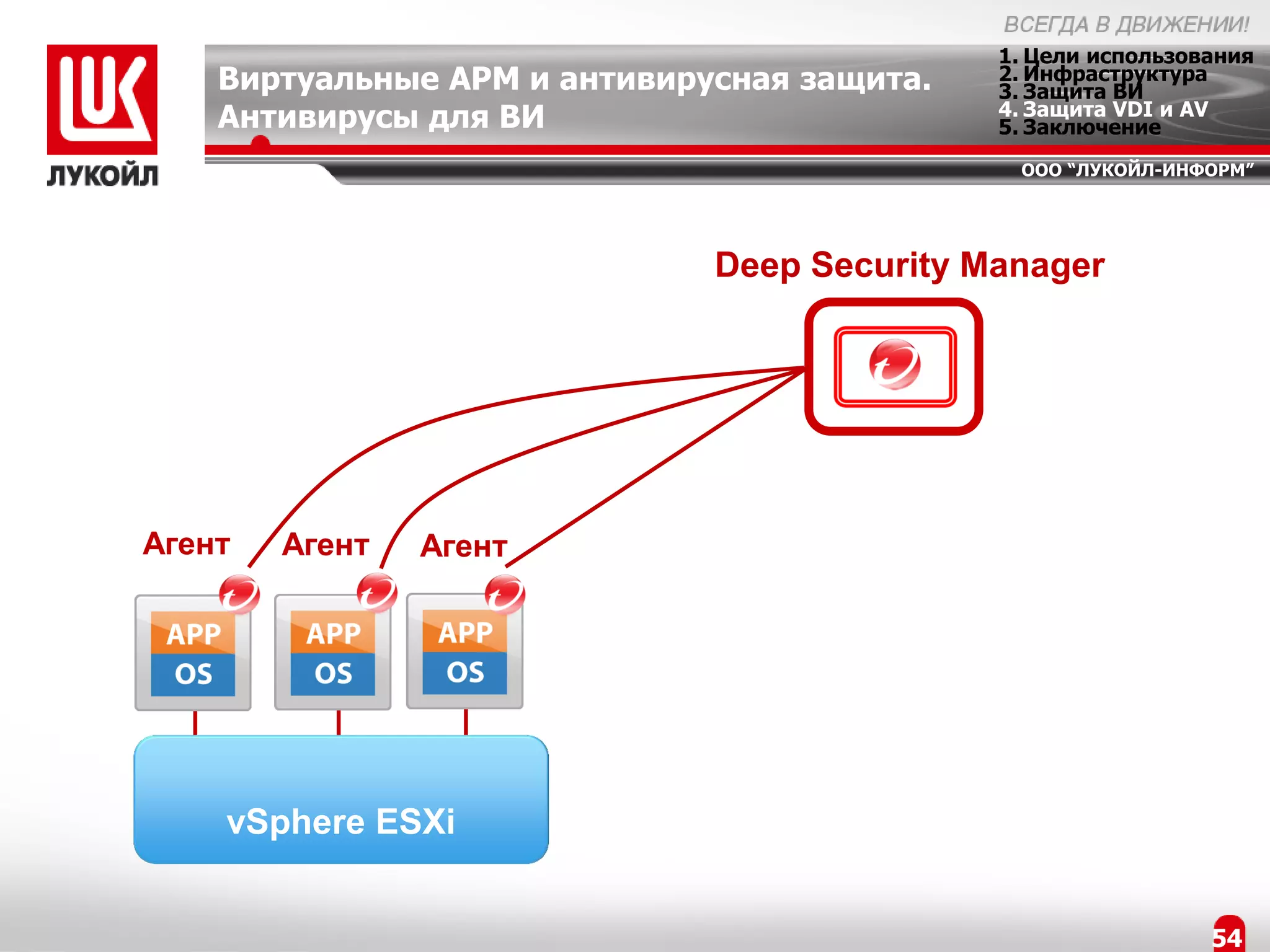

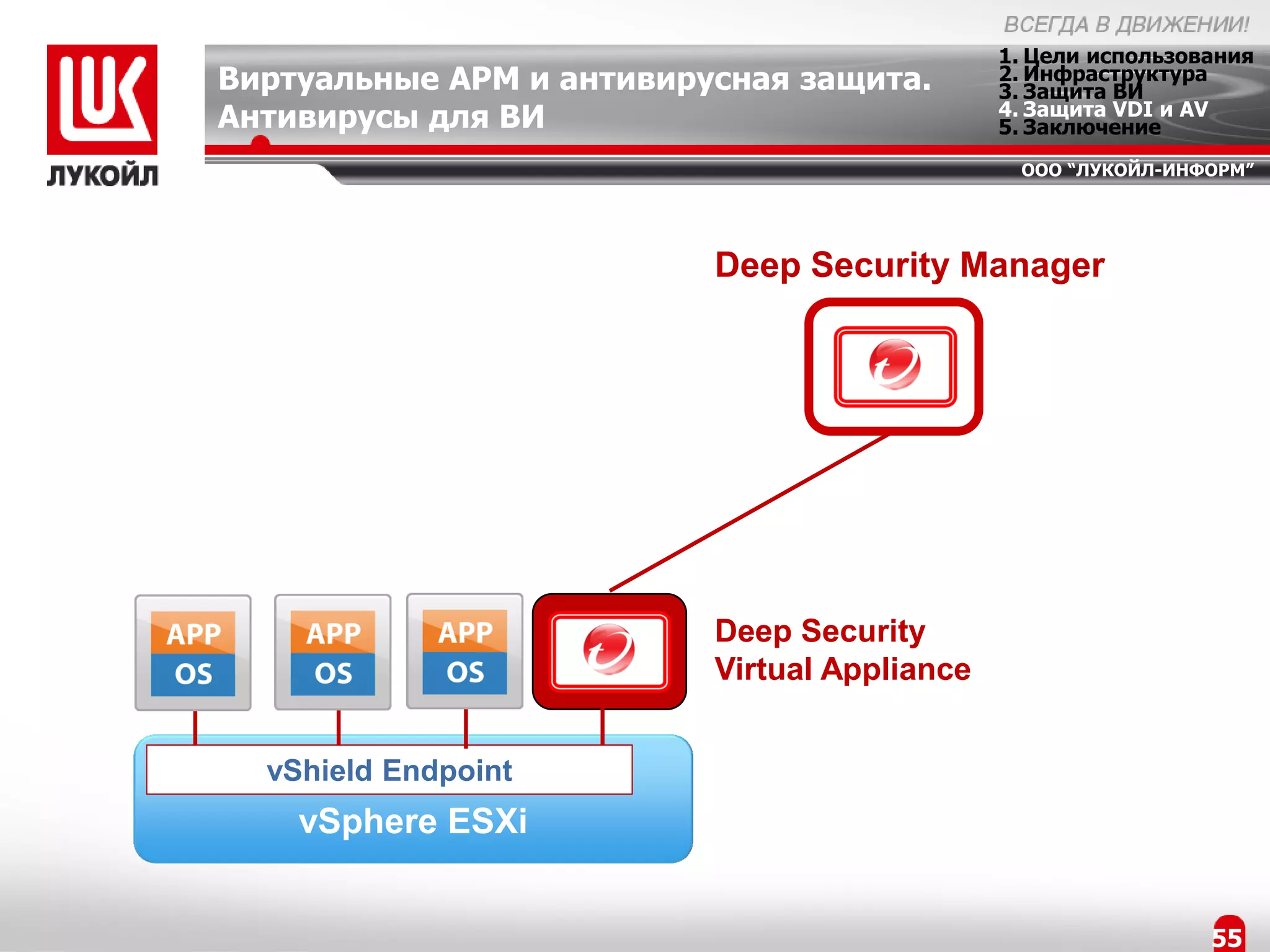

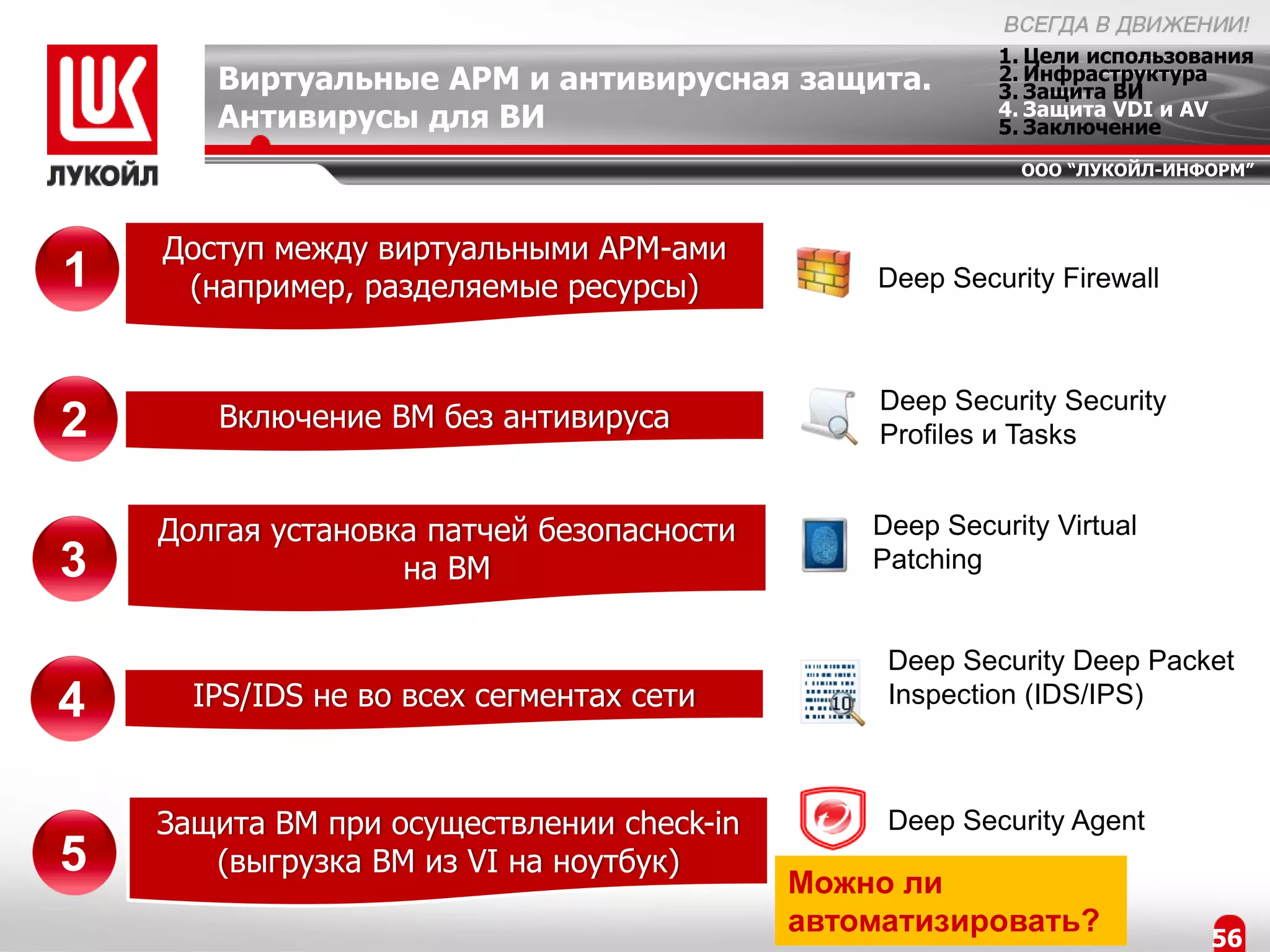

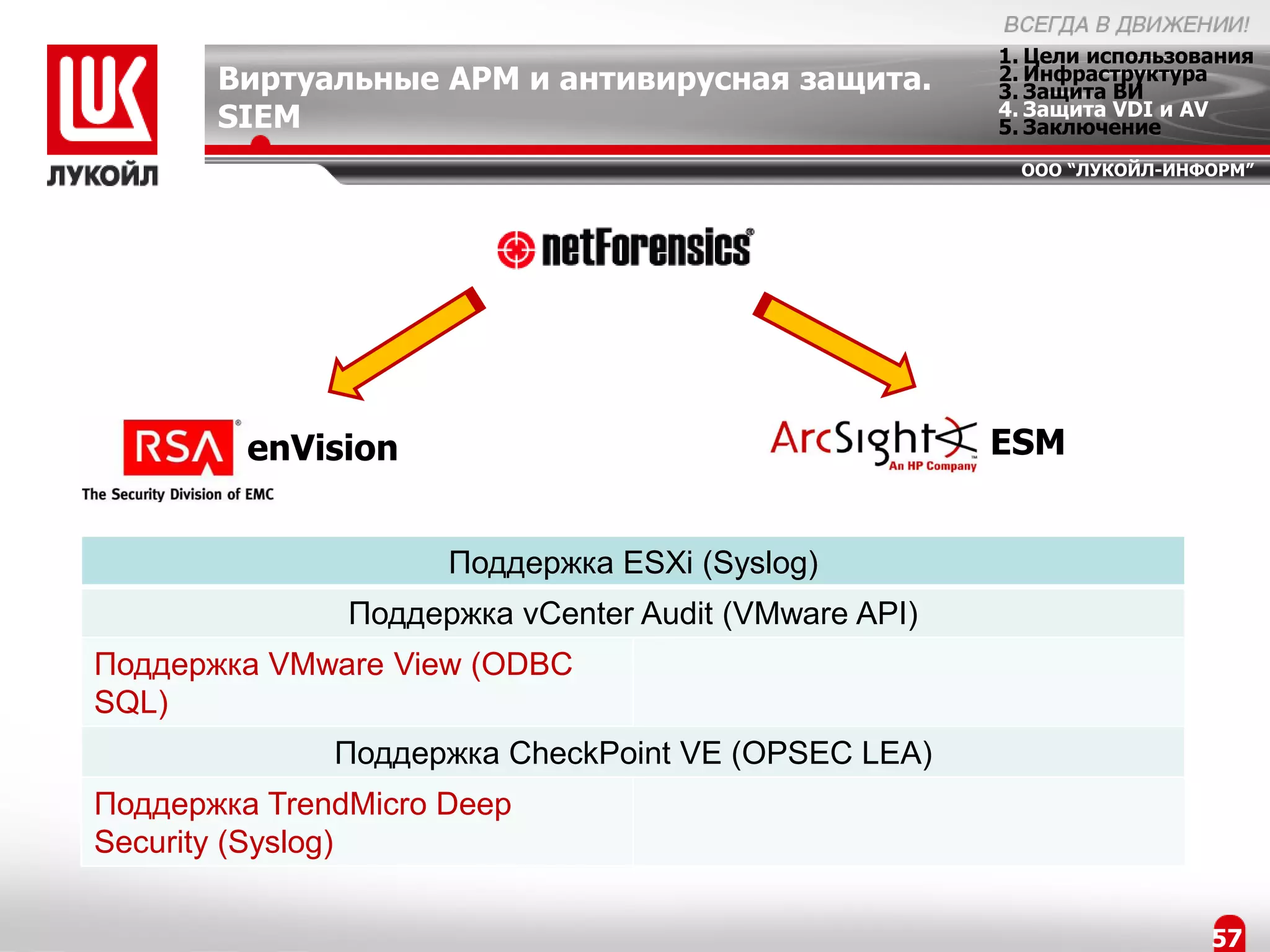

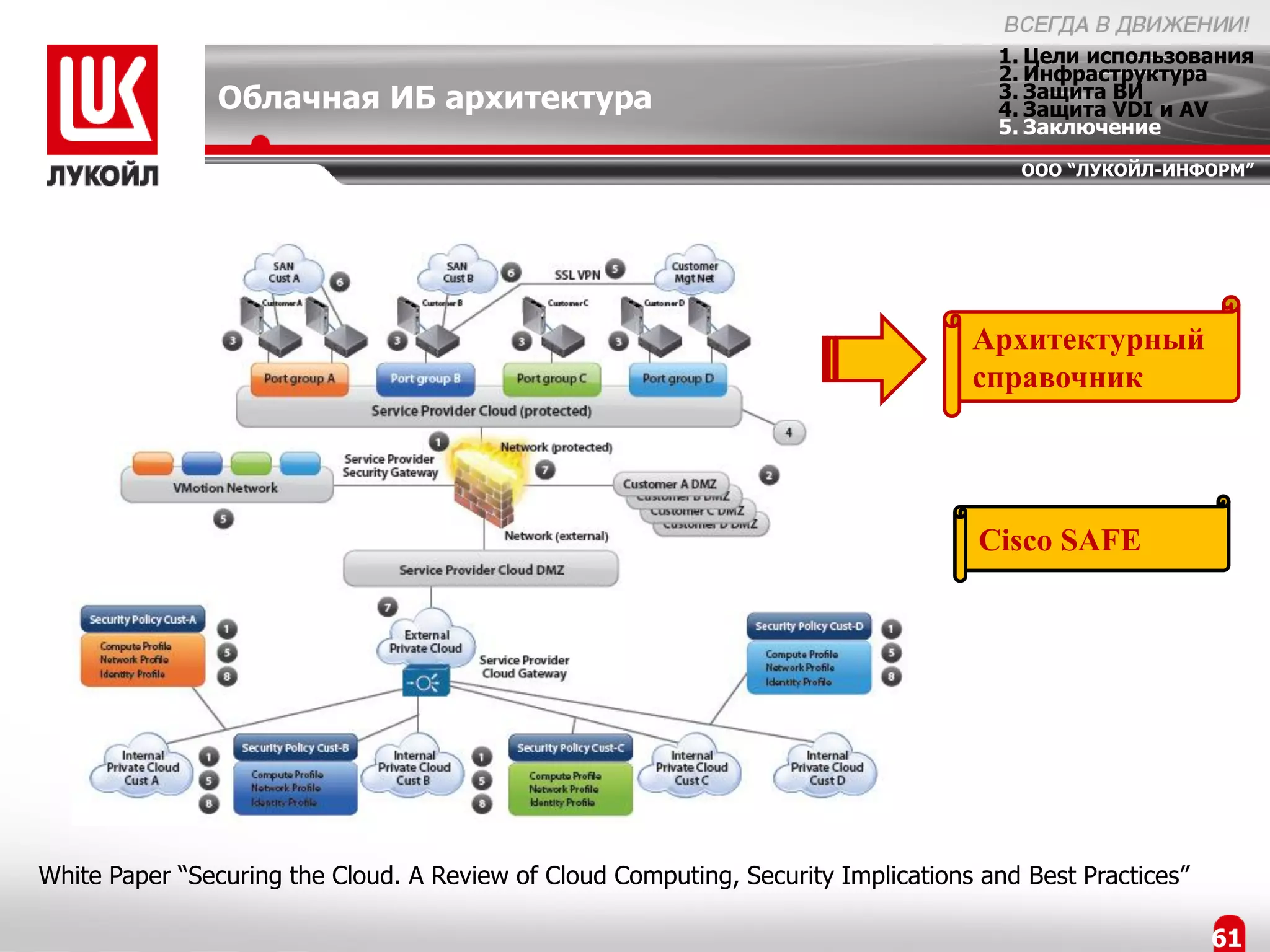

Документ анализирует обеспечение информационной безопасности для инфраструктуры виртуализации на базе VMware vSphere в компании 'Лукойл-Информ'. Основное внимание уделяется целям виртуализации, инфраструктуре, методам защиты виртуальных машин, а также стандартам и рекомендациям. Также обсуждаются планы по улучшению систем защиты и управлению рисками в виртуальной среде.