More Related Content

PDF

PDF

DOCX

แบบสังเกตพฤติกรรมความกระตือรือร้นในการเข้าร่วมกิจกรรม PDF

แบบประเมินโครงงาน1โดยอาจารย์ที่ปรึกษาก่อนpresent PDF

PDF

บทที่ 4 หลักการทำงานของระบบคอมพิวเตอร์ PDF

DOCX

What's hot

PDF

แนวข้อสอบเจ้าพนักงานธุรการ นักวิชาการคอมพิวเตอร์และตำแหน่งอื่นๆที่ต้องมีความร... PDF

PPTX

ตัวอย่าง PPT นำเสนอประเมินการพัฒนางาน ว.PA (15 นา.pptx PDF

การวิเคราะห์ผู้เรียน ชั้นมัธยมศึกษาปีที่ 4/4 โรงเรียนเตรียมอุดมศึกษาพัฒนาการ... PDF

PDF

PDF

PDF

PDF

ข้อสอบ พรบคอมพิวเตอ50มี 20 ข้อ PDF

PDF

หน่วยที่ 4-เครื่องมือช่างพื้นฐาน PDF

PDF

วิทยาการคำนวณ ม.5 - บทที่ 1 ข้อมูลมีคุณค่า PDF

การเขียนผังงาน (Flow Chart) PPSX

การพัฒนาทักษะการพิมพ์ของนักเรียนประถมศึกษา PDF

PDF

โครงการนิเทศภายในโรงเรียน DOC

1.แบบประเมินความพึงพอใจในการจัดกิจกรรมต่อต้านยาไอซ์ในโรงเรียน (1) PPTX

DOC

แผนการจัดประสบการณ์(ต่าง) Similar to 08ความเสี่ยงในการใช้คอมพิวเตอร์

PDF

Privacy and security ความเป็นส่วนตัวและความปลอดภัยในการใช้คอมพิวเตอร์ (ภาษาไทย) PDF

IT Security & Risk Management (TMI HITQIF v.1.2) PPT

PDF

IT Security & Risk Management (August 26, 2019) PDF

PDF

อาชญากรรมคอมพิวเตอร์ และกฎหมายที่เกี่ยวข้อง PDF

Ethics, Security and Privacy Management of Hospital Data Part 2 (January 24, ... PDF

การจัดการความปลอดภัยและความเป็นส่วนตัวของข้อมูลผู้ป่วย PDF

IT Security & Risk Management PDF

PPT

PDF

PDF

PDF

PDF

การป้องกันและระบบความปลอดภัย PDF

อาชญากรรมคอมพิวเตอร์ และกฎหมายที่เกี่ยวข้อง PPT

PDF

อาชญากรรมคอมพิวเตอร์ และกฎหมายที่เกี่ยวข้อง 1 PDF

อาชญากรรมคอมพิวเตอร์ และกฎหมายที่เกี่ยวข้อง 1 PPT

More from teaw-sirinapa

PDF

ขั้นตอนการจัดกิจกรรมนันทนาการ PDF

PDF

PDF

PDF

PDF

PDF

PDF

PDF

DOCX

ใบความรู้ การจัดนันทนาการ PDF

PDF

PDF

PDF

PPTX

PDF

PDF

รายงานการประชุมครั้งที่ 1 PDF

PDF

PDF

08ความเสี่ยงในการใช้คอมพิวเตอร์

- 1.

- 2.

- 3.

องค์ประกอบหลักของ Security [1]

•ความลับ (Confidentiality)

– ข้อมูลต้องไม่ถูกเปิดเผยให้แก่บุคคลอื่นที่ไม่มีสิทธิ์

– ข้อมูลที่ต้องการ “ความลับ” อาจเป็น ข้อมูลบัตรเครดิตของคุณเอง เอกสาร

การเงินของหน่วยงาน เป็นต้น

• ความสมบูรณ์ของข้อมูล (Integrity)

– ข้อมูลต้องไม่ถูกเปลี่ยนแปลงหรือแก้ไขให้ต่างไปจากเดิม

– ข้อมูลที่สูญเสีย “ความสมบูรณ์” เช่น ข่าวในหน้าเว็บที่ถูกเปลี่ยนแปลงเพื่อ

สร้างความแตกแยกในสังคม เรื่องราวเล่าต่อกันมาที่ถูกบิดเบือนไปทีละนิด

เป็นต้น

- 4.

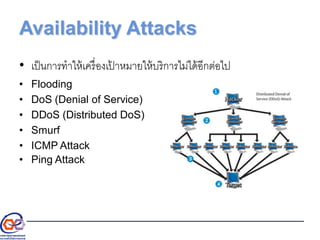

องค์ประกอบของ Security [2]

•ความพร้อมในการทางาน (Availability)

– ระบบคอมพิวเตอร์ต้องพร้อมในการทางาน ในการให้บริการอยู่เสมอ

– ตัวอย่างของระบบที่ต้องการ Availability สูง ได้แก่ เว็บ hotmail ที่

ให้บริการทุกวันตลอด 24 ชั่วโมง เป็นต้น

- 5.

องค์ประกอบอื่นๆ ของ Security

•Authenticity – การยืนยันตัวตนของบุคคลหนึ่ง เช่น การเข้าระบบ

ด้วยการใช้ username และ password

• Authority – การยืนยันสิทธิ์ของบุคคลในการกระทาใดๆ

– ต้องยืนยันสิทธิ์ของบุคคลที่ผ่านการตรวจสอบตัวตนมาแล้ว

• Privacy – ความเป็นส่วนตัวของบุคคล

– ข้อมูลส่วนตัวของเราต้องไม่ถูกเปิดเผยแก่สาธาณะ

• Non-Repudiation – ห้ามปฏิเสธการกระทาของตน

– มีกลไกที่จะใช้ยืนยันการกระทาของผู้ใช้ โดยเฉพาะในอินเทอร์เน็ต

– มีประโยชน์ในการทาพาณิชย์อิเล็กทรอนิกส์

- 6.

ทาไมจึงเกิดความเสี่ยง

คอมพิวเตอร์ในอดีตไม่ได้ถูกออกแบบมากับ Security

จานวนผู้ใช้เพิ่มขึ้นจากเดิมหลายเท่า

ประสิทธิภาพการสื่อสารสูงขึ้น = ช่องทางบุกรุกที่เพิ่มขึ้น (และง่ายดายขึ้น)

ผู้ใช้และผู้บริหารไม่เห็นความสาคัญของ Security

บุคลากรขาดความรู้ความเข้าใจ และขาดการจัดการเชิงนโยบาย

ขั้นตอนการจัดการด้าน Security ไม่ดีพอ

ฯลฯ

สรุป: ความเสี่ยงไม่ได้เกิดขึ้นในแง่ของ “เทคโนโลยี” เพียงอย่างเดียว แต่ยังเกี่ยวข้องกับ

ทั้ง “ผู้ใช้งาน” และ “ขั้นตอนดาเนินงาน” อีกด้วย

(People, Process, และ Technology)

- 7.

ความเสี่ยงทางกายภาพ (Physical Threats)

•ภัยจากการโจรกรรม เช่น ขโมยอุปกรณ์คอมพิวเตอร์ ขโมยบัตรเครดิต ฯลฯ

• ภัยจากอุบัติเหตุ เช่น ไฟฟ้ าลัดวงจร ไฟฟ้ าขัดข้อง อุปกรณ์ตก น้าหก ฯลฯ

• ภัยธรรมชาติ เช่น น้าท่วม ไฟฟ้ ากระชาก ฟ้ าผ่า ฯลฯ

• การบุกรุกทางกายภาพ เข้าถึงคอมพิวเตอร์ และทรัพยากรโดยตรง

กระทบต่อทั้ง Confidentiality, Integrity, และ Availability

- 8.

- 9.

ความเสี่ยงส่วนบุคคล (Personnel Threats)

•การถูกเดารหัสผ่านเข้าระบบ

• การถูกปลอมตัวเข้ามาในระบบแทน โดยอาจปลอมทางกายภาพ (ใช้

บัตรปลอม เป็นต้น) หรืออาจปลอมทางอิเล็กทรอนิกส์ (log on เข้ามา

เป็นอีกคนหนึ่ง)

• การก็อปปี้ หรือใช้งานซอฟต์แวร์ผิดกฎหมาย

• การถูกลักลอบอ่านข้อความส่วนตัว เช่น อีเมล์ ข้อความเอ็ม เป็นต้น

• การถูกทราบถึงพฤติกรรมการใช้งานคอมพิวเตอร์ที่เป็นส่วนตัว

• การถูกโจมตีโดยเทคนิควิศวกรรมสังคม (Social Engineering)

- 10.

วิธีป้ องกันความเสี่ยงส่วนบุคคล

• ตั้งรหัสผ่านให้ยาวประกอบไปด้วยตัวอักษรและตัวเลข

• เปลี่ยนรหัสผ่านเป็นระยะ

• เข้ารหัสข้อมูลก่อนนาไปจัดเก็บ หรือจัดส่ง

• ไม่ตั้งให้ระบบจดจารหัสผ่านโดยอัตโนมัติ

• ลบไฟล์ชั่วคราวทิ้งเป็นระยะๆ

– ยกตัวอย่างเช่น ไฟล์ชั่วคราวใน Internet Explorer 8 (ในเมนู Tools -> Internet

Options -> Browsing History -> Settings -> View files) จะเก็บไฟล์รูป สคริปต์

หรือ cookie ของเว็บที่เคยถูกเข้าถึงในอดีต

• จากัดการใช้งาน cookie ในเว็บที่ไม่น่าเชื่อถือ

– cookie ส่วนมากจะเก็บข้อมูลการใช้งานของเว็บหนึ่งๆ ของเราเอาไว้

- 11.

ความเสี่ยงทางข้อมูล และการสื่อสาร (DataSecurity

and Communication Threats)

• ภัยคุกคามต่อข้อมูล ในด้าน Confidentiality, Integrity, และ Availability

– การดักฟังการสนทนา ข้อความสื่อสาร (Sniffing)

– การแก้ไขข้อมูลโดยไม่ได้รับอนุญาต (Data fraud)

– การจู่โจมที่ทาให้เครื่องคอมพิวเตอร์ทางานล้มเหลว (เช่น flooding)

• ภัยคุกคามต่อซอฟต์แวร์

– Virus, Worm, Trojan Horse, Back Door, และHoax

– ช่องโหว่ของระบบปฏิบัติการ

• ภัยคุกคามในการใช้อินเทอร์เน็ต

– SPAM Mail, Spoofing, DoS

- 12.

- 13.

Data Fraud

• ข้อมูลปลอมบางส่วนหรือทั้งหมด

• มีแนวโน้มว่า data fraud จะเพิ่มขึ้นเรื่อยๆ

สรุป: ในยุคที่สื่อดิจิตอลเฟื่องฟู เราต้องระมัดระวังในการรับข้อมูลข่าวสาร

ตัวอย่างที่เห็นได้ชัด:

• สงครามสื่อระหว่างเสื้อแดงกับรัฐบาล (ต่างก็หาว่าอีกฝ่ายเป็น fraud)

• ข้อมูลที่บิดเบือนในเว็บแชร์ลูกโซ่ออนไลน์

- 14.

- 15.

- 16.

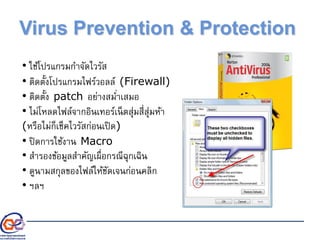

Virus Prevention &Protection

• ใช้โปรแกรมกาจัดไวรัส

• ติดตั้งโปรแกรมไฟร์วอลล์ (Firewall)

• ติดตั้ง patch อย่างสม่าเสมอ

• ไม่โหลดไฟล์จากอินเทอร์เน็ตสุ่มสี่สุ่มห้า

(หรือไม่ก็เช็คไวรัสก่อนเปิด)

• ปิดการใช้งาน Macro

• สารองข้อมูลสาคัญเผื่อกรณีฉุกเฉิน

• ดูนามสกุลของไฟล์ให้ชัดเจนก่อนคลิก

• ฯลฯ

- 17.

- 18.

- 19.

- 20.

Hoax & SPAMMail & Phishing

เมล์ขยะทั้งหลาย!!!

ลองสังเกตชื่อผู้ส่งอีเมล์ของธ.กสิกรไทย

ชื่อผู้ส่งดันมาจาก thaimail..!!!

- 21.

Spoofing

• รูปแบบหนึ่งของการปลอมแปลงข้อความสื่อสาร

• เช่นการปลอม ARP (หรือ ARP Spoofing ซึ่งเป็นเทคนิคที่ถูกใช้ในโปรแกรม

netcut ที่ทาให้เราใช้อินเทอร์เน็ตของหอพักไม่ได้)

• นอกจากนี้ยังมีการปลอมที่อยู่เว็บ (URL Spoofing) การปลอมอีเมล์

แอดเดรส (Email Address Spoofing) เป็นต้น

• ผู้ใช้ต้องมีความระมัดระวังในการรับหรือส่งข้อมูล

• ก่อนจะเชื่อถือข้อมูลในอินเทอร์เน็ต ควรตรวจสอบให้แน่ใจเสียก่อนว่าถูกต้อง

• อ่านหน้าต่างและข้อความภาษาอังกฤษให้เข้าใจก่อนคลิกทุกครั้ง!!!

- 22.

Conclusion

• ติดตั้งโปรแกรมกาจัดไวรัส

• อัพเดตวินโดวส์และซอฟต์แวร์ต่างๆ อย่างสม่าเสมอ (ใช้ autoupdate)

• ติดตั้งโปรแกรมจากแหล่งที่เชื่อถือได้เท่านั้น

• ตรวจสอบไวรัสก่อนจะนาเอาข้อมูลมาใส่ในฮาร์ดดิสก์

• อ่านทุกอย่างทุกข้อความก่อนกดปุ่มตอบรับ ไม่ว่าจะเป็น yes หรือ no

• สารองข้อมูลสาคัญเก็บไว้อีกที่หนึ่ง

• ตั้งรหัสผ่านให้ยาว และเปลี่ยนรหัสผ่านเรื่อยๆ

• ปิดเครื่อง ปิดบราวเซอร์ หรือปิดโปรแกรมทุกครั้งที่เลิกใช้งาน

• *ระวังเป็นพิเศษเวลาไปใช้คอมพิวเตอร์ตามร้านอินเทอร์เน็ต

![องค์ประกอบหลักของ Security [1]

• ความลับ (Confidentiality)

– ข้อมูลต้องไม่ถูกเปิดเผยให้แก่บุคคลอื่นที่ไม่มีสิทธิ์

– ข้อมูลที่ต้องการ “ความลับ” อาจเป็น ข้อมูลบัตรเครดิตของคุณเอง เอกสาร

การเงินของหน่วยงาน เป็นต้น

• ความสมบูรณ์ของข้อมูล (Integrity)

– ข้อมูลต้องไม่ถูกเปลี่ยนแปลงหรือแก้ไขให้ต่างไปจากเดิม

– ข้อมูลที่สูญเสีย “ความสมบูรณ์” เช่น ข่าวในหน้าเว็บที่ถูกเปลี่ยนแปลงเพื่อ

สร้างความแตกแยกในสังคม เรื่องราวเล่าต่อกันมาที่ถูกบิดเบือนไปทีละนิด

เป็นต้น](https://image.slidesharecdn.com/08-130420070040-phpapp02/85/08-3-320.jpg)

![องค์ประกอบของ Security [2]

• ความพร้อมในการทางาน (Availability)

– ระบบคอมพิวเตอร์ต้องพร้อมในการทางาน ในการให้บริการอยู่เสมอ

– ตัวอย่างของระบบที่ต้องการ Availability สูง ได้แก่ เว็บ hotmail ที่

ให้บริการทุกวันตลอด 24 ชั่วโมง เป็นต้น](https://image.slidesharecdn.com/08-130420070040-phpapp02/85/08-4-320.jpg)