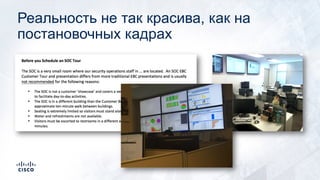

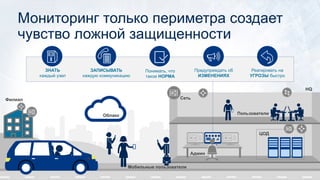

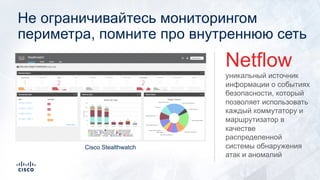

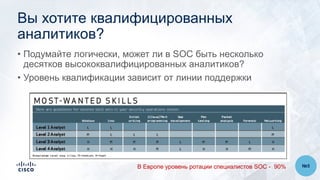

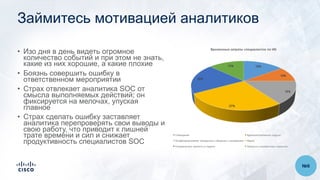

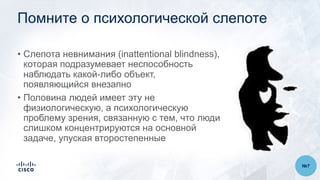

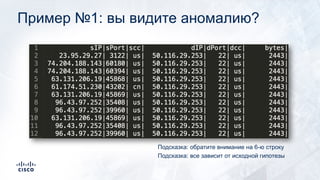

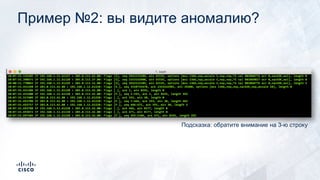

Документ описывает 10 основных ошибок при создании и управлении центрами операций безопасности (SOC) с акцентом на необходимость качественного логирования и психологии работы аналитиков. Основные моменты включают важность комбинирования методов обнаружения угроз, мотивации аналитиков и учета внутренних сетей. Также подчеркивается значение аутсорсинга SOC и необходимость четкого определения ответственности в соглашениях об уровне обслуживания.