Embed presentation

Download as PDF, PPTX

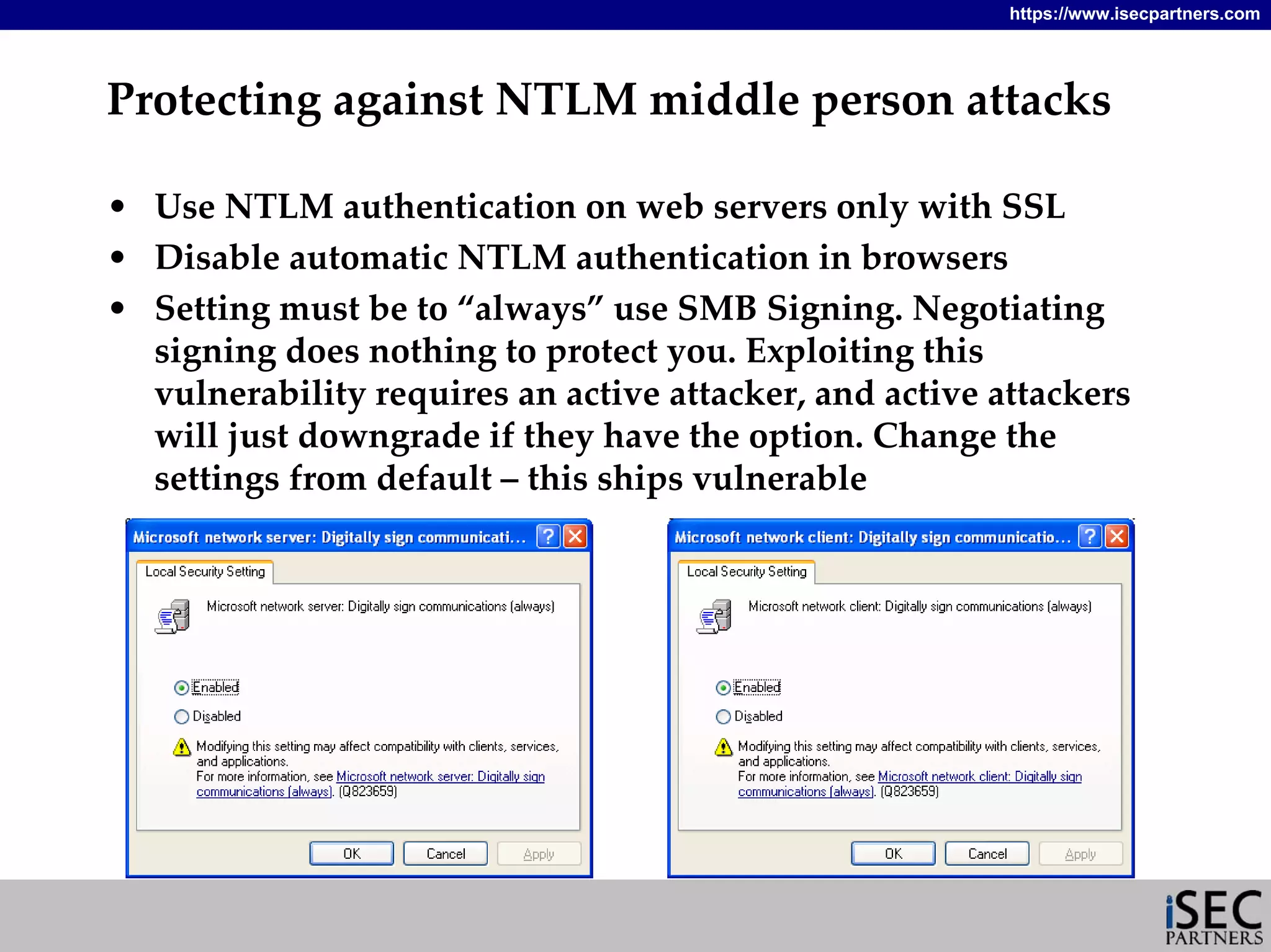

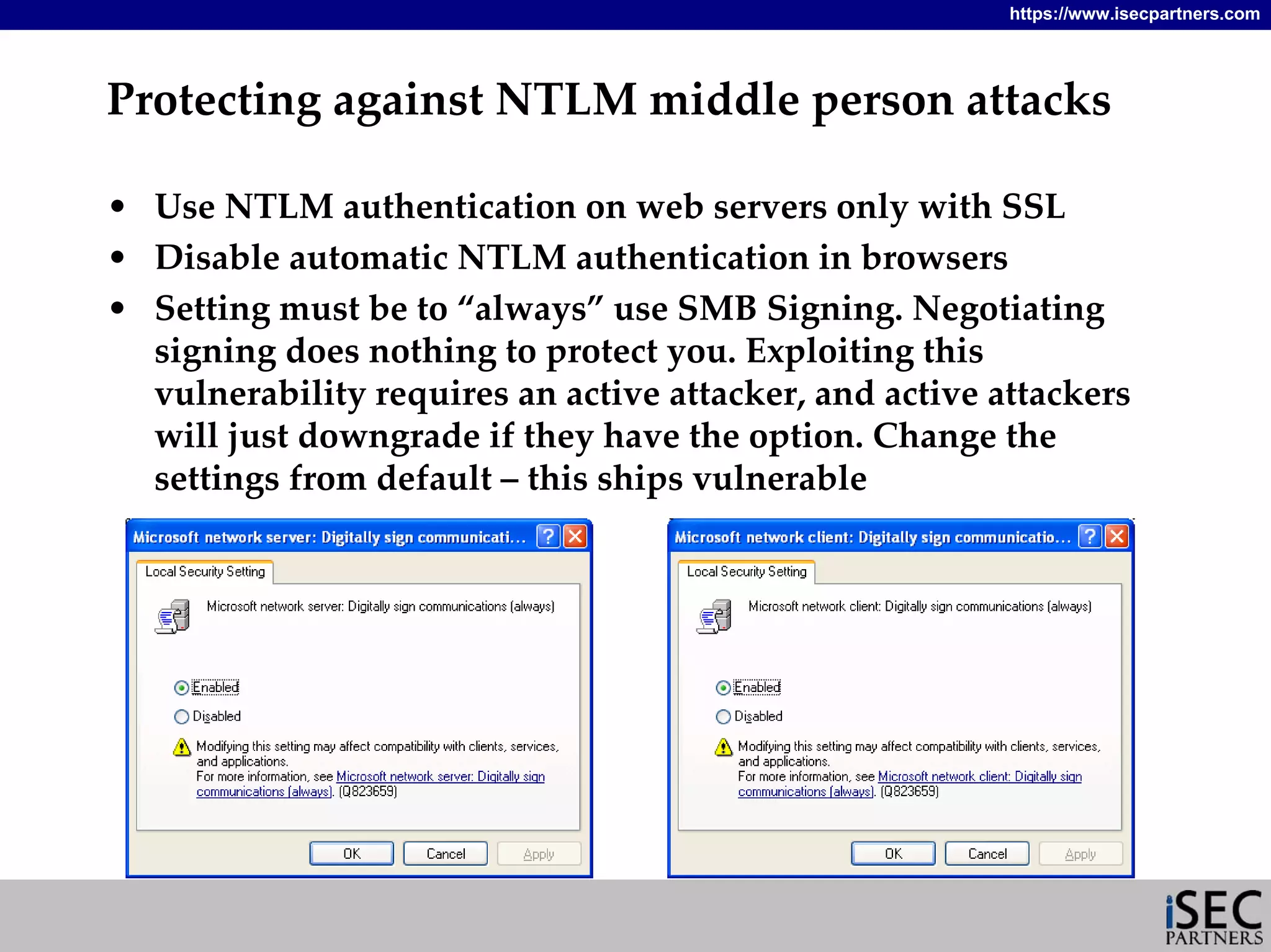

This document provides an overview and critique of the NTLM authentication protocol. It begins with an agenda that includes background on NTLM, how it works, its weaknesses around password equivalence and dictionary attacks. It then demonstrates how the NTLM hash is equivalent to the password by modifying client code to directly use the hash instead of a password. The document aims to help understand NTLM's risks so one can justify hardening measures against its vulnerabilities.