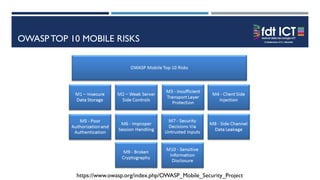

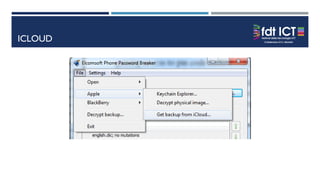

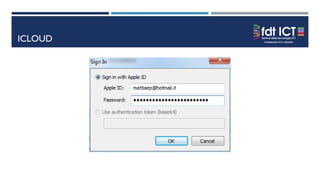

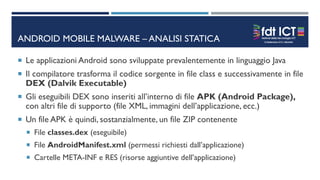

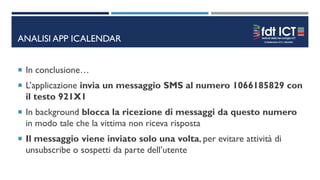

Il documento esplora i rischi associati ai dispositivi mobili, evidenziando come l'uso di smartphone e tablet esponga a vulnerabilità di sicurezza e minacce. Viene fornito un approfondimento sui 10 principali rischi mobile secondo OWASP e sulle problematiche legate all'accesso non sicuro a informazioni sensibili. Infine, vengono presentate contromisure e buone pratiche per proteggere i dati personali e aziendali da attacchi e malware.