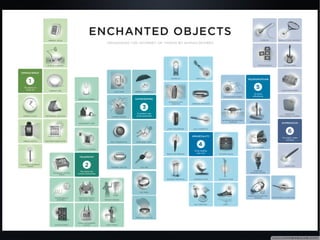

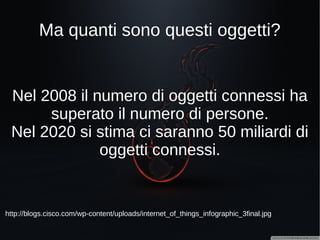

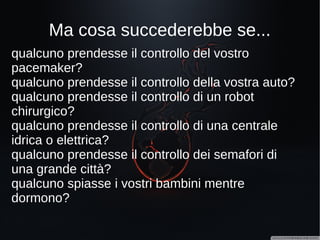

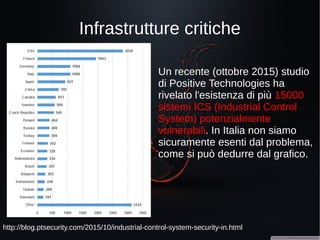

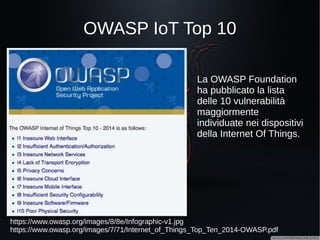

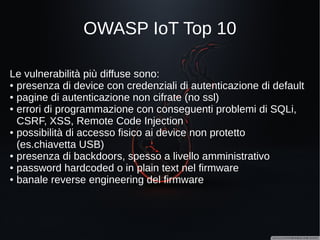

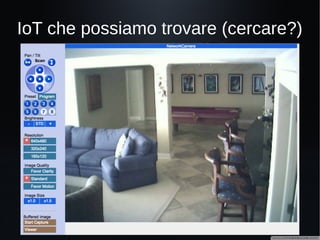

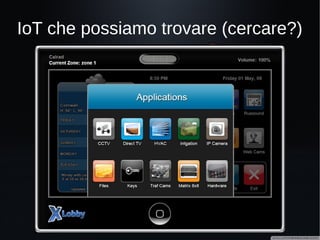

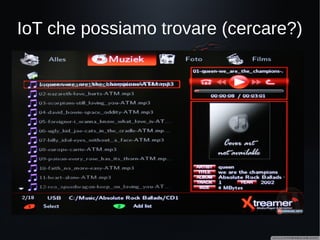

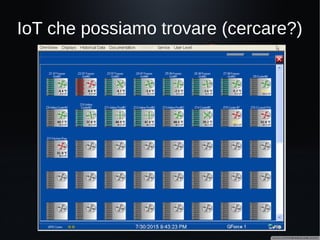

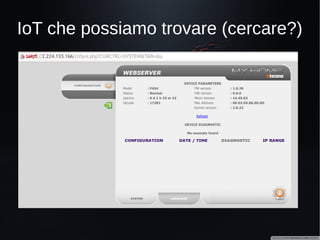

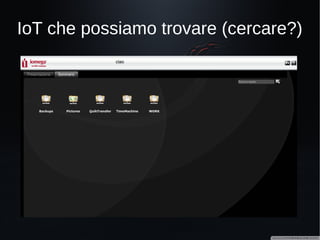

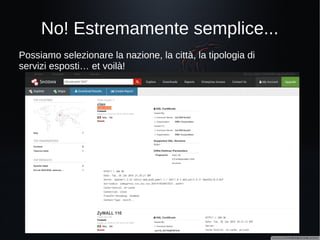

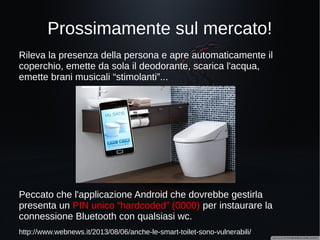

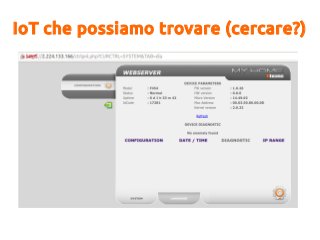

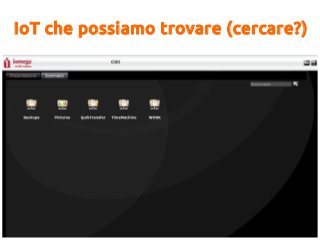

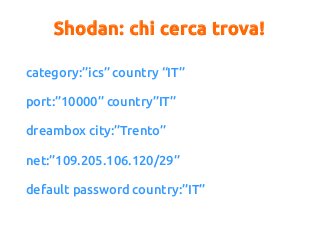

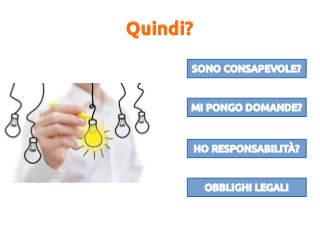

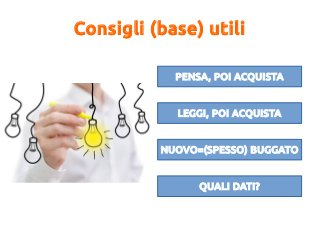

Il documento discute l'impatto dell'Internet of Things (IoT) sulla sicurezza, evidenziando come la crescente connessione di dispositivi aumenti i rischi di vulnerabilità e attacchi informatici. Viene riportato un elenco di incidenti reali in cui oggetti connessi sono stati compromessi, mostrando le potenziali conseguenze disastrose. Il testo sottolinea la necessità di considerare la sicurezza informatica come una priorità nell'era dell'IoT.