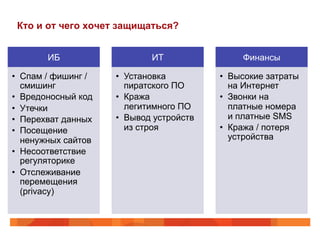

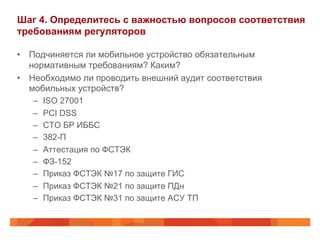

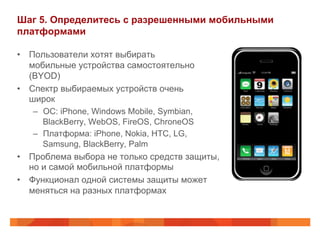

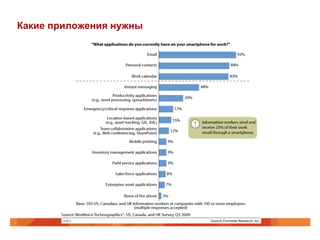

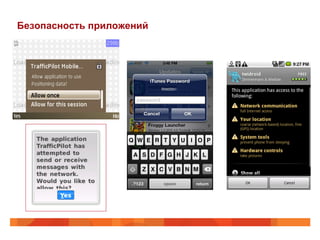

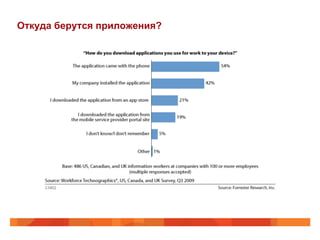

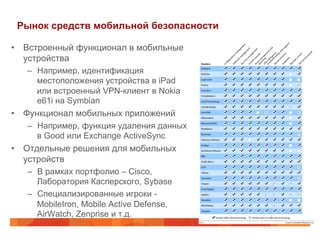

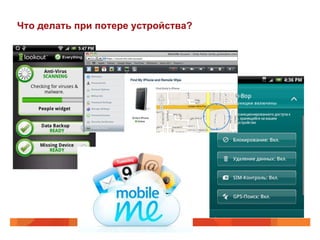

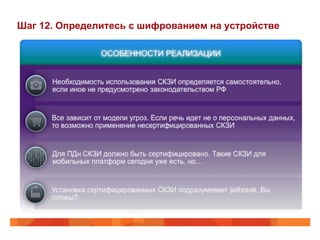

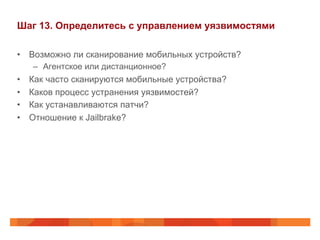

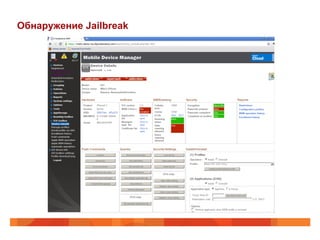

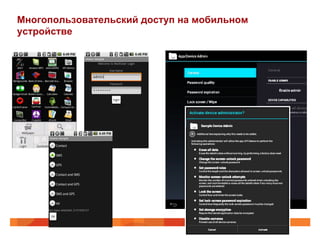

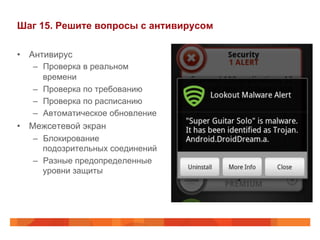

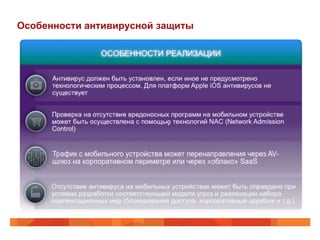

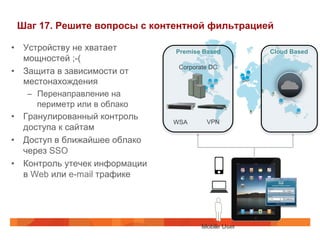

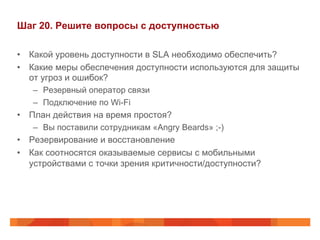

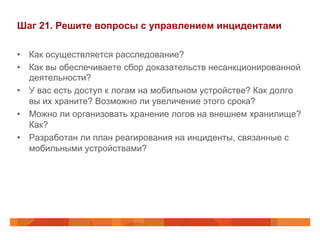

Документ представляет собой пошаговое руководство по обеспечению мобильного доступа, содержащий рекомендации по политике доступа, защите данных и управлению мобильными устройствами. Он охватывает ключевые аспекты, такие как безопасность, соответствие нормативным требованиям и контроль доступа для сотрудников и гостей. В документе также рассматриваются процедуры аутентификации, шифрования и управления инцидентами для защиты корпоративных ресурсов от угроз.