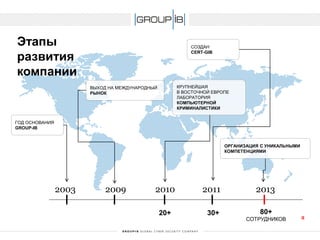

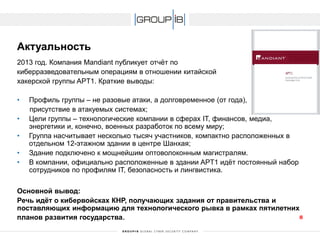

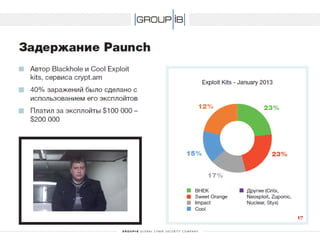

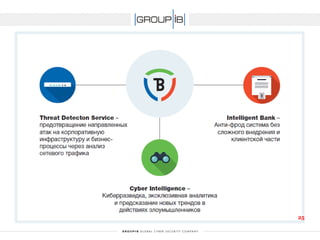

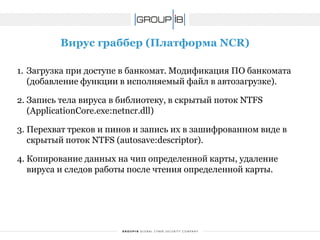

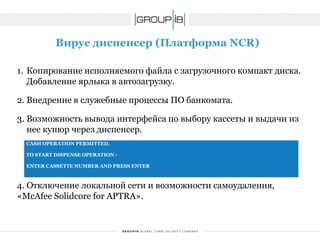

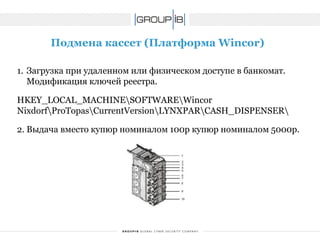

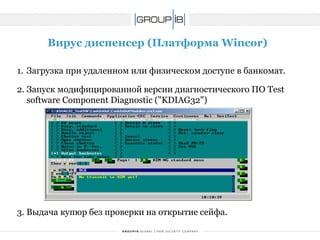

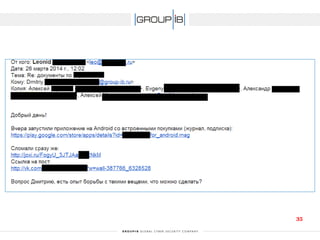

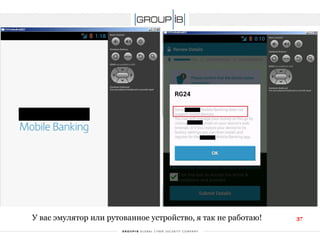

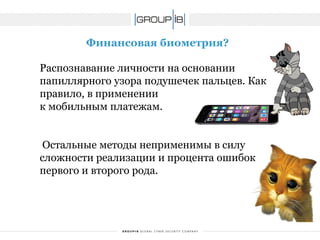

Документ анализирует угрозы информационной безопасности в банковской сфере, включая ключевые направления атак и современные киберугрозы, такие как APT-атаки. Он также описывает деятельность компании group-ib, специализирующейся на предотвращении и расследовании киберпреступлений, а также illustrates примеры успешных расследований среди организованных групп хакеров. Основная проблема заключается в недостаточной защите как со стороны банков, так и клиентов, что требует комплексного подхода к обеспечению безопасности.