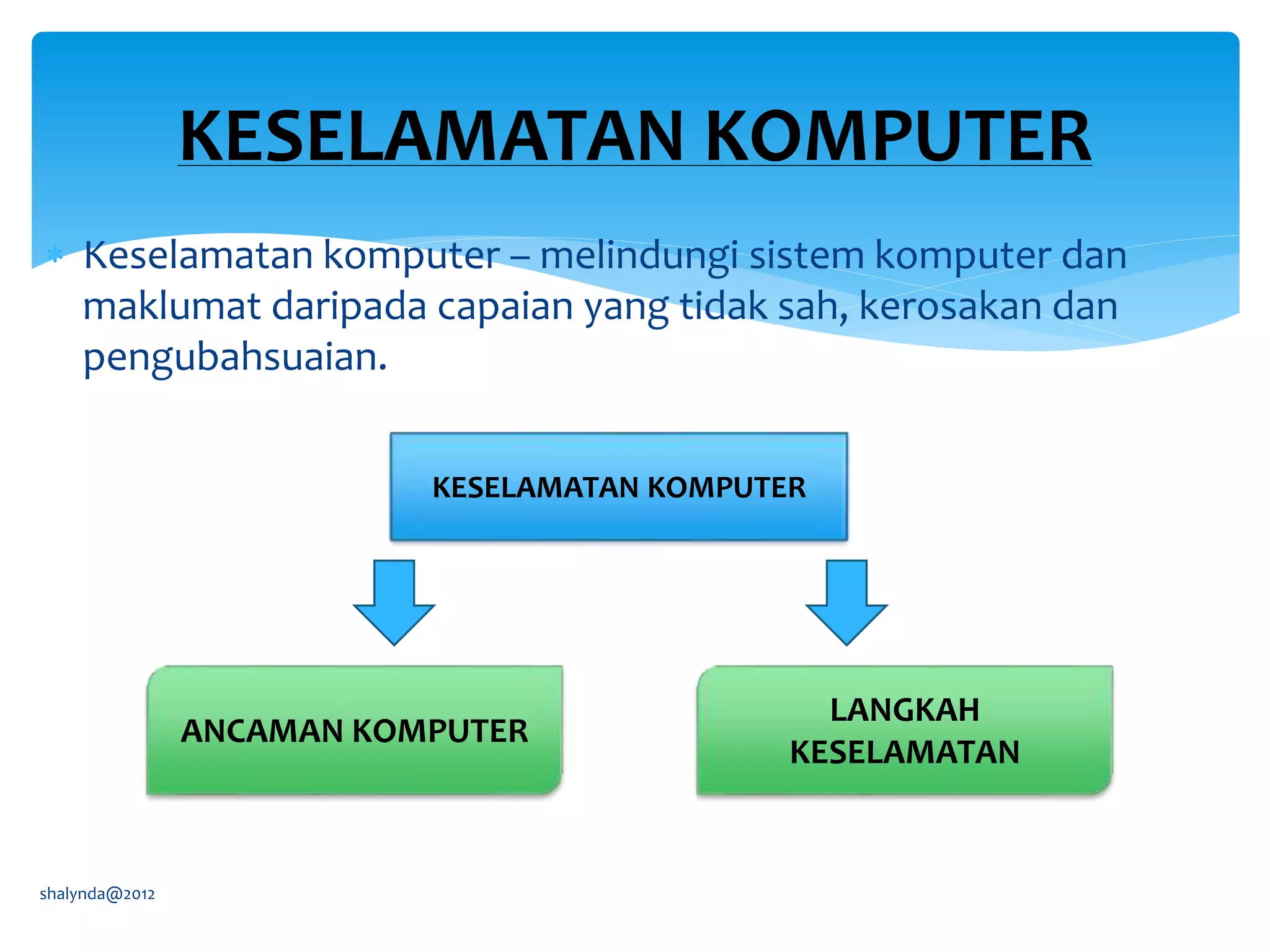

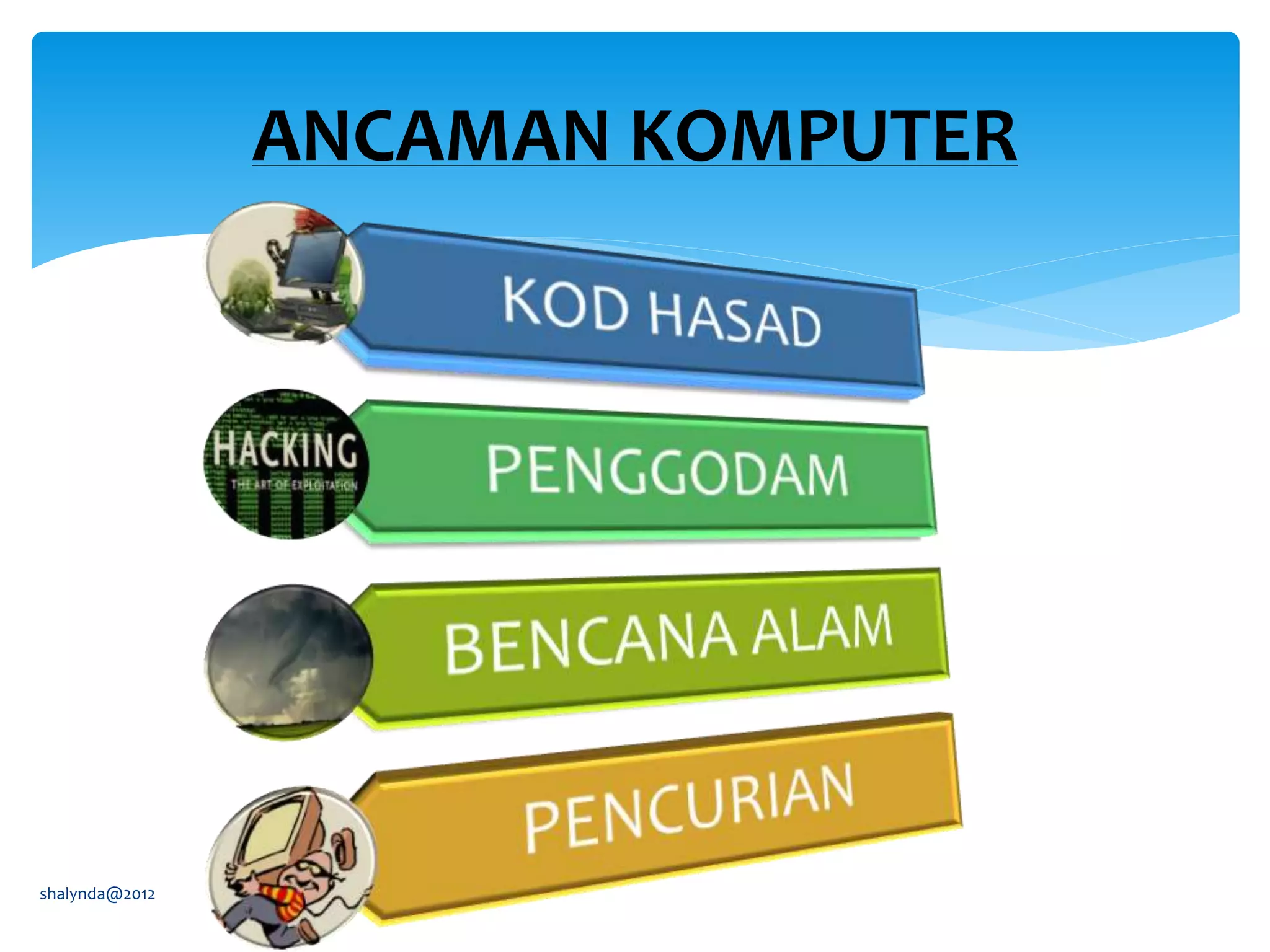

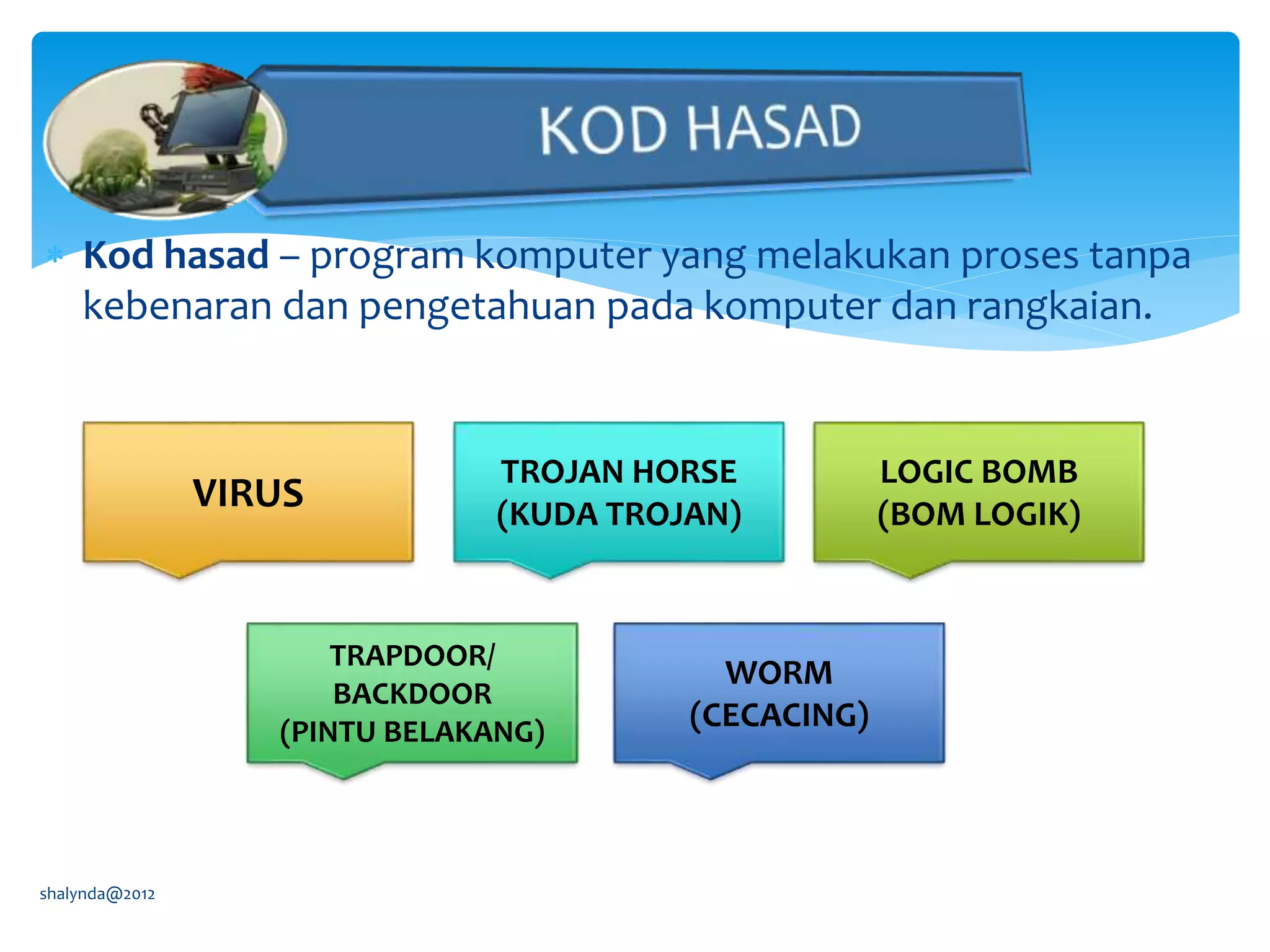

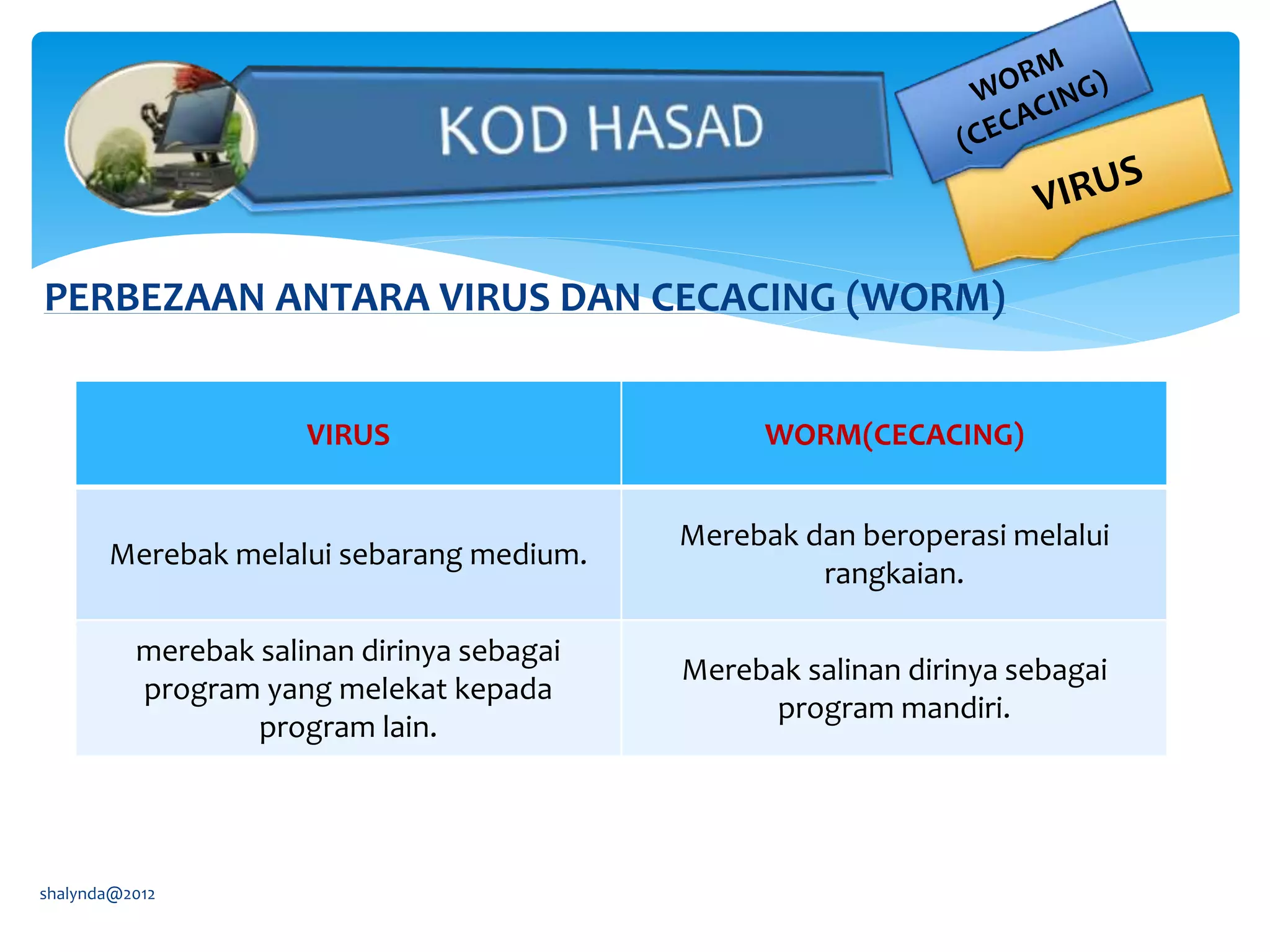

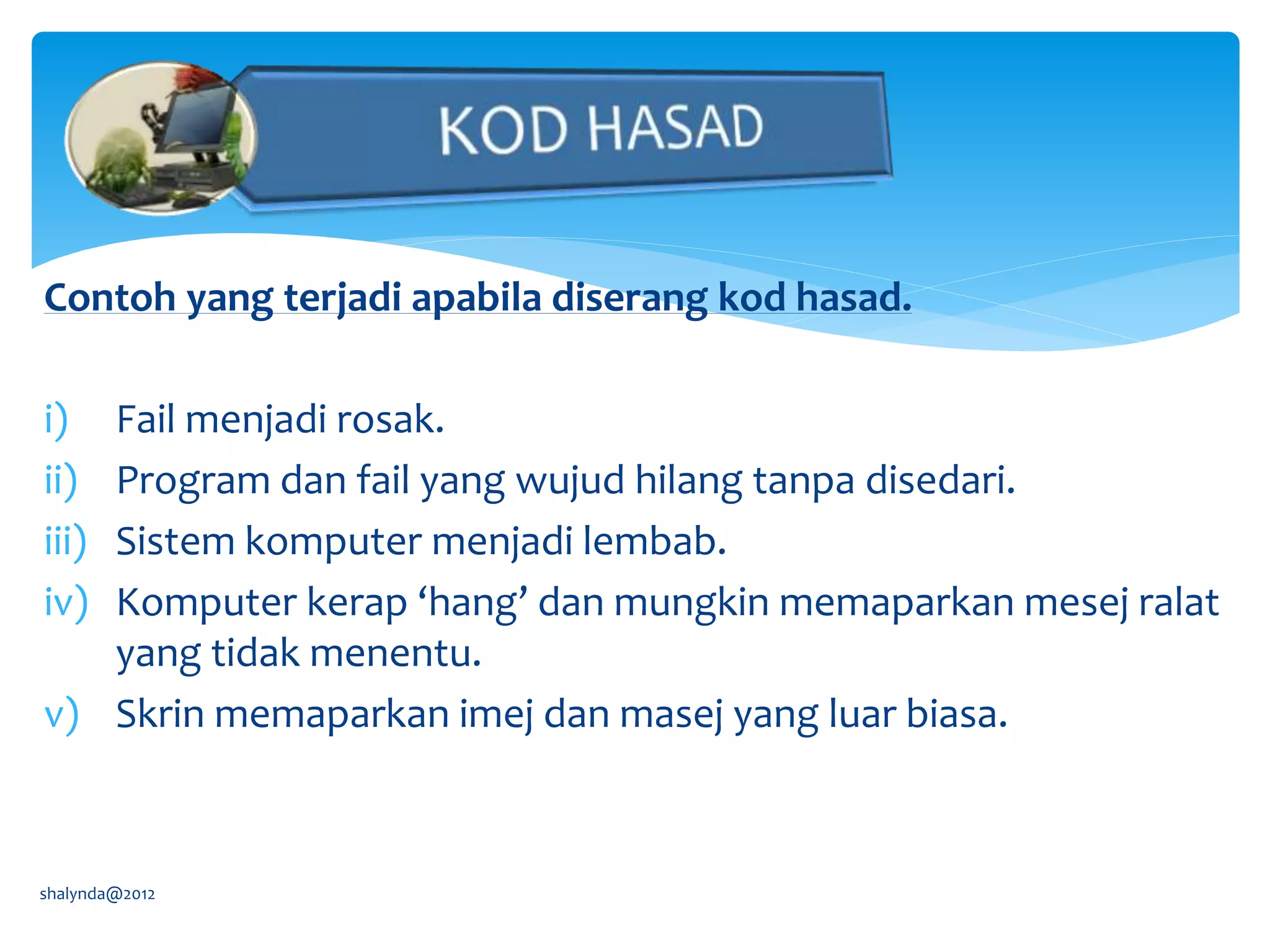

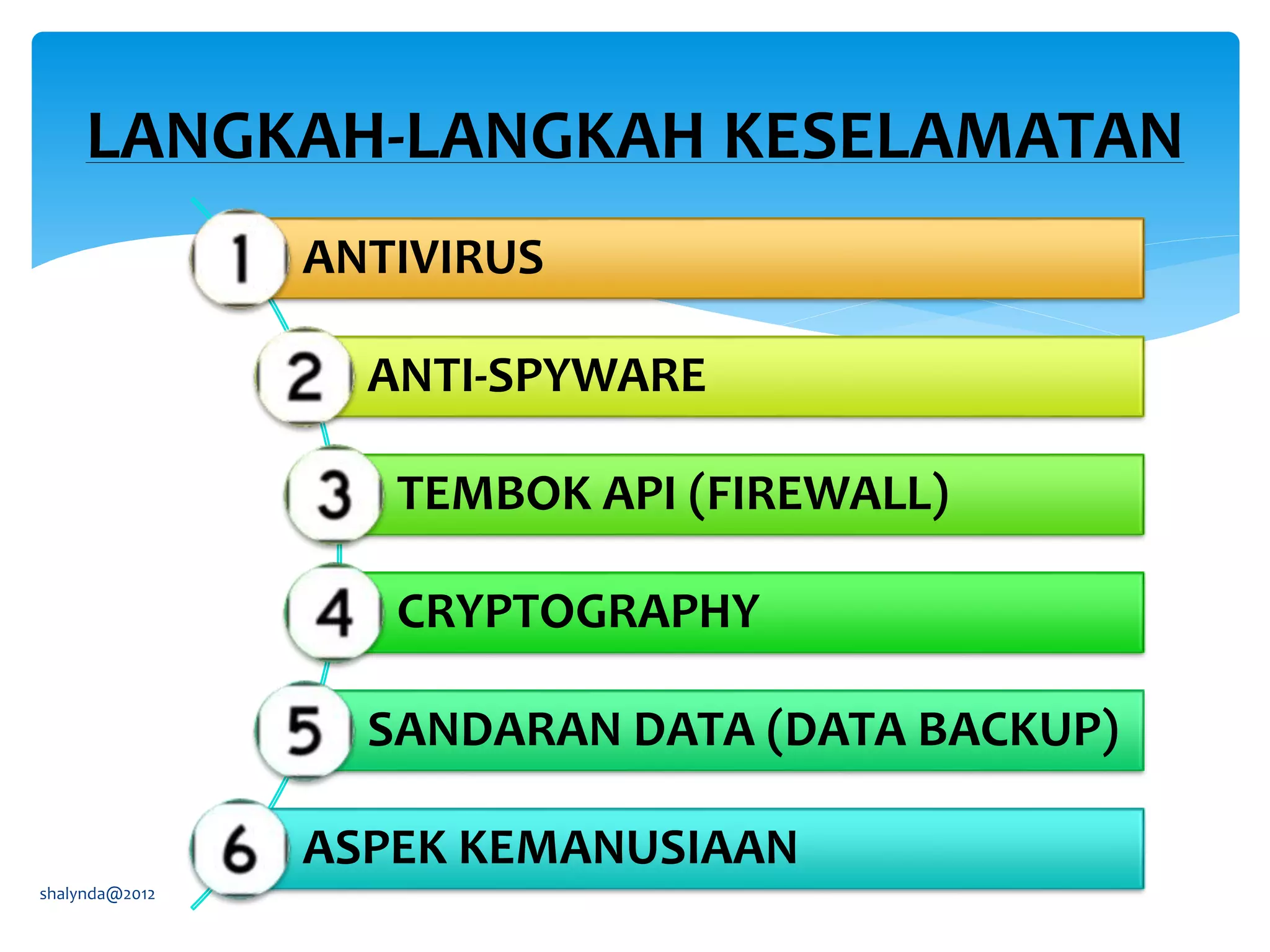

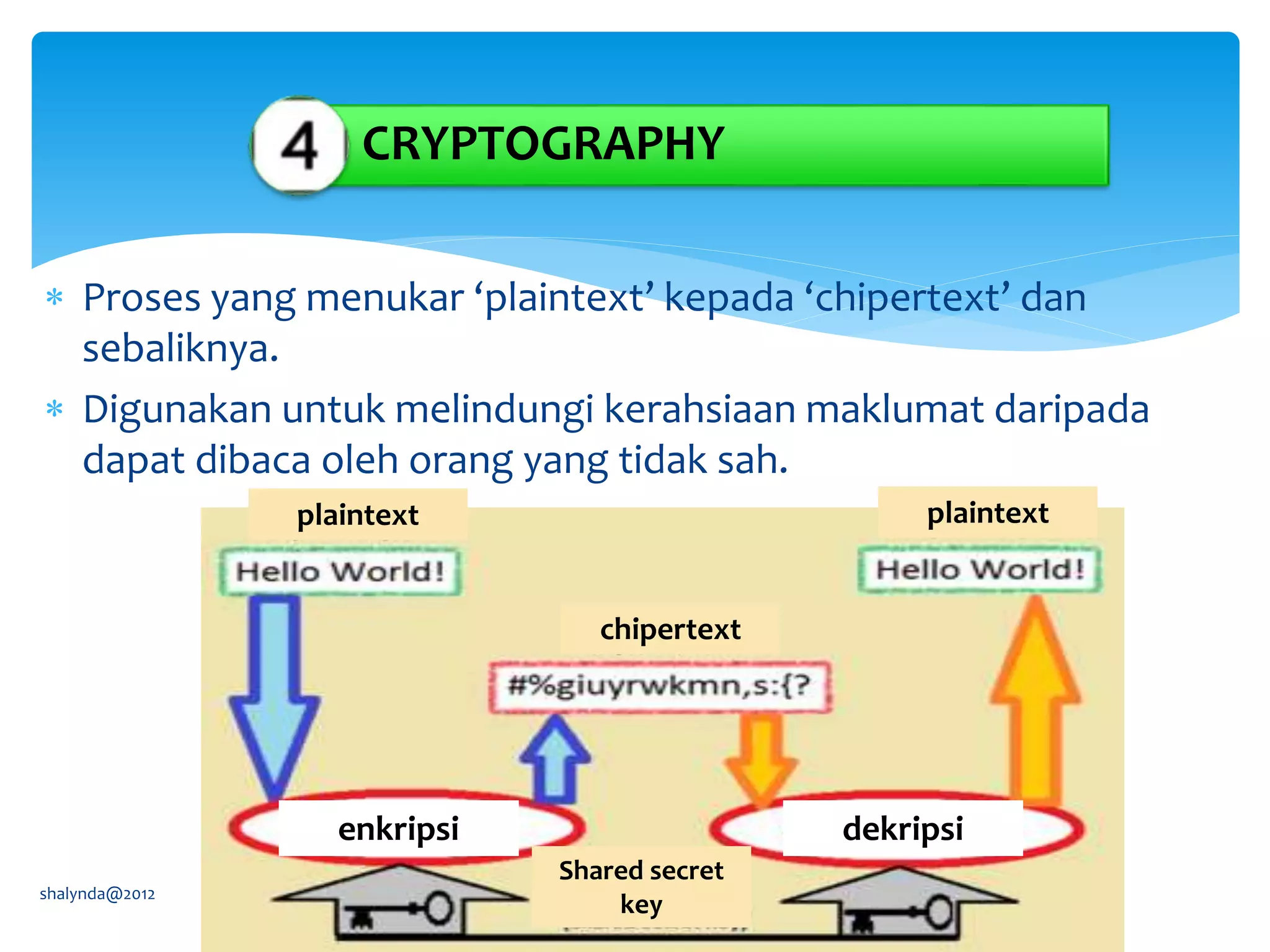

Dokumen ini membahas keselamatan komputer dan ancaman yang dihadapi, termasuk virus, trojan, worm, dan backdoor. Ia menjelaskan langkah-langkah keselamatan seperti antivirus, anti-spyware, firewall, cryptography, dan sandaran data untuk melindungi sistem komputer. Juga dibahas tentang peranan pengguna dalam menjaga keamanan sistem komputer.