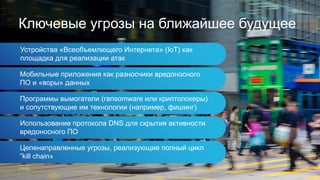

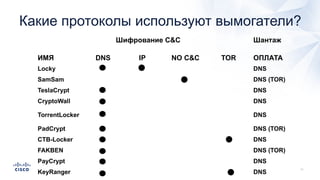

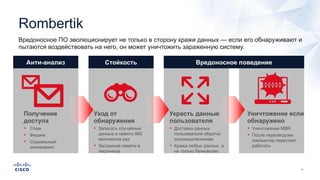

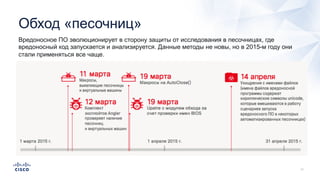

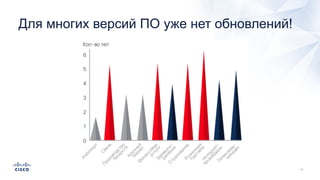

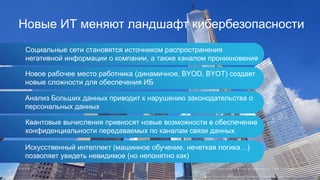

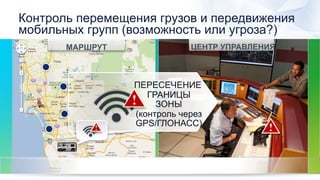

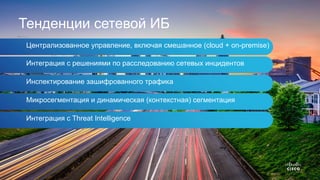

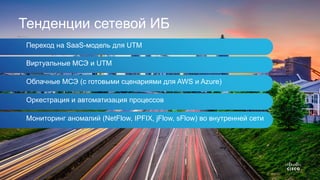

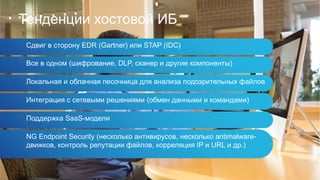

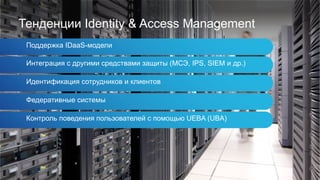

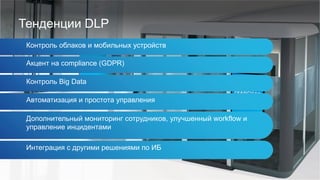

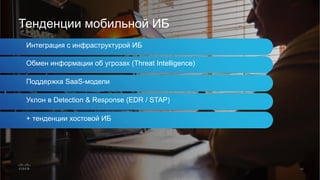

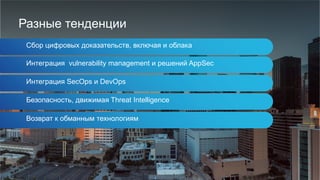

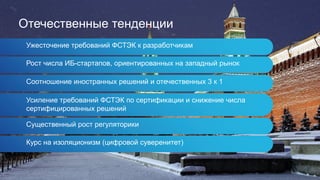

Документ рассматривает современные тенденции и угрозы в области информационной безопасности, акцентируя внимание на киберугрозах, таких как вымогатели и киберпреступность. Обсуждаются последствия внедрения новых финансовых технологий и их влияние на безопасность данных. Также упоминаются меры защиты и изменения в динамическом ландшафте кибербезопасности, включая развитие облачных технологий и мобильности.