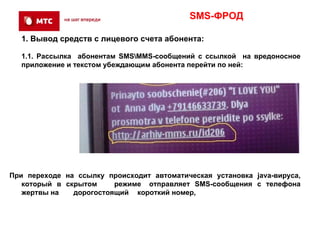

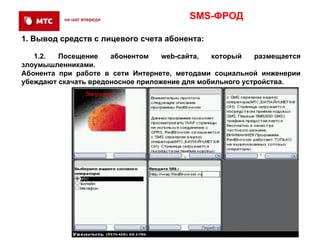

Документ рассматривает вопросы информационной безопасности и противодействия мошенничеству в сетях связи, отмечая значительные финансовые потери операторов связи от мошеннических действий. В нем обсуждаются основные угрозы, такие как взлом IP-PBX, SMS-фрод и нелегальная терминация трафика, а также описываются способы защиты от них. Также акцентируется внимание на необходимости повышения мер безопасности в условиях роста мобильных угроз и появления новых уязвимостей.