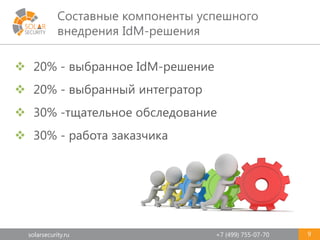

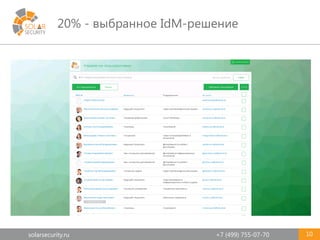

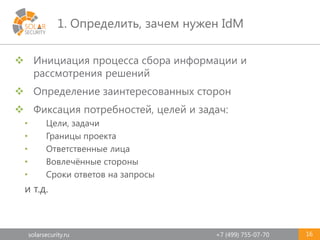

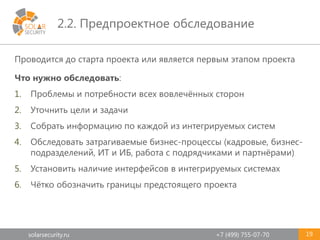

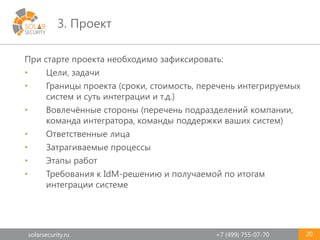

В документе рассматривается внедрение системы управления доступом IDM, которая автоматизирует контроль прав доступа и повышает безопасность в организациях. Основные акценты сделаны на необходимости тщательного обследования и вовлеченности сотрудников, а также на компонентах успешного внедрения. Успешное использование IDM-решения требует анализа потребностей, выбора подходящего интегратора и понимания уникальных целей проекта.