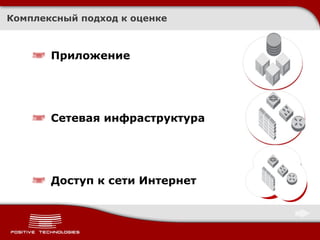

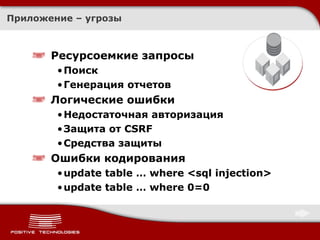

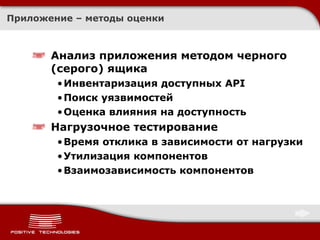

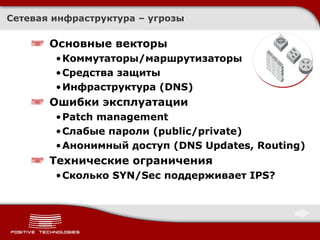

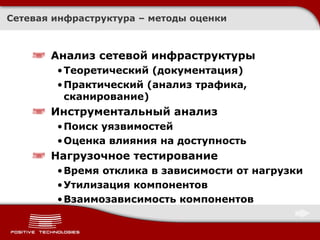

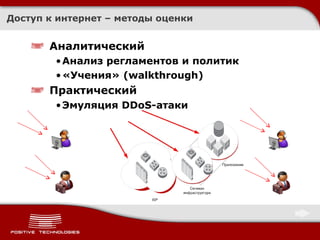

Документ обсуждает важность комплексной защиты от атак DDoS, подчеркивая необходимость инвестиций и регулярной оценки эффективности систем безопасности. Описываются методы анализа, включая нагрузочные тесты и оценку уязвимости сетевой инфраструктуры и приложений. Приводятся рекомендации по реагированию на атаки и улучшению защиты через разнообразные подходы и практические методы.

![Сергей Гордейчик [email_address] http://sgordey.blogspot.com](https://image.slidesharecdn.com/pt-ddos-20090527-090603014157-phpapp02/85/Pt-D-Do-S-20090527-12-320.jpg)