More Related Content

PDF

ライブマイグレーション実装で体験したデバッグの解説 PDF

PDF

OpenFlowでいろんなプロトコルを 話そうとするとどうなるか PDF

Trend Micro CTF Asia Pacific & Japan -defensive100- PDF

PPTX

PDF

PDF

What's hot

PDF

PDF

ODP

PDF

PDF

PDF

Ryu+Lagopusで OpenFlowの動きを見てみよう PDF

FreeBSDのpostfixをblacklistd(8)に対応させてみた PDF

PDF

PDF

Osc2010 tokyo fall@kaorun PDF

pkgsrc で gimp がアレだった件 - デマと放置と私 PDF

いろいろなデバイスでOpenVNetを動かしてみようとした。 PPTX

PDF

PPTX

「Dockerはいいぞ」 for Laboratory LT PPTX

PDF

OSC2016 Tokyo/Spring セミナー資料 PDF

PPTX

PDF

Viewers also liked

PPTX

ハニーポットで見る攻撃手法(特に結論はありません) PPTX

PPTX

PPTX

PPTX

The vulnerabilities never bothered me anyway PDF

PPTX

PDF

Malwat4 20130223 analyzing_android_malware PPTX

PPTX

もしWebセキュリティのエンジニアがRFC7540の「HTTP/2アプリ」をWeb診断したら PPTX

Cybozu.com security challengeに参加したよ PPTX

PPTX

PDF

セキュリティ・キャンプアワード(2016)発表資料_ハニーポッターへの道 PDF

PPTX

PPTX

PPTX

PPTX

PPTX

Similar to SECCON2014 crypt200

PDF

出張 CTF for ビギナーズ 2015 幕張 in セキュリティ・キャンプ 成果報告 PPTX

CTF(Capture the Flag)って何? PPTX

PDF

katagaitai CTF勉強会 #5 Crypto PDF

PDF

PPTX

Sechacon2018 seccon2017 brainhack PDF

CRYPT+YOU, UNDERSTAND TODAY! PDF

PDF

PDF

SECCON2014 crypt200

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

- 8.

- 9.

- 10.

- 11.

- 12.

- 13.

- 14.

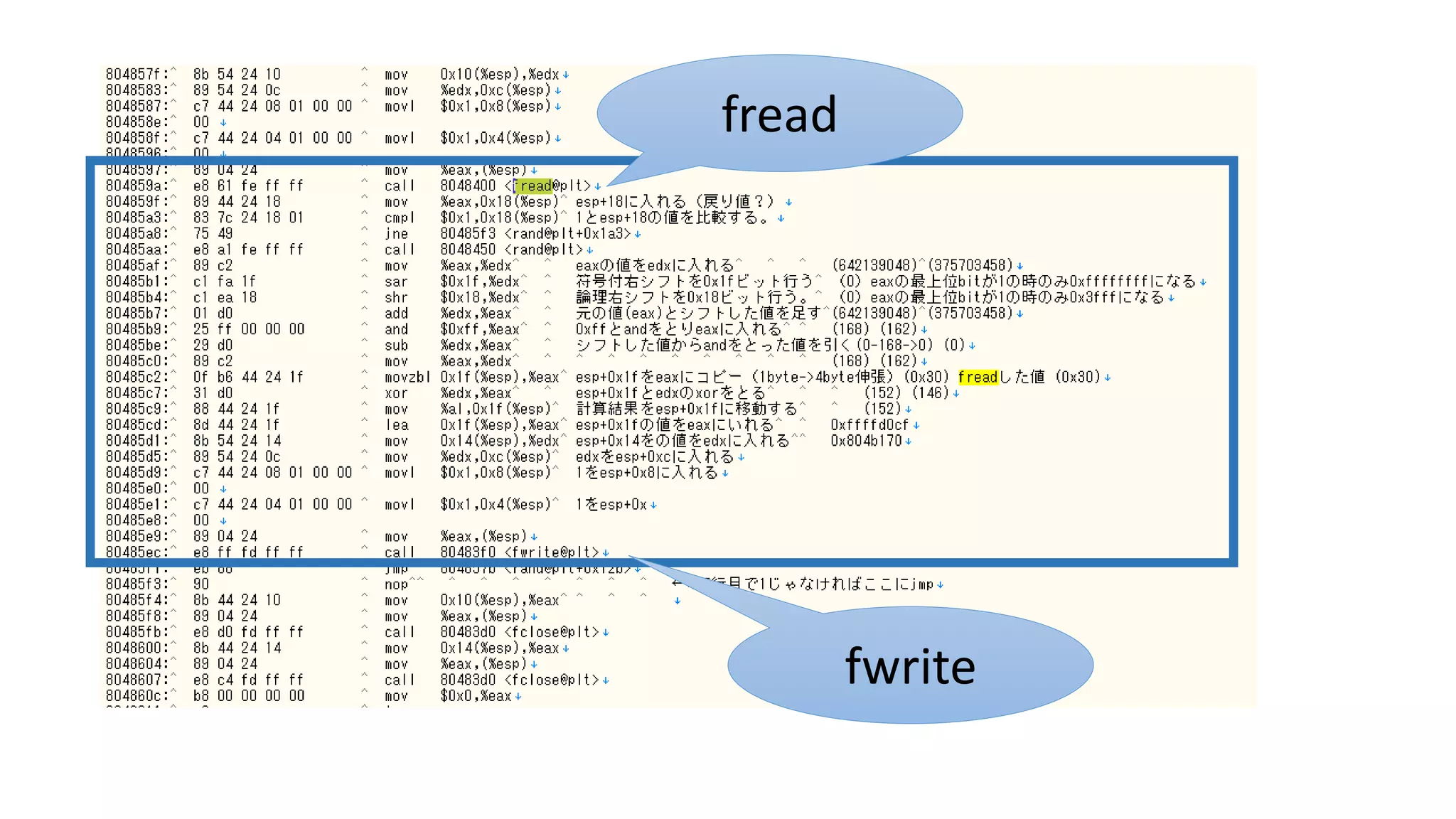

暗号化のアルゴリズム解析結果

rand_num = rand();/* ランダムな数字を取得する */

rand_num &= 0xff; /* rand_numは0~255のランダムな数字になる */

fread(&ch, sizeof(char), 1, fp1); /* 第1引数のファイルから1バイト取得 */

result = ch ^ rand_num; /* chとrand_numのXORをとる */

fwrite(&result, sizeof(char), 1, fp2); /* 第2引数のファイルに書き込み */

- 15.

- 16.

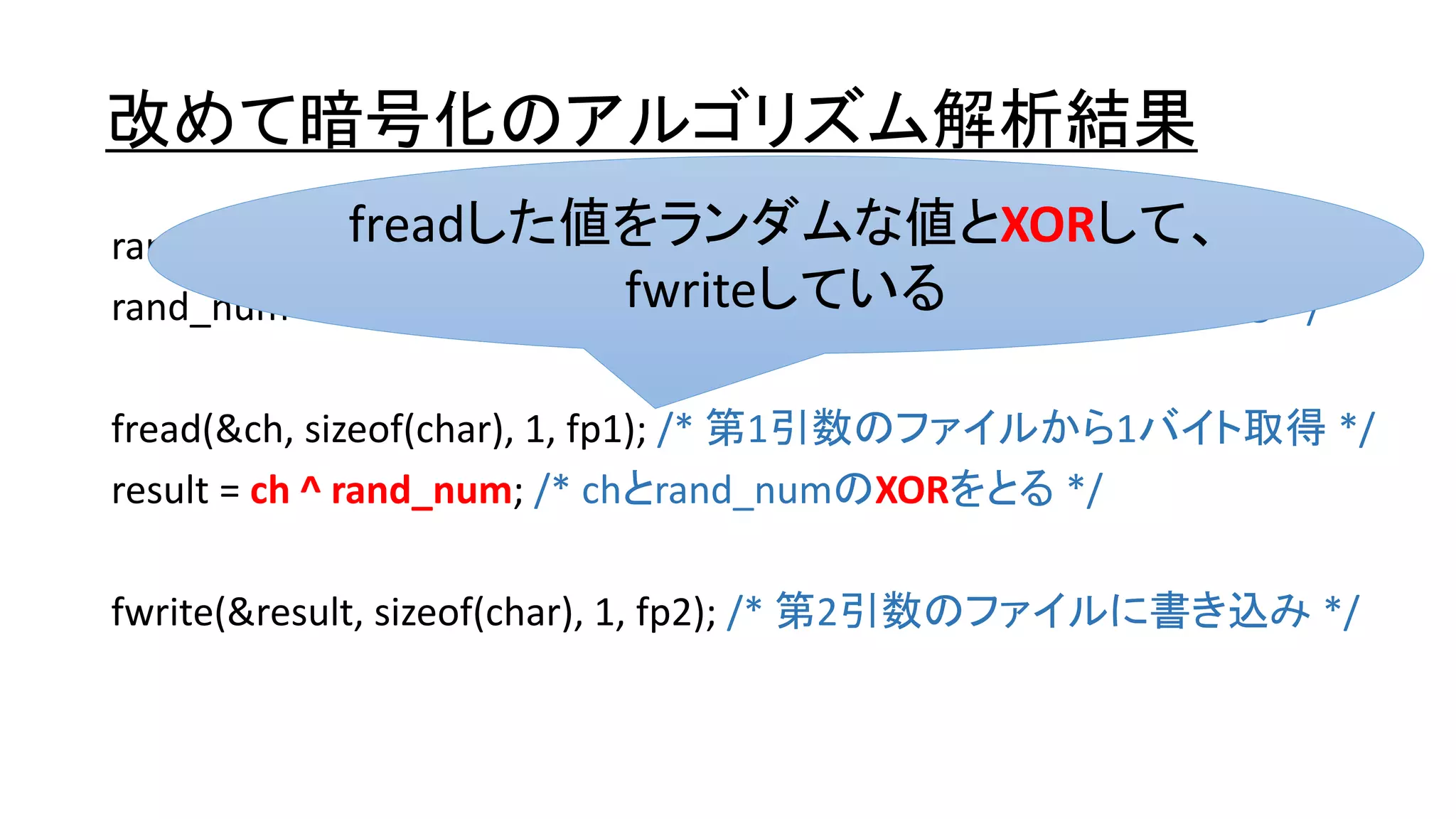

改めて暗号化のアルゴリズム解析結果

rand_num = rand();/* ランダムな数字を取得する */

rand_num &= 0xff; /* rand_numは0~255のランダムな数字になる */

fread(&ch, sizeof(char), 1, fp1); /* 第1引数のファイルから1バイト取得 */

result = ch ^ rand_num; /* chとrand_numのXORをとる */

fwrite(&result, sizeof(char), 1, fp2); /* 第2引数のファイルに書き込み */

freadした値をランダムな値とXORして、

fwriteしている

- 17.

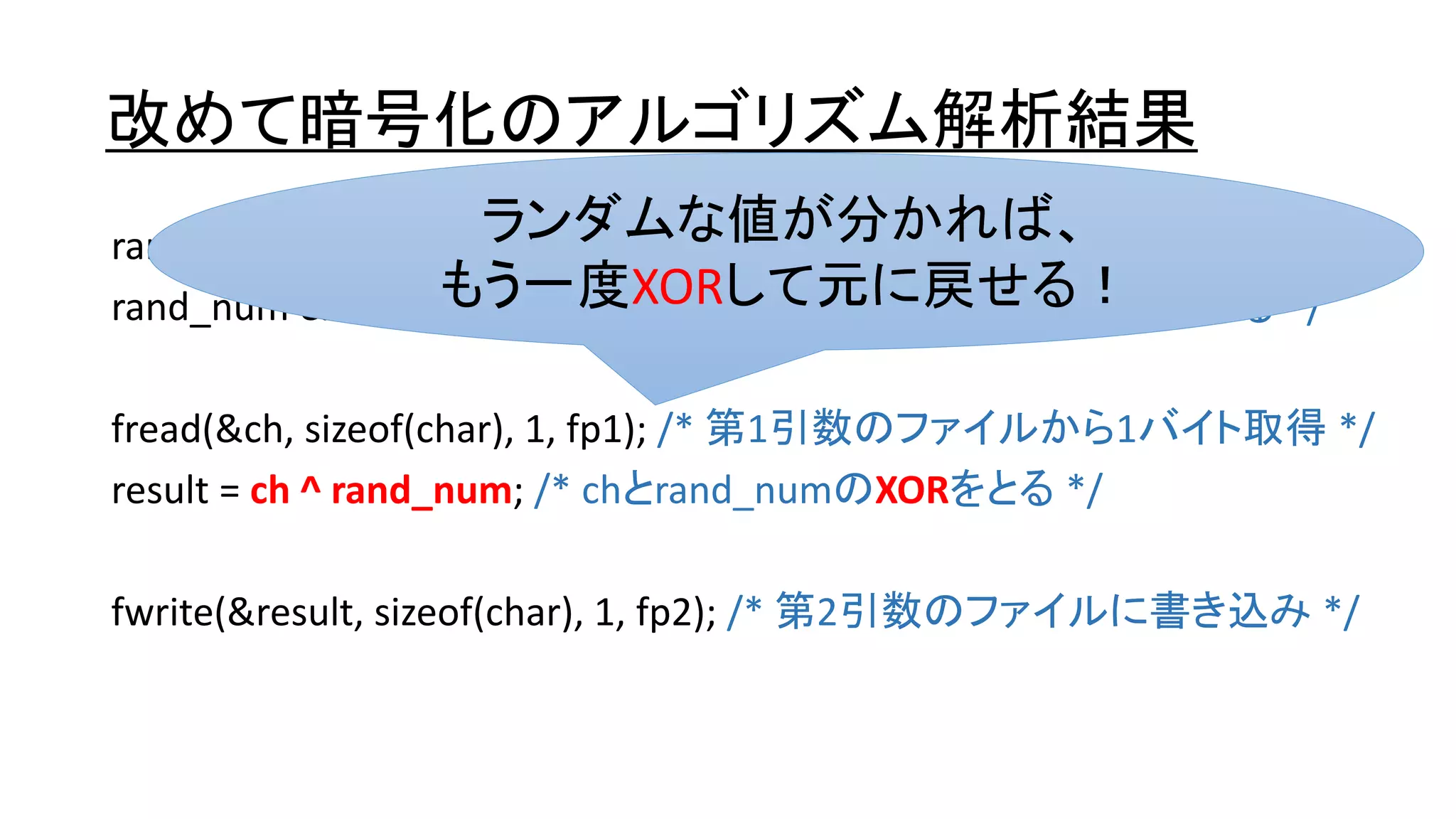

改めて暗号化のアルゴリズム解析結果

rand_num = rand();/* ランダムな数字を取得する */

rand_num &= 0xff; /* rand_numは0~255のランダムな数字になる */

fread(&ch, sizeof(char), 1, fp1); /* 第1引数のファイルから1バイト取得 */

result = ch ^ rand_num; /* chとrand_numのXORをとる */

fwrite(&result, sizeof(char), 1, fp2); /* 第2引数のファイルに書き込み */

ランダムな値が分かれば、

もう一度XORして元に戻せる!

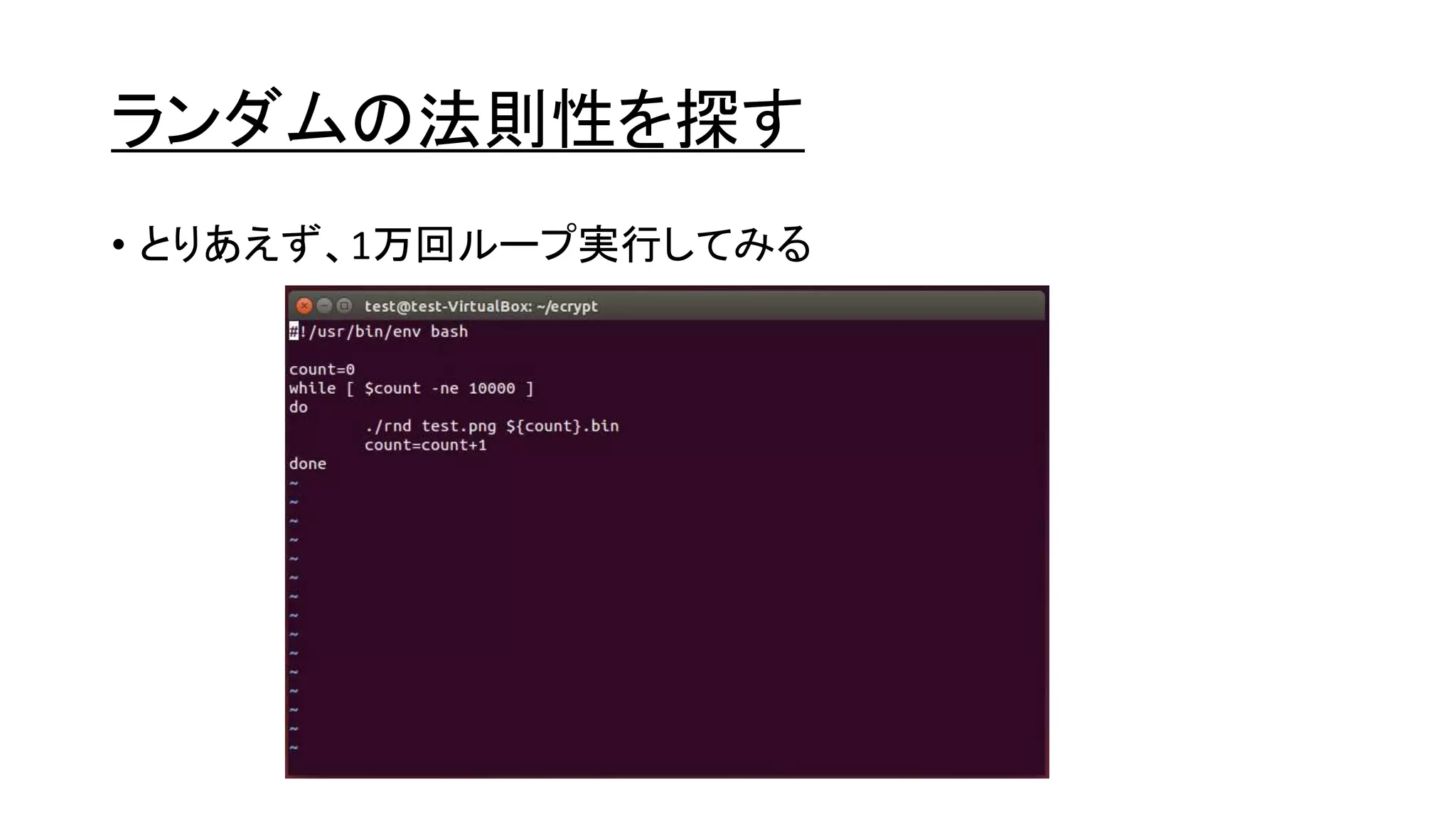

- 18.

- 19.

- 20.

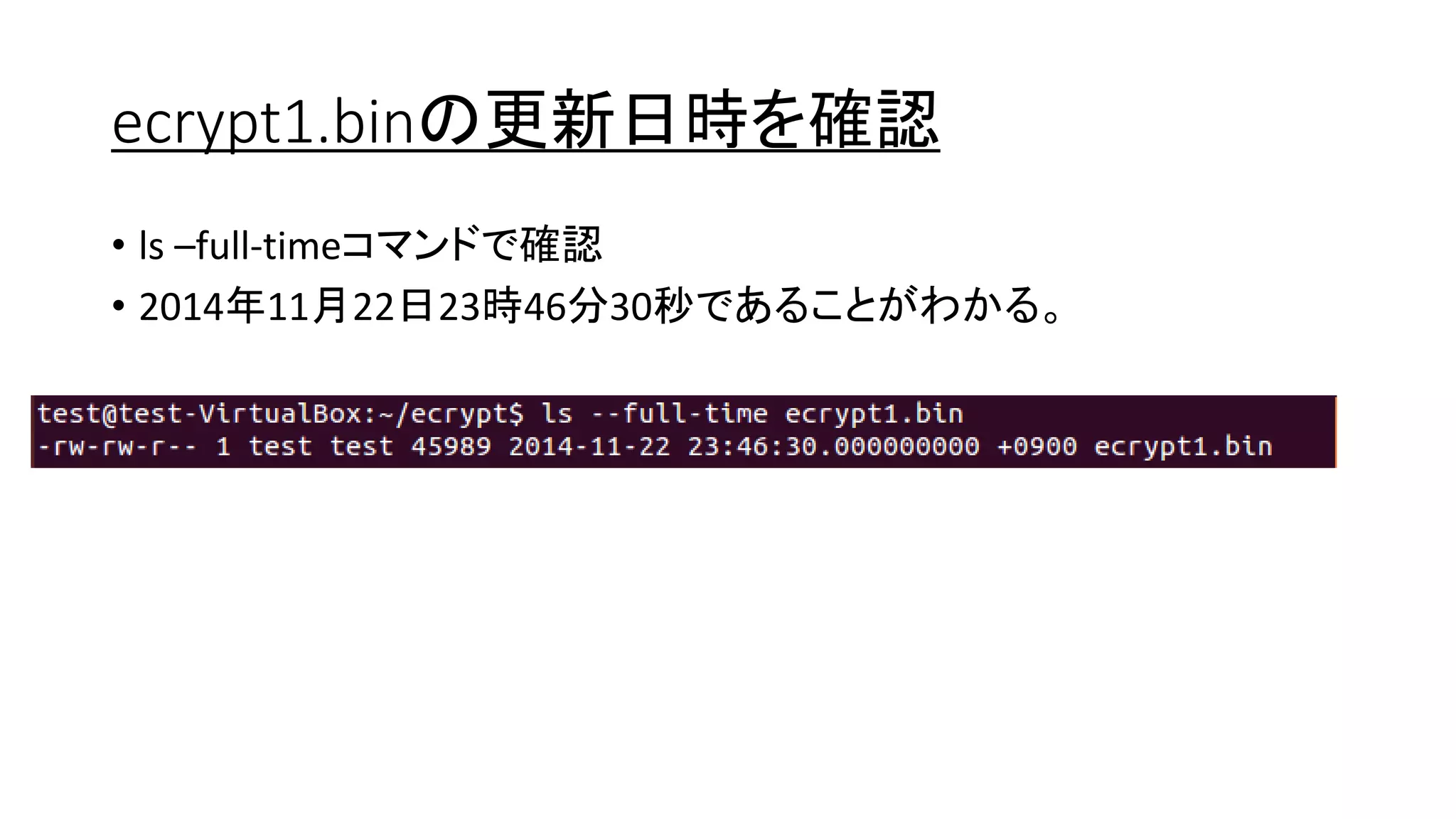

- 21.

- 22.

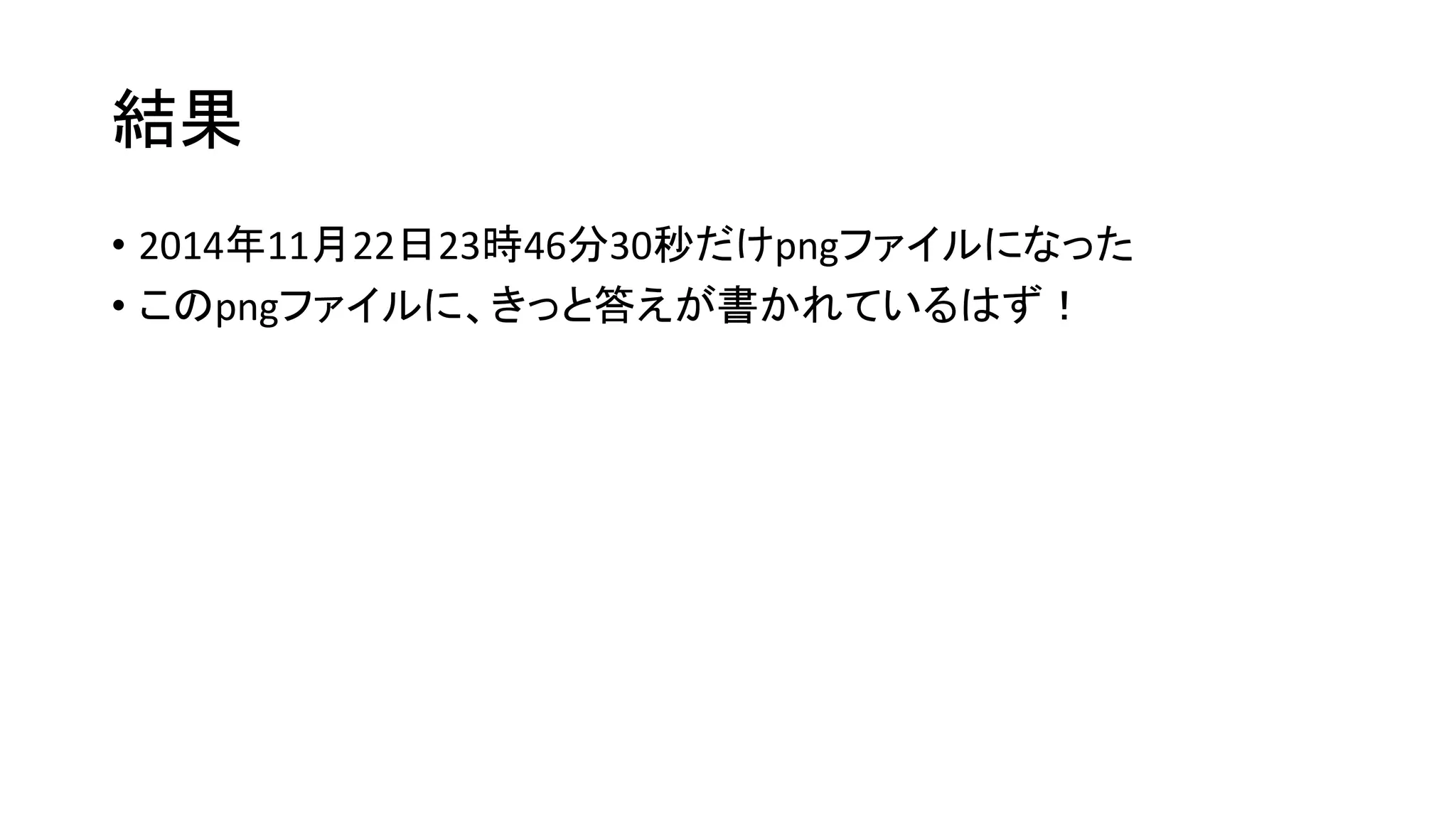

- 23.

- 24.

- 26.

- 27.

- 28.

Rabin暗号について調べる

∩___∩

| ノ ヽ

/● ● | クマ──!!

| ( _●_) ミ

彡、 |∪| 、`\

/ __ ヽノ /´> )

(___) / (_/

| /

| /\ \

| / ) )

∪ ( \

\_)

ぐぐれば割と簡単に答えの出し方がわかるんじゃなかろうか

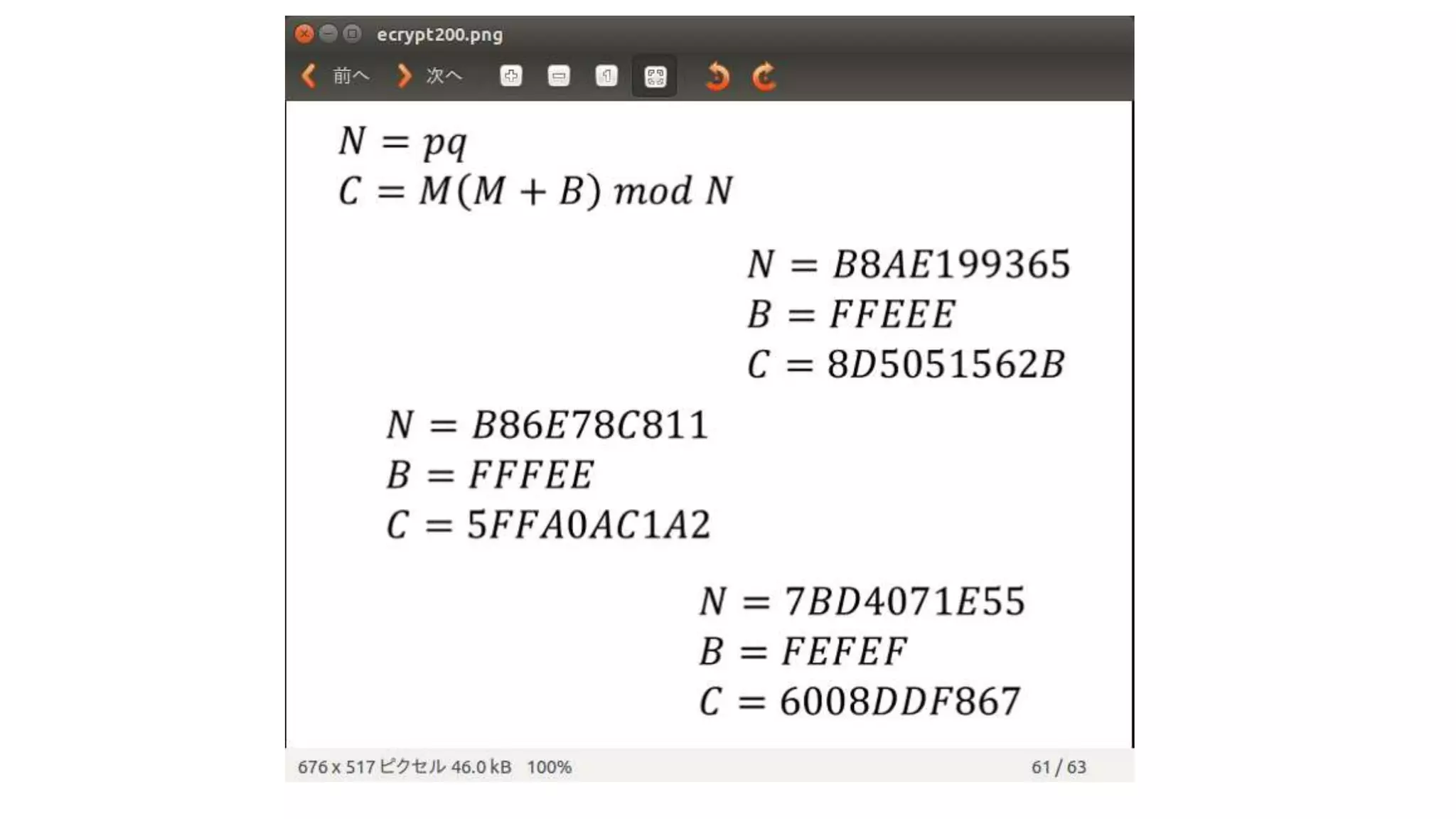

- 32.

- 33.

- 34.

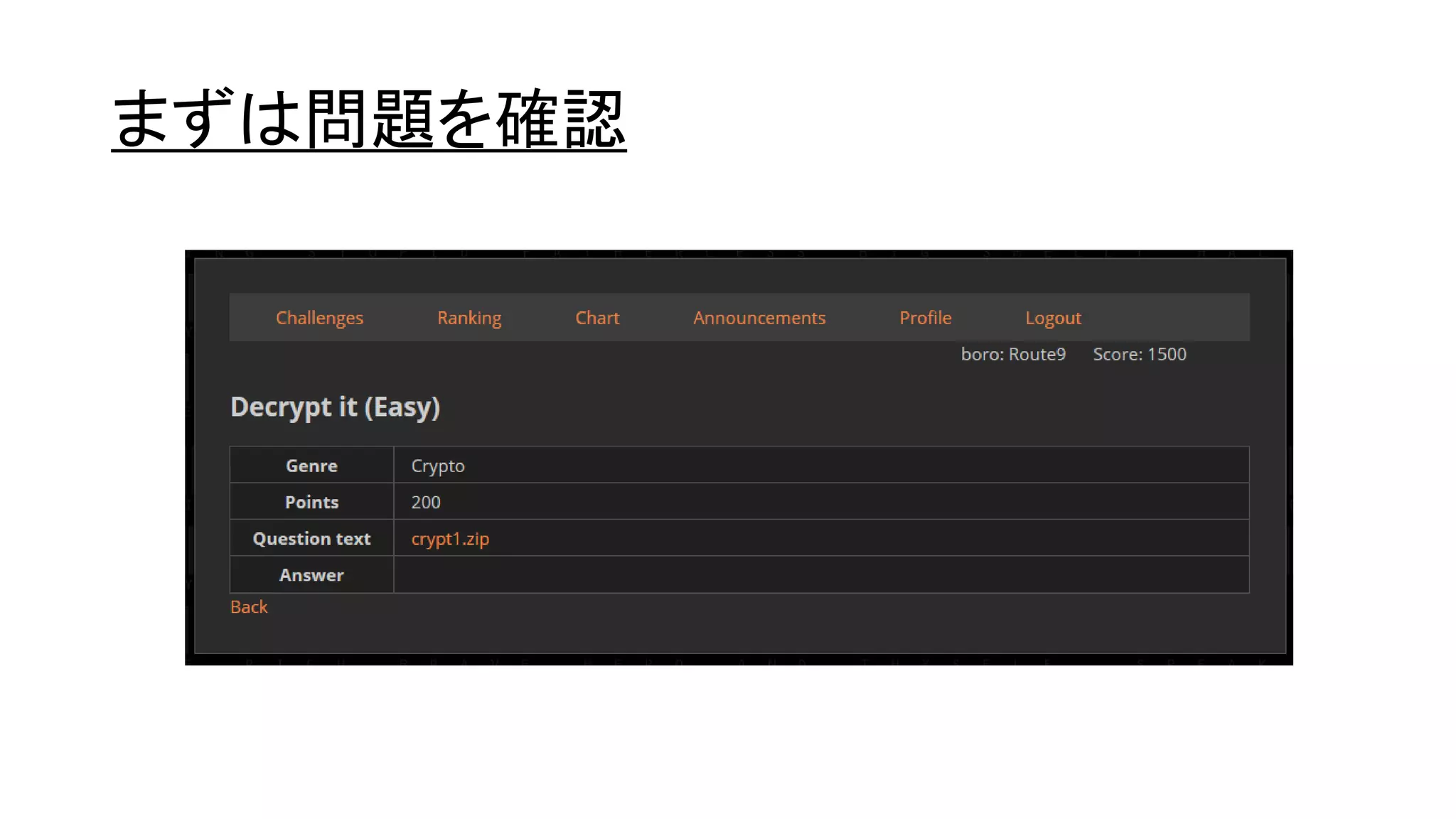

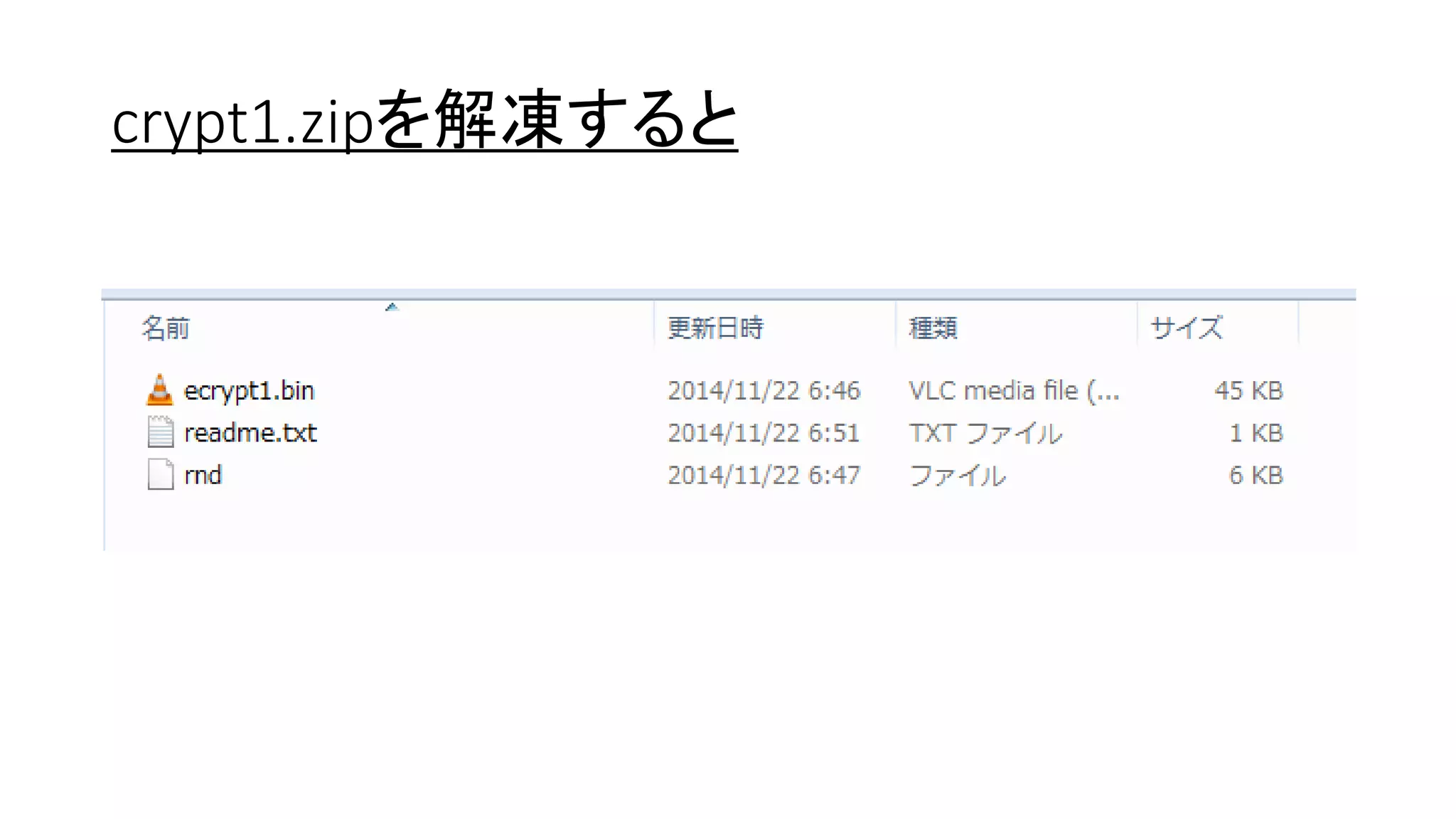

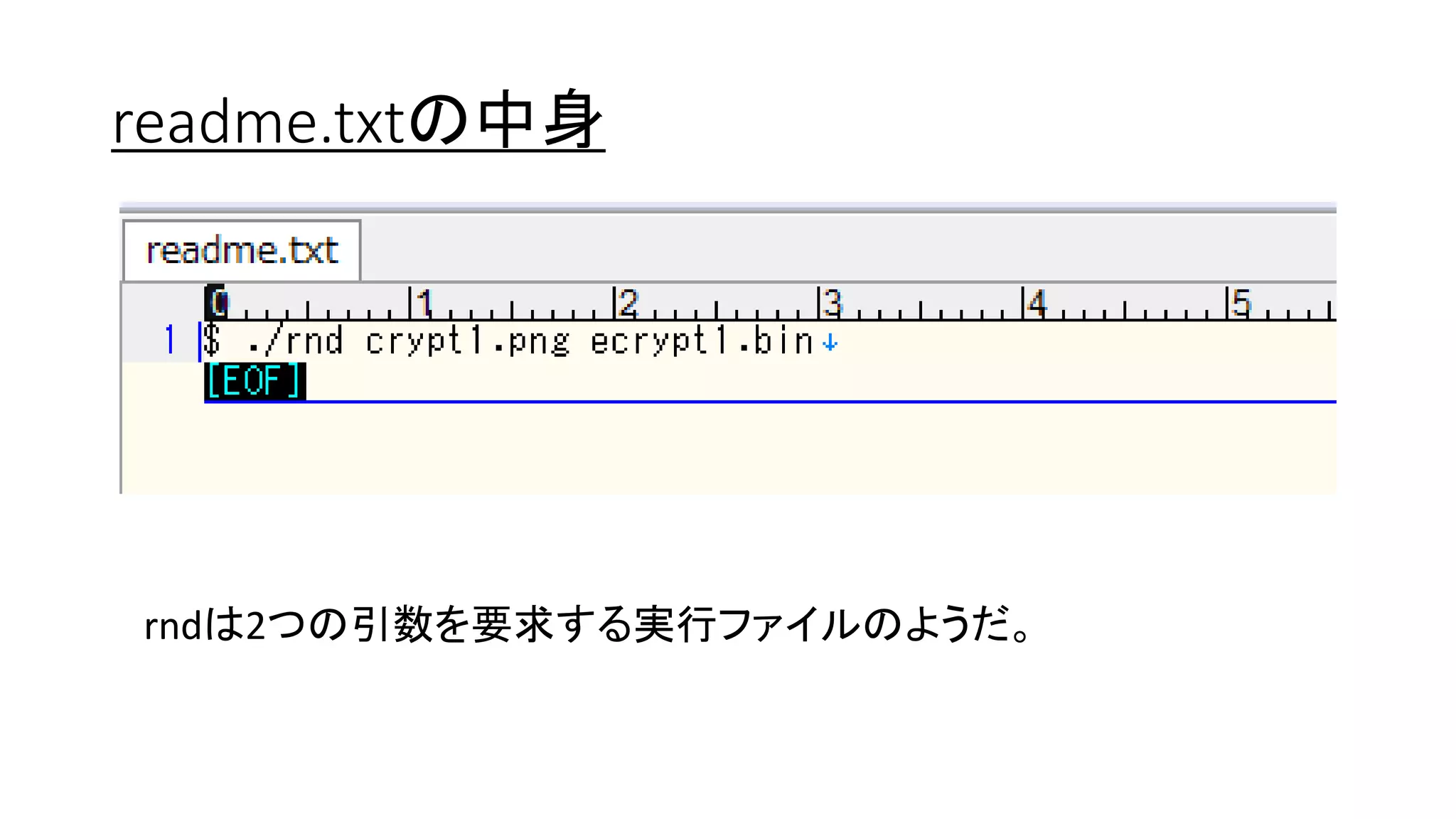

![この問題は…

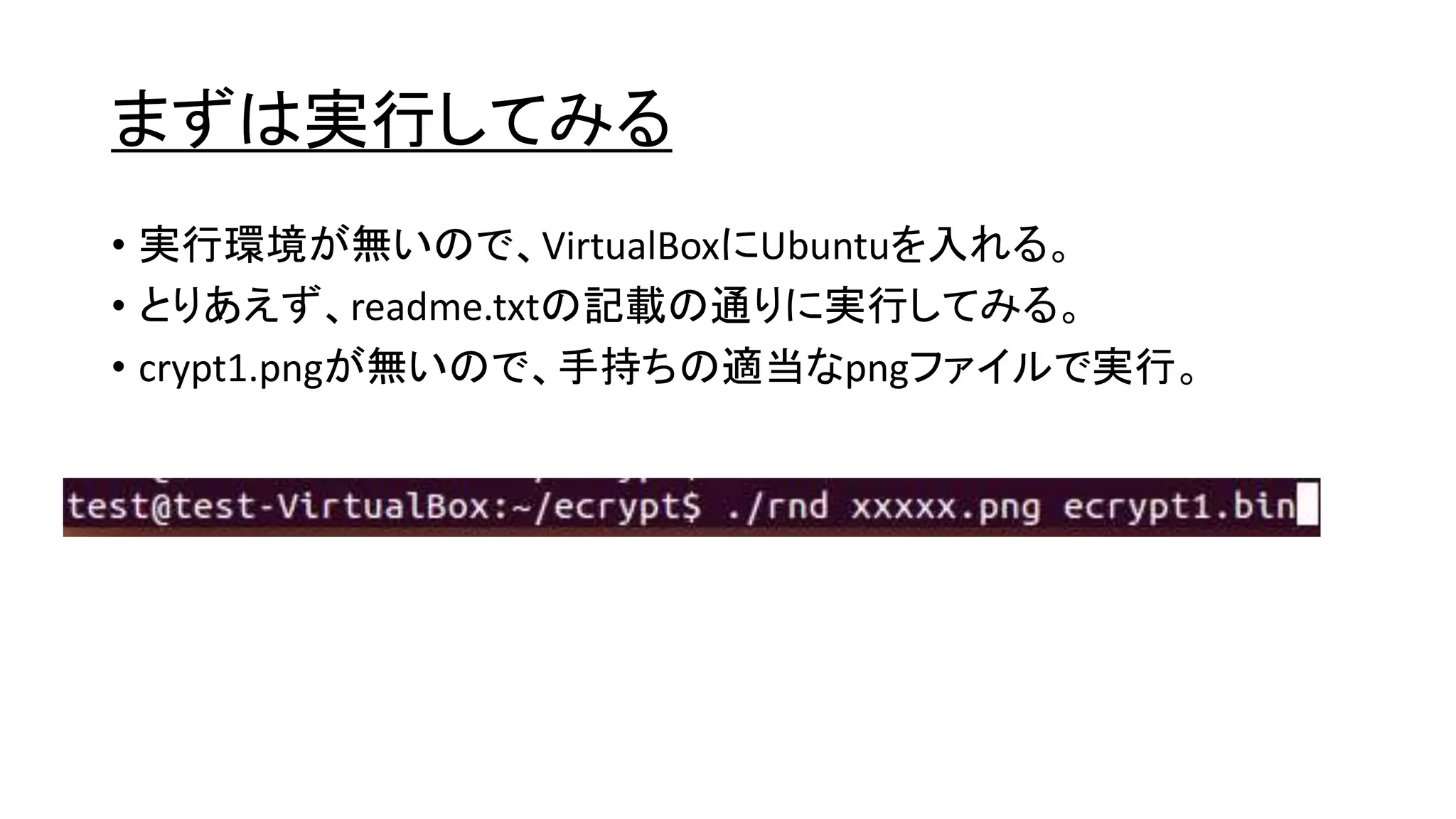

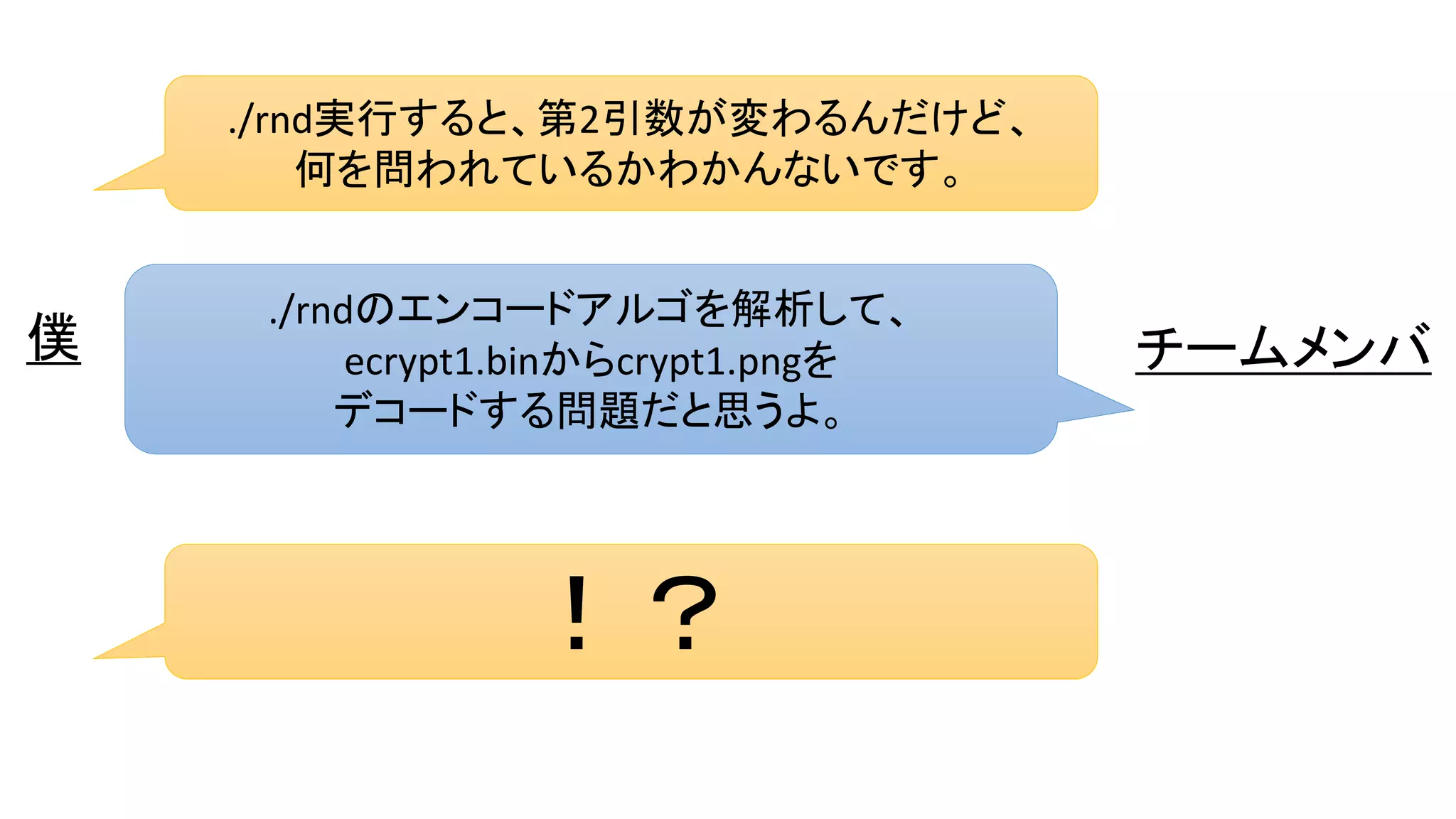

./rnd [入力ファイル] [暗号化したファイル]

./rnd crypt1.png ecrypt1.bin

rndによって暗号化されたファイルecrypt.binから

元のファイルcrypt1.pngを復元することを

要求されている。](https://image.slidesharecdn.com/seccon2014crypt200-141225062955-conversion-gate02/75/SECCON2014-crypt200-10-2048.jpg)