More Related Content

PPTX

PPTX

PPTX

PPTX

Cybozu.com security challengeに参加したよ PPTX

PPTX

PPTX

フリーでできるセキュリティWeb編(SQLMあpを楽しもう) PPTX

Viewers also liked

PPTX

The vulnerabilities never bothered me anyway PPTX

もしWebセキュリティのエンジニアがRFC7540の「HTTP/2アプリ」をWeb診断したら PDF

PPTX

PPTX

PPTX

PDF

フリーでできるセキュリティチェック OpenVAS CLI編 PPTX

フリーでできるセキュリティ インフラ(Nessus)編 PPTX

ハニーポットで見る攻撃手法(特に結論はありません) PPTX

PPTX

Nmap 9 truth "Nothing to say any more" PPTX

PPTX

PPTX

PDF

PDF

Malwat4 20130223 analyzing_android_malware PDF

Trend Micro CTF Asia Pacific & Japan -defensive100- More from abend_cve_9999_0001

PPTX

Bypassing anti virus using powershell PPTX

PPTX

Bypassing Windows Security Functions(ja) PPTX

Bypassing Windows Security Functions(en) PPTX

Burp Suite Japanユーザグループ紹介 PPTX

PPTX

PPTX

PPTX

PPTX

PPTX

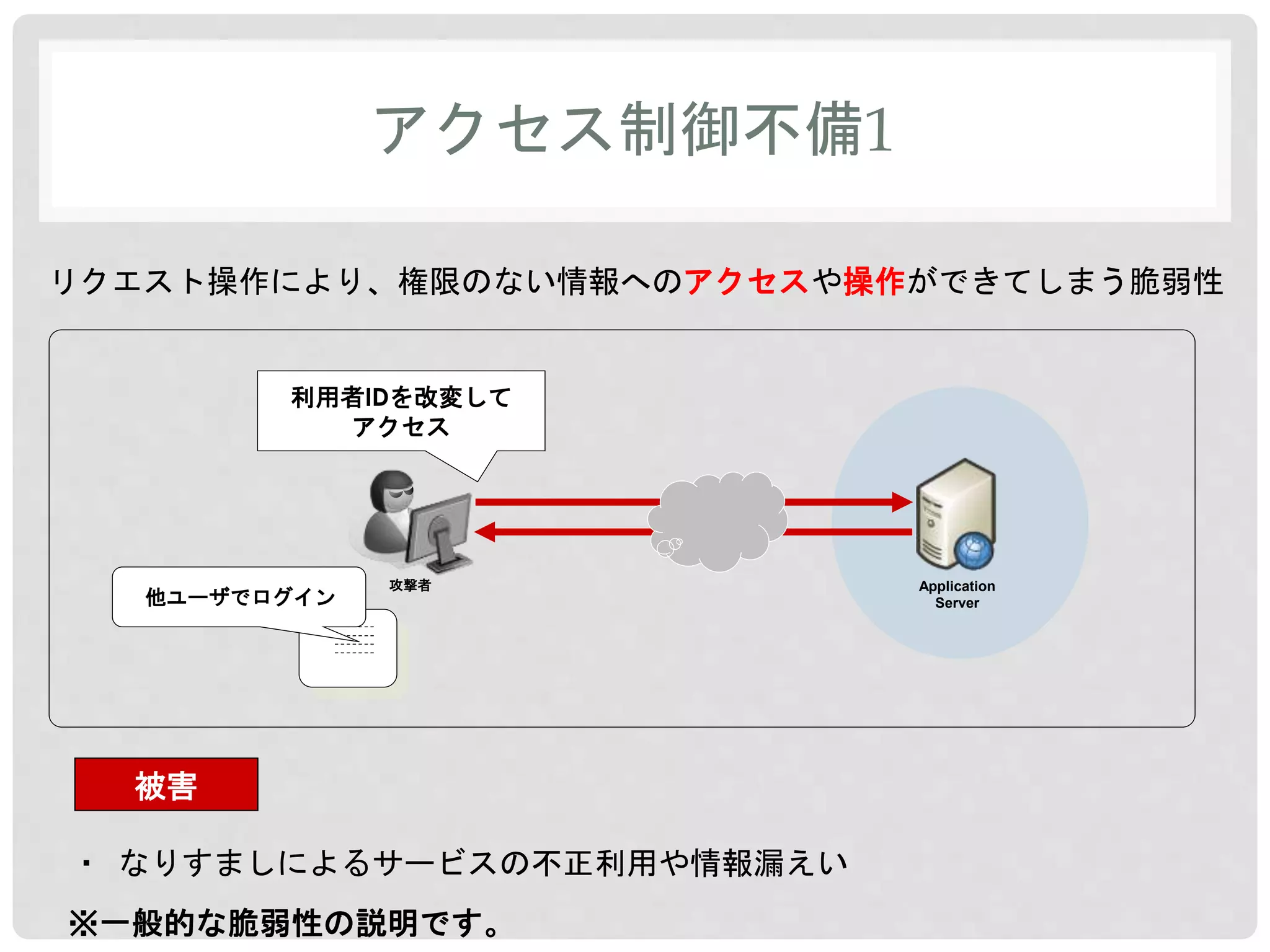

おちこんだりもしたけど、私は元気です。

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

- 8.

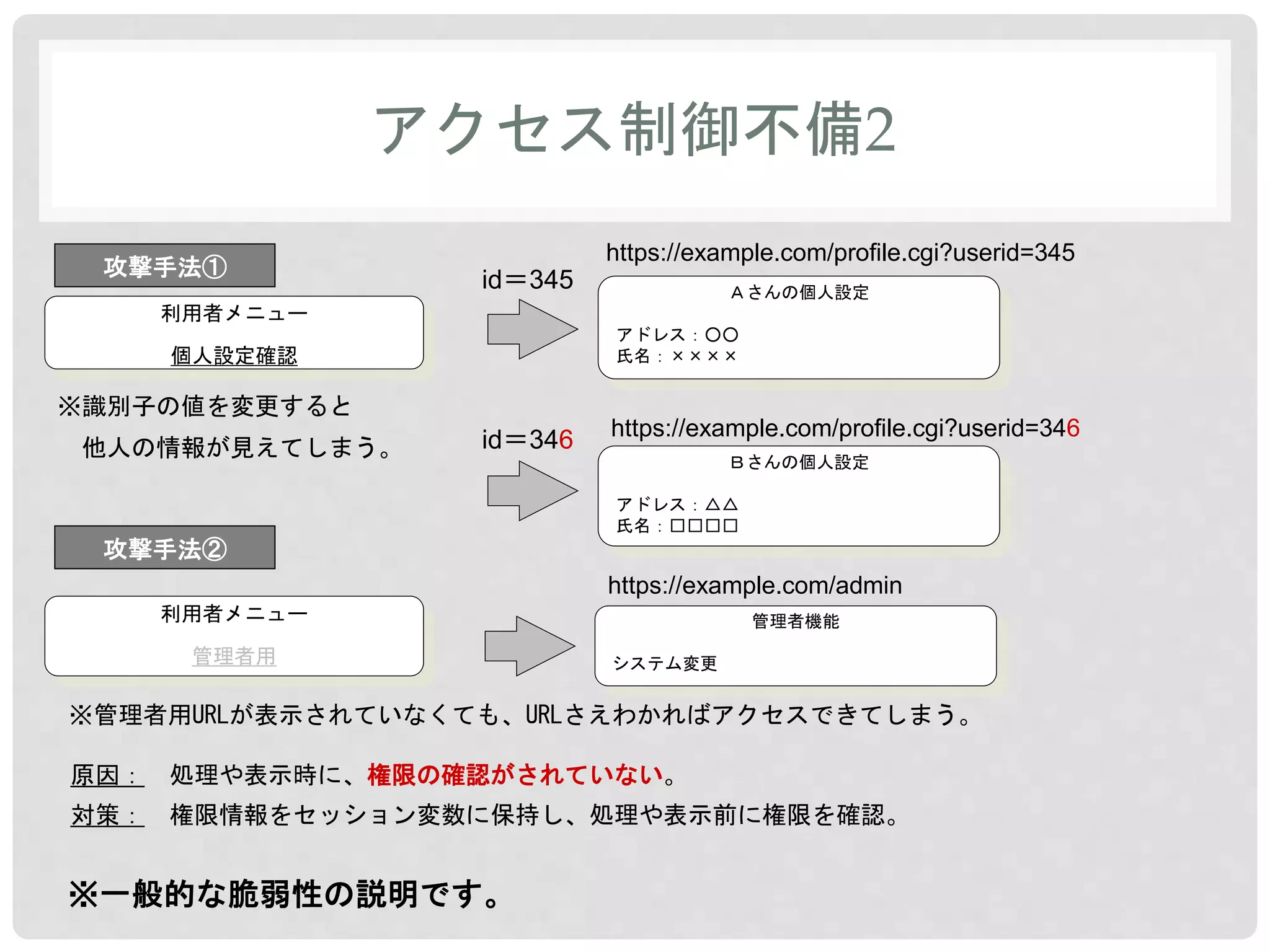

アクセス制御不備2

攻撃手法①

利用者メニュー

個人設定確認

https://example.com/profile.cgi?userid=345

Aさんの個人設定

アドレス:○○

氏名:××××

https://example.com/profile.cgi?userid=346

アドレス:△△

氏名:□□□□

id=345

id=346

※識別子の値を変更すると

他人の情報が見えてしまう。

攻撃手法②

利用者メニュー

管理者用

https://example.com/admin

システム変更

※管理者用URLが表示されていなくても、URLさえわかればアクセスできてしまう。

原因: 処理や表示時に、権限の確認がされていない。

Bさんの個人設定

管理者機能

対策: 権限情報をセッション変数に保持し、処理や表示前に権限を確認。

※一般的な脆弱性の説明です。

- 9.

- 10.

- 11.

- 12.

- 13.

- 14.