Recommended

PDF

劇的改善 Ci4時間から5分へ〜私がやった10のこと〜

PDF

PDF

コンテナの作り方「Dockerは裏方で何をしているのか?」

PPTX

PPTX

PDF

PPTX

PostgreSQLクエリ実行の基礎知識 ~Explainを読み解こう~

PPTX

PDF

PDF

PDF

PPTX

Kubernetesでの性能解析 ~なんとなく遅いからの脱却~(Kubernetes Meetup Tokyo #33 発表資料)

PDF

PDF

[JJUG CCC 2021 Spring]Eclipse ユーザのための VSCode のススメ

PDF

SQLアンチパターン 幻の第26章「とりあえず削除フラグ」

PDF

PPTX

PDF

Ingress on Azure Kubernetes Service

KEY

PDF

ツール比較しながら語る O/RマッパーとDBマイグレーションの実際のところ

PPTX

OVN 設定サンプル | OVN config example 2015/12/27

PDF

アーキテクチャから理解するPostgreSQLのレプリケーション

PPTX

世界一わかりやすいClean Architecture

PPTX

PDF

PPTX

PPTX

PPTX

ネットストーカー御用達OSINTツールBlackBirdを触ってみた.pptx

PPTX

PPTX

More Related Content

PDF

劇的改善 Ci4時間から5分へ〜私がやった10のこと〜

PDF

PDF

コンテナの作り方「Dockerは裏方で何をしているのか?」

PPTX

PPTX

PDF

PPTX

PostgreSQLクエリ実行の基礎知識 ~Explainを読み解こう~

PPTX

What's hot

PDF

PDF

PDF

PPTX

Kubernetesでの性能解析 ~なんとなく遅いからの脱却~(Kubernetes Meetup Tokyo #33 発表資料)

PDF

PDF

[JJUG CCC 2021 Spring]Eclipse ユーザのための VSCode のススメ

PDF

SQLアンチパターン 幻の第26章「とりあえず削除フラグ」

PDF

PPTX

PDF

Ingress on Azure Kubernetes Service

KEY

PDF

ツール比較しながら語る O/RマッパーとDBマイグレーションの実際のところ

PPTX

OVN 設定サンプル | OVN config example 2015/12/27

PDF

アーキテクチャから理解するPostgreSQLのレプリケーション

PPTX

世界一わかりやすいClean Architecture

PPTX

PDF

PPTX

PPTX

PPTX

ネットストーカー御用達OSINTツールBlackBirdを触ってみた.pptx

Viewers also liked

PPTX

PPTX

PPTX

Nmap 9 truth "Nothing to say any more"

PPTX

PPTX

PPTX

フリーでできるセキュリティWeb編(SQLMあpを楽しもう)

PPTX

The vulnerabilities never bothered me anyway

PPTX

PPTX

もしWebセキュリティのエンジニアがRFC7540の「HTTP/2アプリ」をWeb診断したら

PDF

PPTX

PPTX

PPTX

PPTX

Cybozu.com security challengeに参加したよ

PPTX

PDF

フリーでできるセキュリティチェック OpenVAS CLI編

PPTX

フリーでできるセキュリティ インフラ(Nessus)編

PPTX

ハニーポットで見る攻撃手法(特に結論はありません)

PDF

クリエイティブコーディングのための数学 JavaScript 入門 [三角関数と行列]

PPTX

More from abend_cve_9999_0001

PPTX

Bypassing anti virus using powershell

PPTX

PPTX

Bypassing Windows Security Functions(ja)

PPTX

Bypassing Windows Security Functions(en)

PPTX

Burp Suite Japanユーザグループ紹介

PPTX

PPTX

PPTX

PPTX

PPTX

PPTX

PPTX

Nmapの真実(続) 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. 11

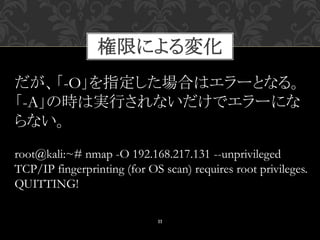

root@kali:~# nmap -O 192.168.217.131 --unprivileged

TCP/IP fingerprinting (for OS scan) requires root privileges.

QUITTING!

だが、「-O」を指定した場合はエラーとなる。

「-A」の時は実行されないだけでエラーにな

らない。

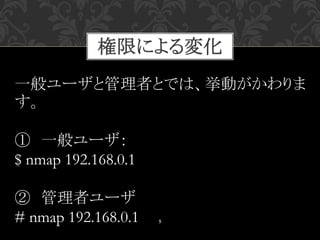

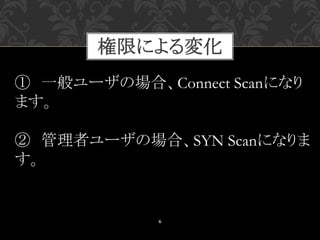

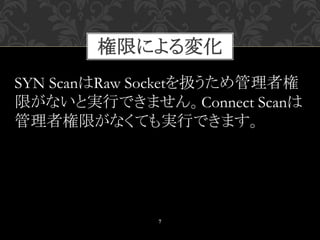

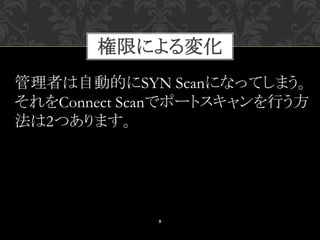

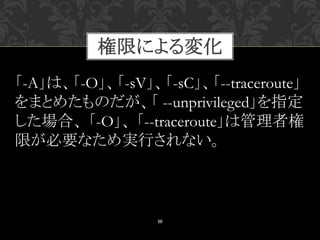

権限による変化

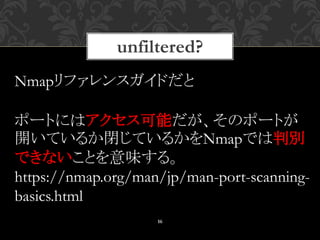

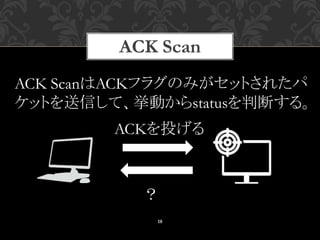

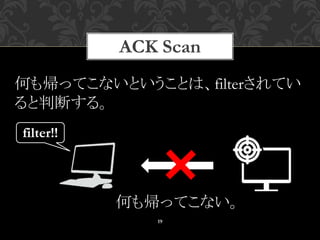

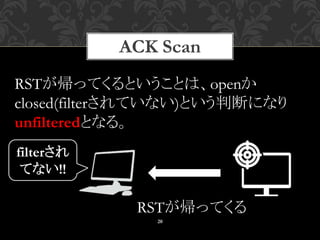

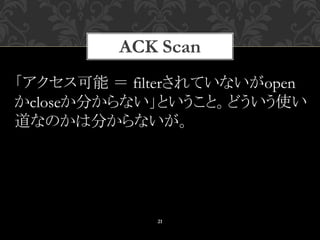

12. 13. 14. 15. 16. 17. 18. 19. 20. 21. 22. ACK Scan

22

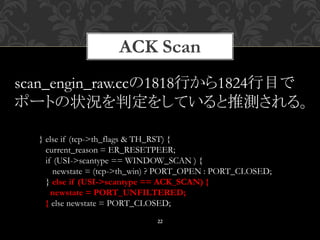

} else if (tcp->th_flags & TH_RST) {

current_reason = ER_RESETPEER;

if (USI->scantype == WINDOW_SCAN ) {

newstate = (tcp->th_win) ? PORT_OPEN : PORT_CLOSED;

} else if (USI->scantype == ACK_SCAN) {

newstate = PORT_UNFILTERED;

} else newstate = PORT_CLOSED;

scan_engin_raw.ccの1818行から1824行目で

ポートの状況を判定をしていると推測される。

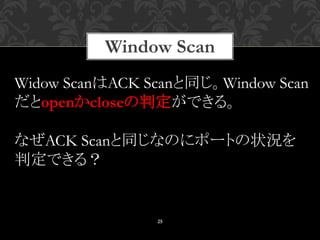

23. 24. Window Scan

24

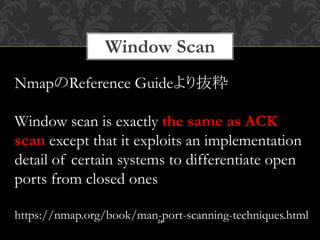

NmapのReference Guideより抜粋

Window scan is exactly the same as ACK

scan except that it exploits an implementation

detail of certain systems to differentiate open

ports from closed ones

https://nmap.org/book/man-port-scanning-techniques.html

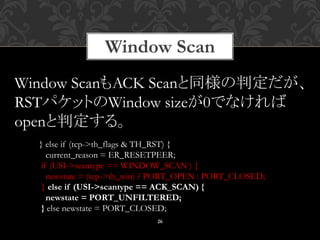

25. 26. Window Scan

26

} else if (tcp->th_flags & TH_RST) {

current_reason = ER_RESETPEER;

if (USI->scantype == WINDOW_SCAN ) {

newstate = (tcp->th_win) ? PORT_OPEN : PORT_CLOSED;

} else if (USI->scantype == ACK_SCAN) {

newstate = PORT_UNFILTERED;

} else newstate = PORT_CLOSED;

Window ScanもACK Scanと同様の判定だが、

RSTパケットのWindow sizeが0でなければ

openと判定する。

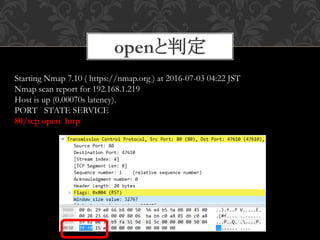

27. openと判定

27

Starting Nmap 7.10 ( https://nmap.org ) at 2016-07-03 04:22 JST

Nmap scan report for 192.168.1.219

Host is up (0.00070s latency).

PORT STATE SERVICE

80/tcp open http

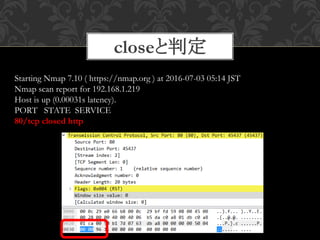

28. closeと判定

28

Starting Nmap 7.10 ( https://nmap.org ) at 2016-07-03 05:14 JST

Nmap scan report for 192.168.1.219

Host is up (0.00031s latency).

PORT STATE SERVICE

80/tcp closed http

29. 30.